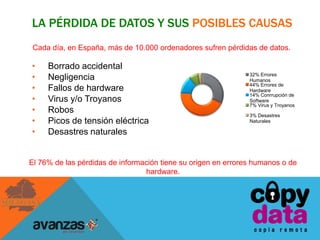

El documento presenta una solución de copia de seguridad remota llamada Copy Data que ofrece copias automáticas, encriptadas y almacenadas de forma segura en un centro de datos en Vigo. Copy Data permite copias diferenciales rápidas de servidores, PCs y portátiles que protegen contra pérdidas de datos debido a errores humanos, fallos técnicos o desastres. La solución cumple con la normativa de protección de datos y ofrece una prueba gratuita de 30 días.