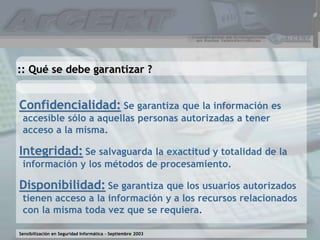

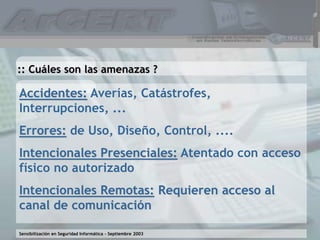

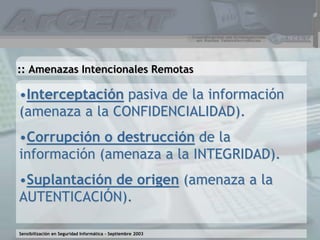

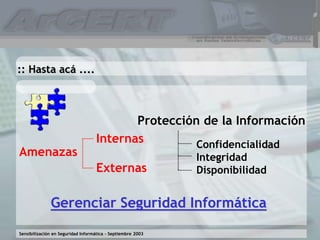

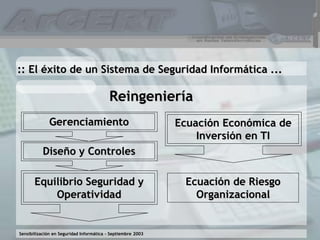

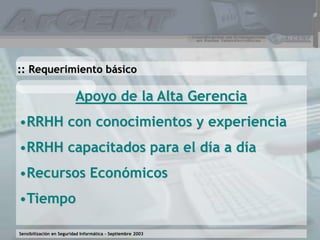

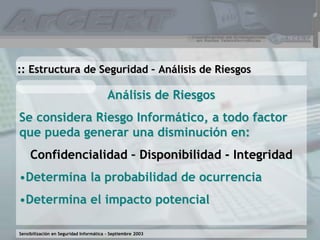

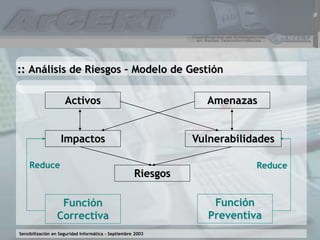

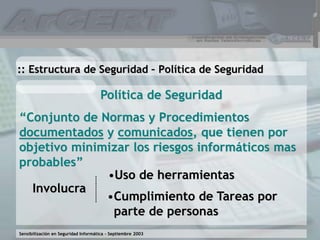

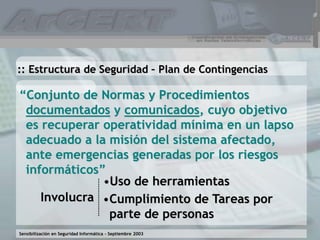

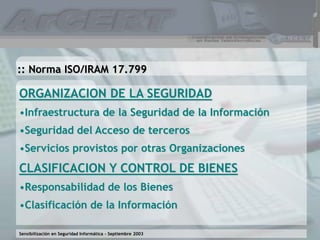

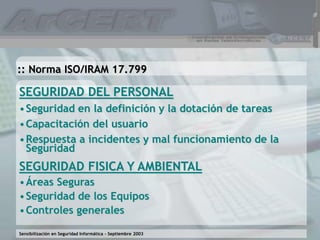

Este documento resume los conceptos clave de seguridad informática como la protección de la confidencialidad, integridad y disponibilidad de la información contra amenazas internas y externas. También describe cómo el gerenciamiento efectivo es fundamental para abordar los desafíos de seguridad, y que la Norma ISO/IRAM 17799 provee una estructura para establecer políticas, procedimientos, controles y planes de contingencia para la seguridad de la información.