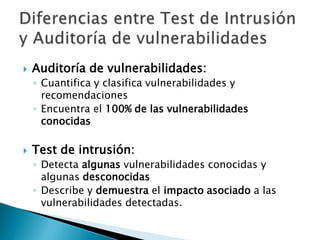

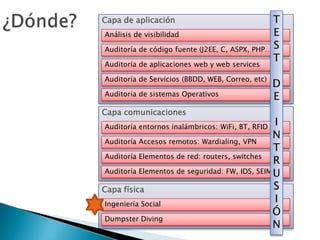

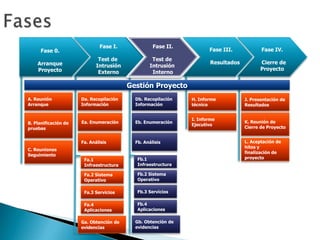

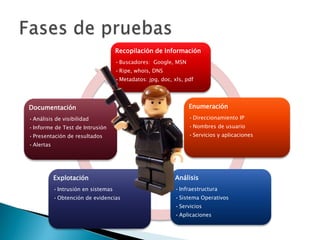

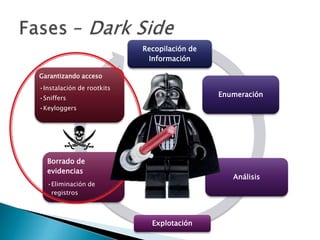

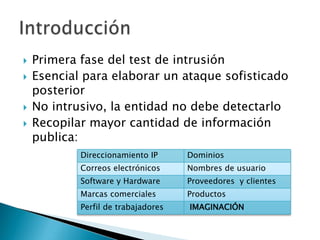

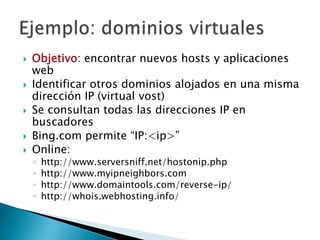

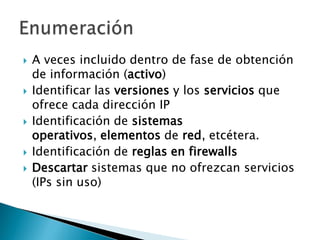

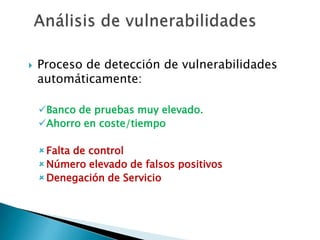

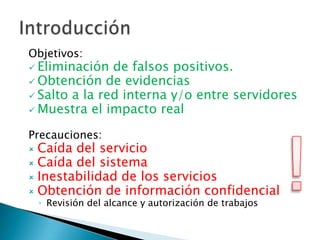

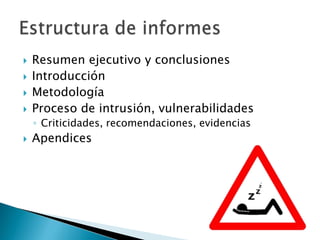

Este documento describe las fases de una prueba de penetración, incluyendo la recopilación de información, enumeración, análisis de vulnerabilidades, explotación y documentación. La prueba de penetración simula un ataque para evaluar la seguridad de un sistema y encontrar vulnerabilidades desconocidas mediante pruebas controladas.