Cómo habilitar llaves compartidas SSH sin contraseña en Linux

•

0 recomendaciones•780 vistas

Este documento explica cómo habilitar llaves compartidas para acceder sin contraseña a servidores Linux mediante SSH o SCP. Primero se genera una llave pública-privada en el equipo origen, se copia la llave pública al servidor destino y se agrega a su archivo "authorized_keys", permitiendo así acceder sin contraseña desde el equipo origen al servidor destino usando SSH o SCP.

Denunciar

Compartir

Denunciar

Compartir

Descargar para leer sin conexión

Más contenido relacionado

La actualidad más candente

La actualidad más candente (19)

Servicio VPN con OpenVPN y Latch sobre Raspberry Pi

Servicio VPN con OpenVPN y Latch sobre Raspberry Pi

Nuevo presentación tarea 32 de microsoft office power point

Nuevo presentación tarea 32 de microsoft office power point

Similar a Cómo habilitar llaves compartidas SSH sin contraseña en Linux

Similar a Cómo habilitar llaves compartidas SSH sin contraseña en Linux (20)

Mejorando la seguridad del servicio SSH - Hardening

Mejorando la seguridad del servicio SSH - Hardening

Montando un Servidor FreeNX en CentOS - FreeNX-III - Impresión desde el Clien...

Montando un Servidor FreeNX en CentOS - FreeNX-III - Impresión desde el Clien...

Más de Ecatel SRL

Más de Ecatel SRL (14)

Plan de gobierno municipal Unidad Nacional UN SC 2015-2020

Plan de gobierno municipal Unidad Nacional UN SC 2015-2020

Presentacion tesis diseño Esp. Gestion Redes corporativas

Presentacion tesis diseño Esp. Gestion Redes corporativas

Último

Último (20)

El uso de las tic en la vida ,lo importante que son

El uso de las tic en la vida ,lo importante que son

trabajotecologiaisabella-240424003133-8f126965.pdf

trabajotecologiaisabella-240424003133-8f126965.pdf

Actividad integradora 6 CREAR UN RECURSO MULTIMEDIA

Actividad integradora 6 CREAR UN RECURSO MULTIMEDIA

Presentación inteligencia artificial en la actualidad

Presentación inteligencia artificial en la actualidad

ATAJOS DE WINDOWS. Los diferentes atajos para utilizar en windows y ser más e...

ATAJOS DE WINDOWS. Los diferentes atajos para utilizar en windows y ser más e...

tics en la vida cotidiana prepa en linea modulo 1.pptx

tics en la vida cotidiana prepa en linea modulo 1.pptx

Crear un recurso multimedia. Maricela_Ponce_DomingoM1S3AI6-1.pptx

Crear un recurso multimedia. Maricela_Ponce_DomingoM1S3AI6-1.pptx

Cómo habilitar llaves compartidas SSH sin contraseña en Linux

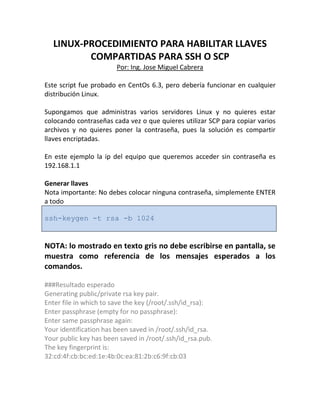

- 1. LINUX-PROCEDIMIENTO PARA HABILITAR LLAVES COMPARTIDAS PARA SSH O SCP Por: Ing. Jose Miguel Cabrera Este script fue probado en CentOs 6.3, pero debería funcionar en cualquier distribución Linux. Supongamos que administras varios servidores Linux y no quieres estar colocando contraseñas cada vez o que quieres utilizar SCP para copiar varios archivos y no quieres poner la contraseña, pues la solución es compartir llaves encriptadas. En este ejemplo la ip del equipo que queremos acceder sin contraseña es 192.168.1.1 Generar llaves Nota importante: No debes colocar ninguna contraseña, simplemente ENTER a todo ssh-keygen -t rsa -b 1024 NOTA: lo mostrado en texto gris no debe escribirse en pantalla, se muestra como referencia de los mensajes esperados a los comandos. ###Resultado esperado Generating public/private rsa key pair. Enter file in which to save the key (/root/.ssh/id_rsa): Enter passphrase (empty for no passphrase): Enter same passphrase again: Your identification has been saved in /root/.ssh/id_rsa. Your public key has been saved in /root/.ssh/id_rsa.pub. The key fingerprint is: 32:cd:4f:cb:bc:ed:1e:4b:0c:ea:81:2b:c6:9f:cb:03

- 2. Copiar llave publica al destino (PC que quiere acceder sin contraseña) cd /root/.ssh scp id_rsa.pub root@192.168.1.1:/root/.ssh/MI_LLAVE root@192.168.1.1's password: Si esto falla generalmente es porque no tiene la carpeta creada, entonces deberán conectarse primeramente por ssh, crear la carpeta, salirse y volver a intentar. ssh –l root 192.168.1.1 mkdir /root/.ssh root@192.168.1.1's password: Entonces repetimos el paso anterior y no tendríamos que tener problemas. Una vez copiado debemos adicionar la llave a la lista de llaves autorizadas. ssh –l root 192.168.1.11 cd /root/.ssh cat MI_LLAVE >> authorized_keys Listo, ya puedes conectarte por ssh o pasar archivos mediante scp y no te pedira contraseña. Prueba, disfruta y comenta. ssh –l root 192.168.1.11