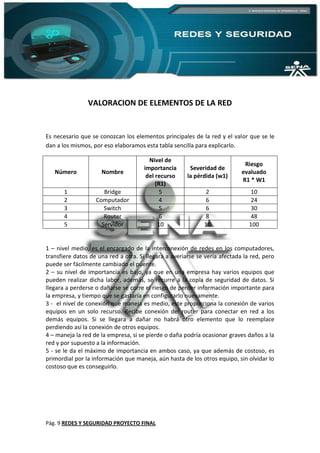

El documento presenta un manual de procesos y procedimientos destinado a mejorar la seguridad informática en la empresa colombiana 'En Core', que se encuentra en expansión. Se abordan riesgos potenciales en la red y se proponen acciones preventivas y herramientas específicas para fortalecer la protección de la información. El objetivo es garantizar que todos los empleados comprendan y apliquen estas medidas para resguardar los datos sensibles de la organización.