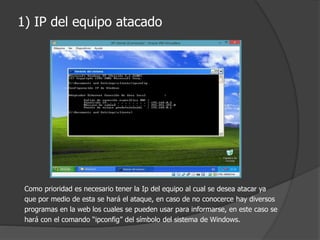

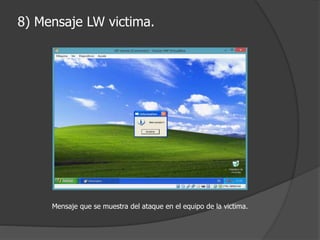

Little Witch es un troyano para Windows XP y versiones anteriores que permite al atacante ver información del equipo infectado. Activa el puerto 31320 y se ejecuta como rundll.exe en C:\windows\system32\. El documento describe los pasos para descargar e instalar el cliente y servidor de Little Witch, configurarlos, ejecutar el virus en la víctima, observar el puerto activado, realizar un ataque de mensaje y ver información del sistema de la víctima.