áRbol De Problemas Y Soluciones

•Descargar como DOC, PDF•

0 recomendaciones•156 vistas

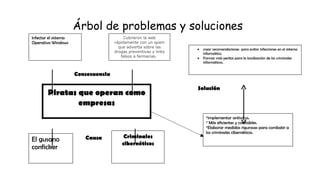

El documento habla sobre el árbol de problemas y soluciones relacionado con el gusano Conficker. El gusano infectó sistemas Windows y los criminales cibernéticos cubrieron la web con spam sobre drogas falsas. Esto causó consecuencias como que los piratas operaran como empresas. Las soluciones propuestas incluyen implementar antivirus más eficientes, crear recomendaciones para evitar infecciones, formar más peritos para encontrar criminales y elaborar medidas contra ellos.

Denunciar

Compartir

Denunciar

Compartir

Recomendados

áRbol De Problemas Y Soluciones

El documento habla sobre el árbol de problemas y soluciones relacionado con el gusano Conficker. El gusano infectó sistemas Windows y los criminales cibernéticos cubrieron la web con spam sobre drogas falsas. Esto causó consecuencias como que los piratas operaran como empresas. Las soluciones propuestas incluyen implementar antivirus más eficientes, crear recomendaciones para evitar infecciones, formar más peritos para encontrar criminales y elaborar medidas contra la delincuencia cibernética.

Arbol de Problemas y Soluciones

Este documento presenta un árbol de problemas y soluciones relacionados con la piratería informática. El árbol de problemas identifica factores como la negligencia de las autoridades para establecer normas de control, la ingenuidad de los usuarios y el rápido avance tecnológico que permiten que los piratas informáticos operen como empresas. El árbol de soluciones propone la creación de entes de control especializados, normas jurídicas para regular estas actividades y la voluntad de las autoridades de hacer cumplir dichas normas.

Cami saez

El documento proporciona 10 consejos para mantener el equipo seguro, incluyendo instalar un cortafuegos y antivirus, hacer copias de seguridad, actualizar el sistema operativo y software, tener cuidado con mensajes que solicitan contraseñas, usar software legal, vigilar el correo electrónico por archivos ejecutables, acompañar a los usuarios más jóvenes en Internet, usar herramientas para limitar contenidos para los padres, y estar informado sobre incidentes de seguridad.

Vania Arbol

El documento presenta un árbol de problemas y soluciones sobre piratas informáticos que operan como empresas. El problema es que los piratas perjudican a grandes empresas infectando todos sus programas, mientras que las soluciones sugeridas son castigar a los infractores, ejercer un mayor control interno en las empresas y preparar programas con localizadores de conexiones piratas.

Webinar. Ciberseguridad en el teletrabajo: aspectos clave

Ante una emergencia sanitaria como el COVID19, suelen primarse aspectos como la funcionalidad y la rapidez, dejando de lado cuestiones clave relacionadas con la seguridad.

En este webinar celebrado el pasado 30 de marzo analizamos con Francisco Menéndez Piñera, Responsable de Seguridad y Cumplimiento de Seresco, las claves para un teletrabajo seguro.

:)

Este documento proporciona 10 consejos para mantener un ordenador seguro, incluyendo instalar un antivirus y mantenerlo actualizado, actualizar el sistema operativo, instalar un cortafuegos, desconfiar de correos electrónicos sospechosos y comprobar si mensajes repetidos podrían ser virus, y mantenerse informado sobre amenazas de seguridad.

Unidad 3 Tema 3

El documento trata sobre la seguridad en Internet. Explica que Internet ha crecido rápidamente y ahora presenta nuevos riesgos. Define la seguridad en Internet como la capacidad de usar la red de forma privada y segura. Recomienda medidas como instalar cortafuegos y mantener software actualizado para prevenir amenazas como virus.

Act 2 mapa conceptual seguridad

El documento instruye a realizar un mapa conceptual sobre el tema de la seguridad en Internet utilizando software de mapas mentales. Debe incluir problemas de seguridad en las últimas dos décadas, como el aumento de ataques a sistemas en los años 90 y las crecientes amenazas recientes, así como elementos clave de la seguridad como la confidencialidad, integridad y disponibilidad.

Recomendados

áRbol De Problemas Y Soluciones

El documento habla sobre el árbol de problemas y soluciones relacionado con el gusano Conficker. El gusano infectó sistemas Windows y los criminales cibernéticos cubrieron la web con spam sobre drogas falsas. Esto causó consecuencias como que los piratas operaran como empresas. Las soluciones propuestas incluyen implementar antivirus más eficientes, crear recomendaciones para evitar infecciones, formar más peritos para encontrar criminales y elaborar medidas contra la delincuencia cibernética.

Arbol de Problemas y Soluciones

Este documento presenta un árbol de problemas y soluciones relacionados con la piratería informática. El árbol de problemas identifica factores como la negligencia de las autoridades para establecer normas de control, la ingenuidad de los usuarios y el rápido avance tecnológico que permiten que los piratas informáticos operen como empresas. El árbol de soluciones propone la creación de entes de control especializados, normas jurídicas para regular estas actividades y la voluntad de las autoridades de hacer cumplir dichas normas.

Cami saez

El documento proporciona 10 consejos para mantener el equipo seguro, incluyendo instalar un cortafuegos y antivirus, hacer copias de seguridad, actualizar el sistema operativo y software, tener cuidado con mensajes que solicitan contraseñas, usar software legal, vigilar el correo electrónico por archivos ejecutables, acompañar a los usuarios más jóvenes en Internet, usar herramientas para limitar contenidos para los padres, y estar informado sobre incidentes de seguridad.

Vania Arbol

El documento presenta un árbol de problemas y soluciones sobre piratas informáticos que operan como empresas. El problema es que los piratas perjudican a grandes empresas infectando todos sus programas, mientras que las soluciones sugeridas son castigar a los infractores, ejercer un mayor control interno en las empresas y preparar programas con localizadores de conexiones piratas.

Webinar. Ciberseguridad en el teletrabajo: aspectos clave

Ante una emergencia sanitaria como el COVID19, suelen primarse aspectos como la funcionalidad y la rapidez, dejando de lado cuestiones clave relacionadas con la seguridad.

En este webinar celebrado el pasado 30 de marzo analizamos con Francisco Menéndez Piñera, Responsable de Seguridad y Cumplimiento de Seresco, las claves para un teletrabajo seguro.

:)

Este documento proporciona 10 consejos para mantener un ordenador seguro, incluyendo instalar un antivirus y mantenerlo actualizado, actualizar el sistema operativo, instalar un cortafuegos, desconfiar de correos electrónicos sospechosos y comprobar si mensajes repetidos podrían ser virus, y mantenerse informado sobre amenazas de seguridad.

Unidad 3 Tema 3

El documento trata sobre la seguridad en Internet. Explica que Internet ha crecido rápidamente y ahora presenta nuevos riesgos. Define la seguridad en Internet como la capacidad de usar la red de forma privada y segura. Recomienda medidas como instalar cortafuegos y mantener software actualizado para prevenir amenazas como virus.

Act 2 mapa conceptual seguridad

El documento instruye a realizar un mapa conceptual sobre el tema de la seguridad en Internet utilizando software de mapas mentales. Debe incluir problemas de seguridad en las últimas dos décadas, como el aumento de ataques a sistemas en los años 90 y las crecientes amenazas recientes, así como elementos clave de la seguridad como la confidencialidad, integridad y disponibilidad.

Consejosparamantener 100528121213-phpapp01

Este documento proporciona 10 consejos para mantener un ordenador seguro, incluyendo instalar y mantener actualizado un antivirus y cortafuegos, actualizar regularmente el sistema operativo, desconfiar de correos electrónicos sospechosos y comprobar la procedencia de mensajes repetidos o de amigos desconocidos, y estar informado sobre las últimas amenazas.

Metodos proteccion ante maleware

Este documento describe métodos para proteger un ordenador contra malware, incluyendo antivirus y cortafuegos como métodos activos, y mantener software actualizado y evitar archivos sospechosos como métodos pasivos. También explica cómo los antivirus han evolucionado para detectar y bloquear una variedad de amenazas informáticas antes de que puedan infectar un sistema.

Vhaj tsmec m2_s3_1p_act2

El documento describe los antivirus como programas que protegen las computadoras contra virus, gusanos, troyanos y otros programas maliciosos. Los antivirus monitorean en tiempo real y realizan verificaciones periódicas para detectar y eliminar amenazas. Existen antivirus gratuitos y de pago, siendo estos últimos más confiables dado que actualizan su base de datos antivirus de forma más frecuente.

Leccion 4 medidas

Este documento proporciona consejos sobre métodos básicos para el uso seguro de computadoras. Recomienda actualizar regularmente el sistema operativo y las aplicaciones para corregir fallas de seguridad. También sugiere comprar un antivirus y cortafuegos, usar contraseñas seguras y actualizarlas con frecuencia, e instalar un gestor de contraseñas. Además, aconseja realizar copias de seguridad periódicas de los datos y tener cuidado con las operaciones sensibles en línea y el phishing.

roberto rodas

McAfee Mobile Security proporciona protección completa para dispositivos Android mediante software antivirus, de seguridad y privacidad galardonado de McAfee. La versión de prueba gratuita protege el dispositivo y al usuario durante 7 días, después de los cuales se puede adquirir la versión completa desde la aplicación.

Unidad III Tema 3

Este documento trata sobre la seguridad en Internet. Explica que inicialmente Internet se usaba para compartir información entre investigadores, pero ahora es necesario proteger la privacidad de los datos y la seguridad. Define la seguridad en Internet como la capacidad de navegar sin ser observado o ejecutar transacciones financieras de forma segura. Recomienda medidas como instalar cortafuegos, actualizar software y no compartir demasiada información personal.

10 consejos de seguridad informática que debes saber

Este documento proporciona 10 consejos de seguridad informática. Los consejos incluyen mantener programas actualizados para evitar vulnerabilidades, navegar con cifrado en redes públicas, crear contraseñas seguras y únicas para cada servicio, cambiar contraseñas periódicamente, revisar las aplicaciones autorizadas, proteger la red WiFi, configurar la privacidad en redes sociales, crear usuarios separados para cada persona que use la computadora, desconfiar de archivos enviados y ser escéptico sobre la información en internet.

PROTECCION A LA SEGURIDAD

Este documento ofrece recomendaciones para proteger la privacidad en línea y en la computadora. Sugiere no compartir información personal con desconocidos, usar contraseñas seguras y hacer copias de seguridad regularmente. También recomienda ejecutar detecciones de virus diarias, usar software anti spyware y solo realizar transacciones en sitios web seguros.

Para la proteccion

Este documento ofrece recomendaciones para proteger la privacidad en línea, incluyendo proteger la identidad evitando compartir información personal, realizar copias de seguridad regularmente, ejecutar detecciones de virus diariamente y usar programas anti spyware, realizar transacciones solo en sitios seguros y comunicar cualquier abuso al proveedor de servicios de Internet.

Arbol De Majo

El documento describe un árbol de problemas y soluciones relacionado con empresas piratas que operan en la web. El árbol de problemas muestra que las empresas piratas causan grandes pérdidas a otras empresas legítimas al enviar virus a través de la web. El árbol de soluciones propone una mayor vigilancia y control de todas las empresas en la web, así como prestar más atención al recibir mensajes de contenido dudoso.

Usos del internet

El documento proporciona recomendaciones sobre el uso seguro y ético del internet para los funcionarios de una entidad. Aconseja no descargar archivos ejecutables ni de sitios no confiables debido a los riesgos de virus. También recomienda no divulgar la dirección de correo electrónico de la entidad y cambiar regularmente las contraseñas de internet para mejorar la seguridad.

Protégete frente a las amenazas de internet

Protege tus dispositivos con antivirus y actualizaciones, elimina correos sospechosos, y realiza copias de seguridad. Evita descargas de fuentes desconocidas y no facilites contraseñas para prevenir amenazas en internet.

La seguridad según Raquel

Este documento trata sobre la seguridad en internet y en los ordenadores. Explica la necesidad de seguridad al usar un ordenador conectado a una red, y las normas básicas que deben seguirse como saber utilizar el ordenador, conocer las herramientas de seguridad y aplicar normas de seguridad. También describe las amenazas comunes como malware, virus, troyanos y spyware, y las medidas de protección como antivirus, firewalls, usuarios y contraseñas, y cifrado. Por último, ofrece consejos sobre la prevención y la

Seguridad en las

Este documento describe la importancia de la seguridad en las comunicaciones de datos y cómo funcionan los mecanismos de protección comunes como firewalls, antivirus y VPN. Explica que la seguridad en redes involucra prevenir accesos no autorizados y proteger la integridad y privacidad de la información. Los beneficios de tener redes seguras incluyen mayor fiabilidad, productividad y reducción de costos.

Conclusiones

Este documento proporciona instrucciones sobre cómo usar PGP (Pretty Good Privacy) de forma segura para enviar correo electrónico encriptado. Explica que PGP es fácil de instalar y usar, y que la encriptación evita el correo no deseado y protege la privacidad. Recomienda usar software de encriptación como PGP y investigar otras herramientas similares para enviar mensajes de forma segura.

mitos de seguridades en las redes

Este documento lista 7 mitos comunes sobre la seguridad en redes y computadoras personales. Refuta la idea de que solo se necesita un antivirus, que las PC caseras no son interesantes para los hackers, y que proveedores de internet o tener una Mac garantizan seguridad. En cambio, enfatiza la importancia de tener múltiples capas de protección como antivirus, firewalls y actualizaciones constantes, ya que los hackers constantemente desarrollan nuevas formas de acceder a información privada en cualquier tipo de computadora conectada a internet.

Norton security 2018

El documento presenta tres antivirus populares: Norton Security 2018, McAfee Antivirus 2018 y Panda Antivirus 2018. Norton Security ofrece una "promesa de protección" donde devuelven el dinero si un virus infecta el ordenador. McAfee permite proteger múltiples dispositivos con una sola suscripción. Panda Antivirus tiene excelentes resultados en pruebas de laboratorios contra todo tipo de malware.

Virus

Los virus informáticos se asemejan a los virus humanos en que dañan el funcionamiento de los sistemas que infectan. Aunque no pueden dañar el hardware directamente, pueden cambiar configuraciones y dañar datos almacenados. Los equipos sin conexión a internet también pueden infectarse a través de archivos en CDs, DVDs o disquetes. Los antivirus son en general fiables para eliminar muchos virus, aunque no todos. Algunos virus históricos notorios por sus grandes ataques fueron Nimda en 2001, Creeper en 1970 y

Calculator intro day 1

The document provides instructions for using a scientific calculator. It includes diagrams showing the location of keys like ON, 2nd, DEL, and π. It describes how to access functions by pressing the 2nd button followed by other buttons, like INS, %, or RESET. The document provides examples of performing calculations like addition, subtraction, multiplication, division, using parentheses, finding the last answer, converting percents to decimals, correcting syntax errors, and using left/right arrows.

Test prep. unit 7 common core questions

This document contains a review for a math unit on ratios and proportional relationships. It includes several ratio and proportion word problems along with conversion questions between customary and metric units. The document is divided into sections on ratio review questions, comparing ratios, graphing ratios, unit rates, proportions, and conversion factors.

Android 4.0 UI design tips

This document provides an overview of UI design tips for Android 4.0 (Ice Cream Sandwich). It discusses major UI changes in ICS like the use of software buttons and the removal of the menu button. It also covers design patterns for navigation, action bars, and multi-pane layouts. The document concludes with recommendations to use Android design conventions and ensure accessibility across devices.

G6 m3-c-lesson 18-t

This document describes a lesson on finding the distance between points on the coordinate plane. It provides examples of computing distances between points that lie on the x- or y-axis, as well as points that lie on a vertical or horizontal line but not on an axis. Students practice finding distances and lengths of line segments by determining if points share a common x- or y-coordinate, and then adding or subtracting the absolute values of the coordinate differences. The lesson emphasizes that the same approach used for the number line can be applied to vertical and horizontal lines in the plane.

Más contenido relacionado

La actualidad más candente

Consejosparamantener 100528121213-phpapp01

Este documento proporciona 10 consejos para mantener un ordenador seguro, incluyendo instalar y mantener actualizado un antivirus y cortafuegos, actualizar regularmente el sistema operativo, desconfiar de correos electrónicos sospechosos y comprobar la procedencia de mensajes repetidos o de amigos desconocidos, y estar informado sobre las últimas amenazas.

Metodos proteccion ante maleware

Este documento describe métodos para proteger un ordenador contra malware, incluyendo antivirus y cortafuegos como métodos activos, y mantener software actualizado y evitar archivos sospechosos como métodos pasivos. También explica cómo los antivirus han evolucionado para detectar y bloquear una variedad de amenazas informáticas antes de que puedan infectar un sistema.

Vhaj tsmec m2_s3_1p_act2

El documento describe los antivirus como programas que protegen las computadoras contra virus, gusanos, troyanos y otros programas maliciosos. Los antivirus monitorean en tiempo real y realizan verificaciones periódicas para detectar y eliminar amenazas. Existen antivirus gratuitos y de pago, siendo estos últimos más confiables dado que actualizan su base de datos antivirus de forma más frecuente.

Leccion 4 medidas

Este documento proporciona consejos sobre métodos básicos para el uso seguro de computadoras. Recomienda actualizar regularmente el sistema operativo y las aplicaciones para corregir fallas de seguridad. También sugiere comprar un antivirus y cortafuegos, usar contraseñas seguras y actualizarlas con frecuencia, e instalar un gestor de contraseñas. Además, aconseja realizar copias de seguridad periódicas de los datos y tener cuidado con las operaciones sensibles en línea y el phishing.

roberto rodas

McAfee Mobile Security proporciona protección completa para dispositivos Android mediante software antivirus, de seguridad y privacidad galardonado de McAfee. La versión de prueba gratuita protege el dispositivo y al usuario durante 7 días, después de los cuales se puede adquirir la versión completa desde la aplicación.

Unidad III Tema 3

Este documento trata sobre la seguridad en Internet. Explica que inicialmente Internet se usaba para compartir información entre investigadores, pero ahora es necesario proteger la privacidad de los datos y la seguridad. Define la seguridad en Internet como la capacidad de navegar sin ser observado o ejecutar transacciones financieras de forma segura. Recomienda medidas como instalar cortafuegos, actualizar software y no compartir demasiada información personal.

10 consejos de seguridad informática que debes saber

Este documento proporciona 10 consejos de seguridad informática. Los consejos incluyen mantener programas actualizados para evitar vulnerabilidades, navegar con cifrado en redes públicas, crear contraseñas seguras y únicas para cada servicio, cambiar contraseñas periódicamente, revisar las aplicaciones autorizadas, proteger la red WiFi, configurar la privacidad en redes sociales, crear usuarios separados para cada persona que use la computadora, desconfiar de archivos enviados y ser escéptico sobre la información en internet.

PROTECCION A LA SEGURIDAD

Este documento ofrece recomendaciones para proteger la privacidad en línea y en la computadora. Sugiere no compartir información personal con desconocidos, usar contraseñas seguras y hacer copias de seguridad regularmente. También recomienda ejecutar detecciones de virus diarias, usar software anti spyware y solo realizar transacciones en sitios web seguros.

Para la proteccion

Este documento ofrece recomendaciones para proteger la privacidad en línea, incluyendo proteger la identidad evitando compartir información personal, realizar copias de seguridad regularmente, ejecutar detecciones de virus diariamente y usar programas anti spyware, realizar transacciones solo en sitios seguros y comunicar cualquier abuso al proveedor de servicios de Internet.

Arbol De Majo

El documento describe un árbol de problemas y soluciones relacionado con empresas piratas que operan en la web. El árbol de problemas muestra que las empresas piratas causan grandes pérdidas a otras empresas legítimas al enviar virus a través de la web. El árbol de soluciones propone una mayor vigilancia y control de todas las empresas en la web, así como prestar más atención al recibir mensajes de contenido dudoso.

Usos del internet

El documento proporciona recomendaciones sobre el uso seguro y ético del internet para los funcionarios de una entidad. Aconseja no descargar archivos ejecutables ni de sitios no confiables debido a los riesgos de virus. También recomienda no divulgar la dirección de correo electrónico de la entidad y cambiar regularmente las contraseñas de internet para mejorar la seguridad.

Protégete frente a las amenazas de internet

Protege tus dispositivos con antivirus y actualizaciones, elimina correos sospechosos, y realiza copias de seguridad. Evita descargas de fuentes desconocidas y no facilites contraseñas para prevenir amenazas en internet.

La seguridad según Raquel

Este documento trata sobre la seguridad en internet y en los ordenadores. Explica la necesidad de seguridad al usar un ordenador conectado a una red, y las normas básicas que deben seguirse como saber utilizar el ordenador, conocer las herramientas de seguridad y aplicar normas de seguridad. También describe las amenazas comunes como malware, virus, troyanos y spyware, y las medidas de protección como antivirus, firewalls, usuarios y contraseñas, y cifrado. Por último, ofrece consejos sobre la prevención y la

Seguridad en las

Este documento describe la importancia de la seguridad en las comunicaciones de datos y cómo funcionan los mecanismos de protección comunes como firewalls, antivirus y VPN. Explica que la seguridad en redes involucra prevenir accesos no autorizados y proteger la integridad y privacidad de la información. Los beneficios de tener redes seguras incluyen mayor fiabilidad, productividad y reducción de costos.

Conclusiones

Este documento proporciona instrucciones sobre cómo usar PGP (Pretty Good Privacy) de forma segura para enviar correo electrónico encriptado. Explica que PGP es fácil de instalar y usar, y que la encriptación evita el correo no deseado y protege la privacidad. Recomienda usar software de encriptación como PGP y investigar otras herramientas similares para enviar mensajes de forma segura.

mitos de seguridades en las redes

Este documento lista 7 mitos comunes sobre la seguridad en redes y computadoras personales. Refuta la idea de que solo se necesita un antivirus, que las PC caseras no son interesantes para los hackers, y que proveedores de internet o tener una Mac garantizan seguridad. En cambio, enfatiza la importancia de tener múltiples capas de protección como antivirus, firewalls y actualizaciones constantes, ya que los hackers constantemente desarrollan nuevas formas de acceder a información privada en cualquier tipo de computadora conectada a internet.

Norton security 2018

El documento presenta tres antivirus populares: Norton Security 2018, McAfee Antivirus 2018 y Panda Antivirus 2018. Norton Security ofrece una "promesa de protección" donde devuelven el dinero si un virus infecta el ordenador. McAfee permite proteger múltiples dispositivos con una sola suscripción. Panda Antivirus tiene excelentes resultados en pruebas de laboratorios contra todo tipo de malware.

Virus

Los virus informáticos se asemejan a los virus humanos en que dañan el funcionamiento de los sistemas que infectan. Aunque no pueden dañar el hardware directamente, pueden cambiar configuraciones y dañar datos almacenados. Los equipos sin conexión a internet también pueden infectarse a través de archivos en CDs, DVDs o disquetes. Los antivirus son en general fiables para eliminar muchos virus, aunque no todos. Algunos virus históricos notorios por sus grandes ataques fueron Nimda en 2001, Creeper en 1970 y

La actualidad más candente (18)

10 consejos de seguridad informática que debes saber

10 consejos de seguridad informática que debes saber

Destacado

Calculator intro day 1

The document provides instructions for using a scientific calculator. It includes diagrams showing the location of keys like ON, 2nd, DEL, and π. It describes how to access functions by pressing the 2nd button followed by other buttons, like INS, %, or RESET. The document provides examples of performing calculations like addition, subtraction, multiplication, division, using parentheses, finding the last answer, converting percents to decimals, correcting syntax errors, and using left/right arrows.

Test prep. unit 7 common core questions

This document contains a review for a math unit on ratios and proportional relationships. It includes several ratio and proportion word problems along with conversion questions between customary and metric units. The document is divided into sections on ratio review questions, comparing ratios, graphing ratios, unit rates, proportions, and conversion factors.

Android 4.0 UI design tips

This document provides an overview of UI design tips for Android 4.0 (Ice Cream Sandwich). It discusses major UI changes in ICS like the use of software buttons and the removal of the menu button. It also covers design patterns for navigation, action bars, and multi-pane layouts. The document concludes with recommendations to use Android design conventions and ensure accessibility across devices.

G6 m3-c-lesson 18-t

This document describes a lesson on finding the distance between points on the coordinate plane. It provides examples of computing distances between points that lie on the x- or y-axis, as well as points that lie on a vertical or horizontal line but not on an axis. Students practice finding distances and lengths of line segments by determining if points share a common x- or y-coordinate, and then adding or subtracting the absolute values of the coordinate differences. The lesson emphasizes that the same approach used for the number line can be applied to vertical and horizontal lines in the plane.

iOS Development Ecosystem

Apostolos Dountsis - Monkeyloft

@ 18o Techblog Workshop / Athens 30-06-2013

Unit 7 lesson 3 ratios tables and graphs

1) The document appears to be a student worksheet containing math word problems and tables. It provides the student with multiple examples to practice using ratios, tables, and graphs to solve problems.

2) The student must use the information given in each word problem, such as numbers, ratios, or rates, to determine the unknown value being asked.

3) The student is expected to show the steps and calculations they perform to arrive at the solution.

G6 m4-c-lesson 7-s

This lesson teaches students to replace letters in formulas with numbers to evaluate measurements of geometric shapes. It provides examples of replacing letters in formulas for area of squares and rectangles and volume of rectangular prisms with given side lengths, widths and heights. Students practice this by completing tables with expressions and calculations for different shapes. The lesson emphasizes that expressions using letters represent measurements and formulas, and evaluating them involves substituting specific numbers for the letters.

G6 m2-a-lesson 5-t

This document provides guidance for a lesson on creating division word problems involving fractions. It outlines a 5-step process for students to follow: 1) decide on measurement or partitive division, 2) draw a model, 3) find the answer, 4) choose a unit, and 5) write a story problem. The lesson uses two examples to demonstrate applying these steps. Students work through the examples in pairs, drawing models, solving, choosing units, and generating unique story problems matching the given numbers. The goal is for students to understand and explain division of fractions through creating their own word problems.

Unit 4 lesson 2 factors & prime factorization

The document is a lesson on representing numbers in different ways through factors and prime factorization. It defines key vocabulary like factor and prime factorization. It provides examples of finding all the factors of a number and using a factor tree to write the prime factorization by decomposing a number into prime factors. Students are guided through examples and practice problems to find the factors and prime factorizations of various numbers.

Module 1 lesson 3

The document is a lesson on equivalent ratios that includes examples and exercises. It begins with reviewing a homework assignment on ratios. Students then learn that equivalent ratios have the same value even if the numbers are different, as demonstrated through tape diagrams with varying unit values. Examples include ratios for ribbon lengths and laps run. Students determine equivalent ratios, draw diagrams to solve problems, and describe how to create equivalent ratios. The lesson concludes with an exit ticket.

G6 m2-b-lesson 10-s

This mathematics curriculum document provides a lesson on calculating products of decimals using the distributive property. It includes two examples showing how to use partial products to calculate decimal products and find the area of a rectangular patio. Students are then asked to practice similar problems at five work stations and in a problem set with five additional questions calculating decimal products using partial products.

Lesson 5 8 add sub mixed numbers

This math worksheet provides instructions for adding and subtracting mixed numbers. It explains finding the lowest common denominator and writing equivalent fractions with common denominators. It then demonstrates adding the numerators and keeping the denominator, as well as adding any whole numbers and simplifying if possible. The worksheet provides example problems for students to practice adding and subtracting mixed numbers.

G6 m1-d-lesson 28-t

This document provides materials for a lesson on solving percent problems, including:

- Student outcomes of finding a percent of a quantity and solving problems to find the whole.

- An example problem solved in multiple ways involving finding the original price given a sale price and percent discount.

- An exercise for students to complete involving calculating missing values in a table with sale prices, discounts, and percentages.

- A lesson summary and exit ticket involving writing and solving percent problems.

Module 1 lesson 18

The document is a lesson plan for teaching students how to find rates by dividing two quantities. It includes examples of word problems where students must identify the rate, time/quantity, multiply to get the total. One example is about a burger maker making hamburgers at 4 burgers/minute for 30 minutes. Students are guided to identify the rate as 4 burgers/minute, time as 30 minutes, and multiply to find the total burgers is 120. The lesson concludes with students completing an exit ticket problem to assess their understanding.

Maker×メーカー

Maker Conference Tokyo 2013のセッションA-2で使用したスライドです。

http://makezine.jp/event/mct2013/sessions#a2

http://www.ustream.tv/recorded/34371901

http://www.ustream.tv/recorded/34373369

Lesson 10 8 volume

1. The document is a lesson on calculating volume for rectangular prisms and triangular prisms. It provides the formulas for volume (V=l×w×h for rectangles, V=B×h for triangles where B is the area of the base) and examples of using the formulas to solve problems.

2. Students are asked to practice calculating volumes of different shapes using the given formulas and by finding the area of various bases for triangular prisms.

3. The key aspects covered are defining volume, the volume formulas, and examples of applying the formulas to solve volume problems for different shapes.

Unit 6 lesson 1 mulitplying fractions

1. The document provides instructions for multiplying fractions in 4 steps: multiply the numerators, multiply the denominators, reduce if necessary, and you can also cross reduce fractions.

2. It includes examples such as multiplying 13/2 by 6/2 and getting 13/6 by first multiplying the numerators and denominators and then reducing.

3. The document is part of a lesson on multiplying fractions for Mrs. Labuski and Mrs. Portsmore's class.

Module 2 lesson 5

This document outlines a 5-step process for creating word problems to represent division of fractions problems: 1) Decide on a measurement or partitive interpretation, 2) Draw a model, 3) Find the answer, 4) Choose a unit, and 5) Set up an interesting, realistic situation. It provides examples walking through each step, such as dividing 12 cookies among bags with 3 cookies each. The document also reviews measurement vs. partitive division and provides practice examples for students to set up word problems representing fraction division calculations.

Destacado (20)

Similar a áRbol De Problemas Y Soluciones

Piratas Que Operan Como Empresas Arbol

Los piratas informáticos imitan las tácticas comerciales de las empresas legítimas al vender, hacer marketing y administrar riesgos en el ciberespacio. Aprovechan noticias recientes para crear sitios web y correos electrónicos falsos que contienen virus, engañando a las personas para que compartan información personal.

Para proteger tu Sitio WEB

El documento describe los riesgos de malware para los sitios web y la necesidad de protegerlos. Menciona que menos del 5% de los sitios están protegidos actualmente a pesar de que el 75% tienen vulnerabilidades y el 4% son infectados en algún momento. También promueve la solución de protección de sitios web "StopTheHacker" que usa inteligencia artificial para detectar malware desconocido y remueve automáticamente los códigos maliciosos.

árbol de problema y solución

El documento presenta un árbol de problemas causados por piratas informáticos que operan como empresas, incluyendo causar pérdidas millonarias a empresas de red e infectar computadoras personales con virus. El árbol de soluciones sugiere castigos penales severos para los infractores, un mayor control dentro de sistemas de empresas, y preparar programas de red con antivirus y localizadores para combatir a los piratas.

Antivirus

El documento habla sobre los antivirus. Explica que los antivirus son programas que detectan y eliminan virus informáticos y ahora también pueden bloquearlos y desinfectar archivos. Luego describe algunos métodos de funcionamiento de los antivirus como firma digital, detección heurística, de comportamiento y de caja de arena. También habla sobre la planificación de los antivirus y consideraciones de software y red para prevenir virus.

1

El documento discute varios temas relacionados con la seguridad informática y los antivirus. Explica que no importa si un antivirus es gratuito o de pago, sino su eficacia, y que no es recomendable tener dos o más antivirus instalados al mismo tiempo. También describe brevemente algunos tipos comunes de malware como los virus, spyware y crimeware, así como formas de protegerse y detectar infecciones.

Seguridad

Los piratas informáticos operan cada vez más como empresas exitosas, utilizando tácticas de ventas, marketing y gestión de riesgos para distribuir malware a través de correos electrónicos falsos y sitios web fraudulentos. Estos criminales engañan a los usuarios para que descarguen aplicaciones maliciosas que infectan sus computadoras y las usan para lanzar ataques cibernéticos. También aprovechan las redes sociales para distribuir contenido dañino entre comunidades virtuales donde las personas confían más en los enlaces compart

Seguridad1

Los piratas informáticos operan cada vez más como empresas exitosas, utilizando tácticas de ventas, marketing y gestión de riesgos para propagar malware. Envían correos electrónicos falsos y crean sitios web fraudulentos sobre noticias populares para engañar a las personas y infectar sus computadoras. Aprovechan también las aplicaciones en línea y redes sociales para distribuir virus e iniciar ataques cibernéticos desde las máquinas comprometidas.

Actualizaciones automaticas desistemaa operativo

Este documento habla sobre actualizaciones automáticas de sistemas operativos como Windows y macOS, la importancia del mantenimiento de equipos de computo, filtros antiphishing, firewalls, antispyware y cómo protegerse del spam a través de antispam. Explica características y cómo configurar estas herramientas de seguridad digital.

Delito de espionaje informatico giovanny chang

El documento trata sobre el espionaje informático. Define el delito informático y el delito de espionaje informático. Explica que los sujetos pueden ser activos o pasivos y describe técnicas comunes como spywares, programas de acceso remoto y virus. Detalla las características de los delincuentes informáticos y formas de clasificar los delitos. Finalmente, recomienda medidas de defensa como la seguridad informática, capacitación y legislación para minimizar los ataques.

brochure Panda Antivirus Pro

El documento promociona el antivirus Panda Antivirus Pro 2009, el cual ofrece máxima protección contra virus, spyware, rootkits, hackers y robo de identidad de manera fácil de usar e intuitiva, consumiendo pocos recursos del PC. Gracias a su tecnología de Inteligencia Colectiva, que aprende de las amenazas detectadas colectivamente, proporciona detección proactiva contra todo tipo de malware de forma automática.

Kavkiskey ToolKit

Kaspersky Lab ha publicado un informe sobre una campaña de ciberespionaje llevada a cabo por el grupo criminal Winnti. Los antivirus funcionan en segundo plano con actualizaciones periódicas para proteger las computadoras de amenazas conocidas y emergentes sin afectar el rendimiento. Las tecnologías en la nube de Kaspersky ayudan a proteger las computadoras entre la creación de nuevas firmas de malware. Aproximadamente el 10% de las órdenes en línea provienen de dispositivos móviles, pero solo el

Antivirus Panda

Este documento proporciona información sobre el antivirus Panda. Explica que Panda es uno de los mejores antivirus, aunque es de pago. Permite la instalación en 3 ordenadores distintos. También describe a Panda Cloud Antivirus, una versión gratuita basada en la nube que analiza archivos en servidores remotos en lugar del ordenador del usuario, lo que reduce el impacto en el sistema.

Seguridad informática

Este documento describe varias medidas de seguridad informática aplicadas a una empresa. Explica medidas de seguridad físicas como realizar copias de seguridad y usar una SAI, medidas lógicas como usar autenticación con usuarios y contraseñas, y protegerse contra virus, spyware e información no deseada con antivirus y firewalls. También cubre la protección de datos personales, gestión de riesgos, errores, amenazas a la privacidad, y medidas técnicas y de gestión para mejorar la seguridad.

Seguridad en la red

Este documento presenta información sobre diferentes tipos de estafas en redes sociales, incluyendo PC zombie, phishing, spim, spear phishing, ransomware, spam y scam. Explica las características, tecnologías y software asociados con cada tipo de estafa con el objetivo de crear conciencia sobre cómo protegerse de ellas.

Seguridad informática

Este documento trata sobre la seguridad informática. Explica conceptos como malware, virus, troyanos, spyware y phishing. También describe medidas de seguridad activa como contraseñas y encriptación, y pasiva como copias de seguridad. Finalmente, menciona algunos tipos de software de seguridad como antivirus, cortafuegos y antiespía.

Seguridad informática

Este documento trata sobre la seguridad informática. Explica conceptos como malware, virus, troyanos, spyware y phishing. También describe medidas de seguridad activa como contraseñas y encriptación, y pasiva como copias de seguridad. Finalmente, menciona software de seguridad como antivirus, cortafuegos y antispam.

Actividades antivirus

Este documento contiene 31 preguntas y respuestas sobre antivirus, virus, spyware, crimeware y seguridad informática. Aborda temas como los mejores antivirus, la diferencia entre antivirus gratuitos y de pago, por qué los antivirus necesitan actualizaciones, qué es el baúl de virus, cómo distinguir un hoax de un virus real y quiénes crean virus e implementan crimeware.

Actividades antivirus laura

El documento discute varios temas relacionados con la seguridad informática y los antivirus. Explica que los mejores antivirus son AVG, Avast, Kaspersky y otros, pero que un antivirus gratuito puede ser tan efectivo como uno de pago. También advierte sobre los riesgos de instalar más de un antivirus o de abrir archivos sospechosos. Finalmente, destaca que los virus se propagan rápidamente debido a la conectividad de Internet y las vulnerabilidades de software.

Antivirus de jeryy

Los antivirus son programas cuyo objetivo es detectar o eliminar virus informáticos. Nacieron en la década de 1980 y han evolucionado para bloquear, desinfectar archivos e impedir infecciones, no solo detectar virus. Los métodos de protección contra virus incluyen medidas activas como mantener software y copias de seguridad actualizados, y medidas pasivas como restringir permisos de usuario y filtrar el acceso a la red.

Similar a áRbol De Problemas Y Soluciones (20)

Último

FEEDBACK DE LA ESTRUCTURA CURRICULAR- 2024.pdf

José Luis Jiménez Rodríguez

Junio 2024.

“La pedagogía es la metodología de la educación. Constituye una problemática de medios y fines, y en esa problemática estudia las situaciones educativas, las selecciona y luego organiza y asegura su explotación situacional”. Louis Not. 1993.

Escuela Sabática. El conflicto inminente.pdf

El poder político se puede usar para crear una norma, e imponer la ley.

Este documento contiene, el programa completo de un acto para realizar la pro...

acto promesa de lealtad a la bandera

Lecciones 10 Esc. Sabática. El espiritismo desenmascarado docx

El espiritismo, se puede usar para engañar.

Compartir p4s.co Pitch Hackathon Template Plantilla final.pptx-2.pdf

En la ciudad de Pasto, estamos revolucionando el acceso a microcréditos y la formalización de microempresarios informales con nuestra aplicación CrediAvanza. Nuestro objetivo es empoderar a los emprendedores locales proporcionándoles una plataforma integral que facilite el acceso a servicios financieros y asesoría profesional.

SEMIOLOGIA DE HEMORRAGIAS DIGESTIVAS.pptx

Evaluación de principales hallazgos de la Historia Clínica utiles en la orientación diagnóstica de Hemorragia Digestiva en el abordaje inicial del paciente.

ACERTIJO DESCIFRANDO CÓDIGO DEL CANDADO DE LA TORRE EIFFEL EN PARÍS. Por JAVI...

El Mtro. JAVIER SOLIS NOYOLA crea y desarrolla el “DESCIFRANDO CÓDIGO DEL CANDADO DE LA TORRE EIFFEL EN PARIS”. Esta actividad de aprendizaje propone el reto de descubrir el la secuencia números para abrir un candado, el cual destaca la percepción geométrica y conceptual. La intención de esta actividad de aprendizaje lúdico es, promover los pensamientos lógico (convergente) y creativo (divergente o lateral), mediante modelos mentales de: atención, memoria, imaginación, percepción (Geométrica y conceptual), perspicacia, inferencia y viso-espacialidad. Didácticamente, ésta actividad de aprendizaje es transversal, y que integra áreas del conocimiento: matemático, Lenguaje, artístico y las neurociencias. Acertijo dedicado a los Juegos Olímpicos de París 2024.

Último (20)

Este documento contiene, el programa completo de un acto para realizar la pro...

Este documento contiene, el programa completo de un acto para realizar la pro...

pueblos originarios de chile presentacion twinkl.pptx

pueblos originarios de chile presentacion twinkl.pptx

Lecciones 10 Esc. Sabática. El espiritismo desenmascarado docx

Lecciones 10 Esc. Sabática. El espiritismo desenmascarado docx

CONTENIDOS Y PDA DE LA FASE 3,4 Y 5 EN NIVEL PRIMARIA

CONTENIDOS Y PDA DE LA FASE 3,4 Y 5 EN NIVEL PRIMARIA

Nuevos espacios,nuevos tiempos,nuevas practica.pptx

Nuevos espacios,nuevos tiempos,nuevas practica.pptx

Compartir p4s.co Pitch Hackathon Template Plantilla final.pptx-2.pdf

Compartir p4s.co Pitch Hackathon Template Plantilla final.pptx-2.pdf

RETROALIMENTACIÓN PARA EL EXAMEN ÚNICO AUXILIAR DE ENFERMERIA.docx

RETROALIMENTACIÓN PARA EL EXAMEN ÚNICO AUXILIAR DE ENFERMERIA.docx

ACERTIJO DESCIFRANDO CÓDIGO DEL CANDADO DE LA TORRE EIFFEL EN PARÍS. Por JAVI...

ACERTIJO DESCIFRANDO CÓDIGO DEL CANDADO DE LA TORRE EIFFEL EN PARÍS. Por JAVI...

áRbol De Problemas Y Soluciones

- 1. Árbol de problemas y soluciones Infectar el sistema Cubrieron la web Operativo Windows rápidamente con un spam que advertía sobre las • crear recomendaciones para evitar infecciones en el sistema drogas preventivas y links informático. falsos a farmacias. • Formar más peritos para la localización de los criminales informáticos. Consecuencia Solución Piratas que operan como empresas *implementar antivirus. * Más eficientes y confiables. *Elaborar medidas rigurosas para combatir a los criminales cibernéticos. Causa Criminales El gusano cibernéticos conficker

- 2. Objetivo