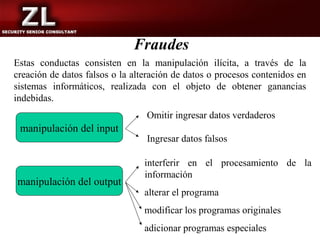

Este documento habla sobre fraudes corporativos. Explica que las empresas pierden entre el 5% y 6% de sus ingresos debido a fraudes, y que los mayores perjuicios son causados por delitos cometidos a nivel gerencial. Además, menciona que los fraudes cometidos por ejecutivos causan pérdidas mucho mayores que los cometidos por otros empleados. Finalmente, señala que más del 50% de los fraudes se descubren por denuncias anónimas.

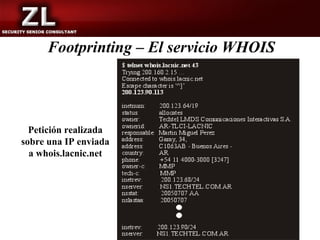

![Footprinting – El servicio WHOIS

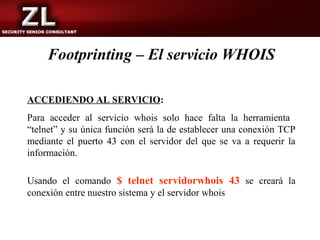

$ t e ln e t w h o is .c r s n ic .n e t 4 3

tr y in g 1 9 8 .4 1 .3 .5 4

c o n n e c te d to w h o is . c r s n ic .n e t.

E s c a p e c h a r a c t e r i s '^ ] '.

d o m a in g o o g le .c o m

W h o is S e rv e r V e r s io n 1 .3

D o m a in n a m e s in th e .c o m a n d .n e t d o m a in s c a n n o w b e r e g is te r e d w ith m a n y

Petición realizada d if f e r e n t c o m p e tin g r e g is ta r s . G o to h ttp ://w w w .in te r n ic .n e t fo r d e ta ile d

in fo rm a tio n .

sobre google.com D o m a in N a m e : G O O G L E .C O M

R e g is tra r: A L L D O M A IN S .C O M I N C .

W h o is S e rv e r : w h o is .a lld o m a in s .c o m

R e fe r r a l U R L : h ttp ://w w w .a lld o m a in s .c o m

N a m e S e r v e r : N S 2 .G O O G L E .C O M

N a m e S e r v e r : N S 1 .G O O G L E .C O M

N a m e S e r v e r : N S 3 .G O O G L E .C O M

N a m e S e r v e r : N S 4 .G O O G L E .C O M

S ta tu s : R E G IS T R A R -L O C K

U p d a te d D a te : 0 3 -o c t-2 0 0 2

C re a tio n D a te : 1 5 -s e t-1 9 9 7

E x p ir a tio n D a te : 1 4 - s e t-2 0 1 1

> >> L a s t u p d a te o f w h o is d a ta b a s e : S u n , 9 J u l 2 0 0 6 1 6 :1 6 :0 2 E D T < < <

T he R e g is tr i d a ta b a s e c o n ta in s O N L Y .C O M , .N E T , .E D U d o m a in s a n d

R eg is tra rs .

C on n e c tio n c lo s e d b y fo re in g h o s t.](https://image.slidesharecdn.com/presentacionppt1-130411182012-phpapp01/85/Presentacionppt1-16-320.jpg)

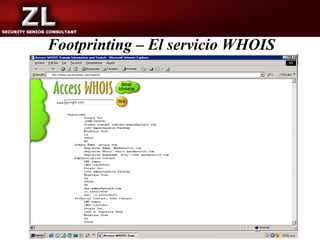

![Footprinting – El servicio WHOIS

$ t e ln e t w h o is .a lld o m a in s .c o m 4 3

tr y in g 6 4 .1 2 4 .1 4 .2 1 ...

c o n n e c te d to w h o is .a lld o m a in s .c o m .

E s c a p e c h a r a c t e r i s '^ ] '.

G o o g le .c o m

A d m in istra tiv e C o n ta c t:

D N S A d m in

(N IC -1 3 4 0 1 4 2 )

Petición realizada G o o g le In c .

2 4 0 0 E . B a y sh o re P k w y

M o u n ta in V ie w

sobre google.com C A

9 40 4 3

U S

enviada a d n s -a d m in @ g o o g le .c o m

+ 1 .6 5 0 3 3 0 0 1 0 0

whois.alldomains.com F a x - + 1 .6 5 0 6 1 8 1 4 9 9

T e c n ic a l C o n ta c t, Z o n e C o n ta c t:

D N S A d m in

(N IC -1 3 4 0 1 4 4 )

G o o g le In c .

2 4 0 0 E . B a y sh o re P k w y

M o u n ta in V ie w

C A

94 0 43

U S

d n s - a d m in @ g o o g le .c o m

+ 1 .6 5 0 3 3 0 0 1 0 0

F a x - + 1 .6 5 0 6 1 8 1 4 9 9

C r e a te d o n .............................: 1 9 9 7 - S e t- 1 5

E x p ir e s o n .............................: 2 0 1 1 - S e t- 1 4

R e c o r d la s t u p d a te d o n .......: 2 0 0 3 - A p r - 0 7 1 0 :4 2 :4 6

C o n n e c tio n c lo s e d b y fo re in g h o s t.](https://image.slidesharecdn.com/presentacionppt1-130411182012-phpapp01/85/Presentacionppt1-17-320.jpg)