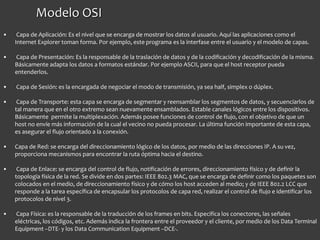

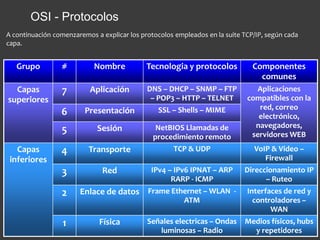

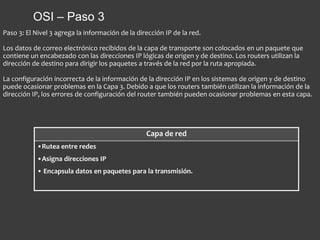

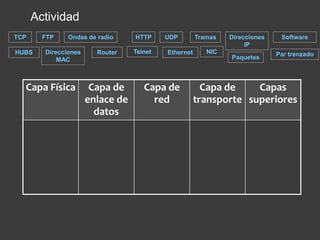

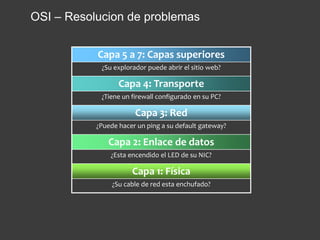

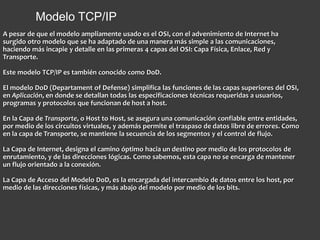

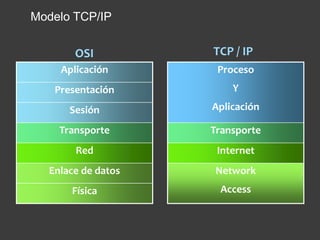

El documento describe el modelo OSI y cómo divide el proceso de transferencia de datos a través de una red en siete capas. Explica que cada capa se encarga de un proceso específico, como empaquetar los datos, agregar direcciones, convertir los datos a bits, etc. De esta forma, la compleja tarea de transferir datos a través de una red se simplifica en tareas más simples y específicas manejadas por cada capa.