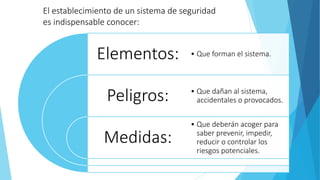

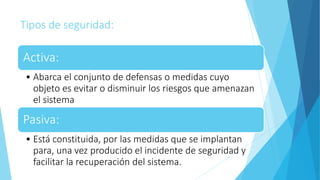

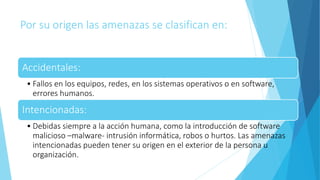

Este documento habla sobre la seguridad informática. Define la seguridad informática como la ciencia dedicada a lograr un sistema de información seguro y confiable. Explica los elementos, peligros y medidas que forman parte de un sistema de seguridad. También describe los tipos de seguridad activa y pasiva, las amenazas a un sistema como la interrupción, interceptación, modificación o fabricación de información, y los mecanismos de seguridad preventivos, detectores y correctores. Finalmente, cubre aspectos como la seguridad lógica a través del