Seguridad de usuario en el acceso a internet 2

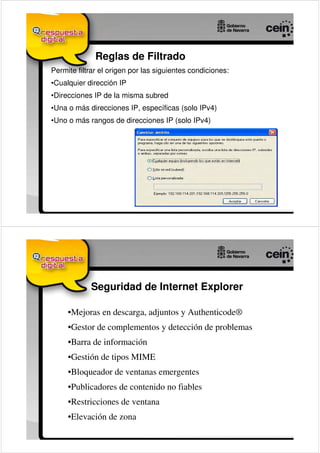

- 1. Reglas de Filtrado Permite filtrar el origen por las siguientes condiciones: •Cualquier dirección IP •Direcciones IP de la misma subred •Una o más direcciones IP, específicas (solo IPv4) •Uno o más rangos de direcciones IP (solo IPv4) Seguridad de Internet Explorer •Mejoras en descarga, adjuntos y Authenticode® •Gestor de complementos y detección de problemas •Barra de información •Gestión de tipos MIME •Bloqueador de ventanas emergentes •Publicadores de contenido no fiables •Restricciones de ventana •Elevación de zona

- 2. Opciones Seguridad •Suplantación de tipo de archivo •Elevación de zona •Restricciones apertura de Ventanas Descarga, adjuntos, y Authenticode •Se ha añadido un nuevo icono •Se ha añadido una área de información en la parte inferior •Todos los ejecutables descargados validan la información del emisor •Después de la descarga, Internet Explorer muestra la información del emisor de la descarga

- 3. Nuevos Dialogos de descarga. Gestor de Complementos El gestor de Add- on permite ver los controles instalados en Internet Explorer El detector de problemas permite detectar los complementos que causen problemas en Internet Explorer

- 4. Barra de Información •Reemplaza cuadros de diálogo. •Contiene textos descriptivos que explican por qué la acción se ha realizado. •Dispone de un menú sensitivo al contexto para que el usuario responda a la notificación. Bloqueo de Ventanas Emergentes •Activado por defecto al instalar SP2 •Bloqueo automático de pop-ups •Las ventanas abiertas por el usuario se siguen abriendo •Los sitios de confianza y la Intranet local no bloquean ventanas ya que se consideran zonas seguras •Configurable en el interfaz

- 5. Bloquear y configurar Ventanas Emergentes • Actualización del Sistema

- 6. Actualización del sistema • Una vez realizada la instalación del sistema operativo realizaremos un “windows update” (wupdmgr.exe) para actualizar el sistema a las últimas recomendaciones de Microsoft, esta operación instalará el último Service Pack y hotfixes junto con otras apliaciones necesarias para securizar el sistema de las últimas vulnerabilidades conocidas. • Se debe evitar tanto las instalaciones como actualizaciones de aplicaciones que no vayan a ser necesarias, como el reproductor multimedia de Microsoft. Actualización del sistema

- 7. • Búsqueda de actualizaciones de programas Virus, Troyanos y Spyware Existe un gran número de programas callificado como “malware” o software maligno, entre ellos destacan: •Virus, Gusanos, ... •Troyanos •Spyware o “software espia” Además de tener instalado, configurado y actualizado programas preventivos (antivirus, antispyware, ...) Las máxima seguridad se obtiene: •No descargando software de fuentes desconocidas •Deshabilitar la opción de autoarranque en el CD •No acceder a páginas de software gratuito, “warez”, o similares •No acceder a programas de descargas “P2P”

- 8. Ejemplo de Antivirus y AntiSpyware Comprobrar “Online” la bondad de un fichero

- 9. Seguridad en el correo electrónico En que consiste el correo electrónico • Comunicación Offline, rápida, utilizada de forma masiva y sin coste aparente. • Permite el envío de todo tipo de contenidos: (texto, imágenes, audio, programas, …). • Permite el envío de mensajes de 1 a n en una sola operación. • Fácil de instalar y utilizar.

- 10. Características del correo electrónico • Utiliza una plataforma cliente-servidor. • El servidor envía los mensajes (SMTP) y los recibe (POP, IMAP,…) almacenándolos en los buzones de usuario. • Los usuarios descargan a sus equipos el contenido de sus buzones (POP) o los leen directamente del servidor (IMAP, Webmail, …) • Cada usuario dispone al menos de un buzón que lo identifica con su nombre y dirección de email. Características del correo electrónico • Identificación básica de una cuenta de correo de usuario. Dirección Servidor correo Nombre del usuario Dirección de correo (email) ¿Puede asegurarse la veracidad de esta información?

- 11. Problemas de seguridad, identificación • La información del usuario en la cuenta de correo no es verificada y podemos incluir cualquier dato en ella. Datos ficticios Dirección de correo verdadera ¿Podemos enviar un correo con esta identificación? Identificación • Envío de un correo con la identificación “falseada” Buzón del destinatario (administrador@s21edu.com)

- 12. Problemas de seguridad, envío credenciales • La identificación del usuario para poder acceder a su buzón e realiza mediante la validación de un nombre de usuario y una contraseña. • El envío de estas credenciales se realiza por defecto sin ningún cifrado, por lo que un sniffer puede capturar esta información. Confidencialidad mensaje • No solo el envío de credenciales se realiza sin cifrar, !todo el mensaje es transmitido en “texto claro”, por lo que puede ser interceptado.

- 13. Proteger el envío de credenciales • Podemos proteger el envío de credenciales (usuario/password) utilizando las opciones incluidas en la mayoría de los programas cliente de correo electrónico. Asegurar la confidencialidad • Para proteger la confidencialidad del mensaje, cuando se envía al servidor de correo o cuando es leído el buzón de entrada, es necesario utilizar las opciones de cifrado, basadas generalmente en el establecimiento de un canal seguro SSL (similar al utilizado en las conexiones Web, https://.........) • Para utilizar esta opción es necesario además instalar un certificado de identificación de equipo en el servidor de correo. • Los equipos de los clientes de correo deben de tener instalada la confianza en la AC que emitió el certificado del servidor.

- 14. Asegurar la confidencialidad • La opción anterior asegura la confidencialidad del mensaje solo durante el trayecto del cliente al servidor de correo local, !No mientras el mensaje viaja a través de Internet desde un servidor de correo a otro hasta alcanzar su destino final! Servidor correo local Servidor correo destinatario Destino Origen cifrado SSL Servidor correo intermedio ! sin cifrado ! Autenticidad e Integridad del mensaje • Para poder asegurar la identidad y la integridad del mensaje se utiliza la criptografía de llave pública/privada para “firmar” digitalmente el mensaje. • Para ello es necesario disponer de un certificado digital, emitido por una Autoridad Certificadora reconocida, en el que conste nuestro nombre así como la cuenta de correo electrónico vinculada.

- 15. Certificado de Usuario • Ejemplo de certificado de usuario para varios propósitos, emitido por la “Fábrica Nacional de Moneda y Timbre” (FNMT) Certificado de Usuario • Para poder utilizar la firma electrónica debe vincularse el certificado a la cuenta de correo correspondiente.

- 16. Firma electrónica • Para “firmar” un mensaje debemos seleccionar la opción correspondiente antes del envío del mensaje. Envio de mensaje con firma digital • Mensaje enviado firmado digitalmente

- 17. Firma electrónica • La firma electrónica proporciona la autenticidad y la integridad del mensaje. Autenticidad: el mensaje proviene de quien dice ser. Integridad: el mensaje no ha sido modificado desde que se envió. • Para la confidencialidad del mensaje es necesario “cifrarlo” con la llave pública del destinatario de manera que solo pueda ser descifrado por éste con su llave privada relacionada. Algoritmo Algoritmo Internet asimétrico asimétrico Texto en claro Criptograma Criptograma Texto en claro Clave Clave pública privada Cifrado del mensaje • Si no se dispone de la llave pública del destinatario el mensaje no puede enviarse cifrado y recibimos una alerta al intentarlo. • Para disponer de la llave pública del destinatario tan solo es necesario recibir previamente un correo firmado de éste, ya que en los mensajes con firma digital se envía la llave pública en formato de certificado digital.

- 18. Seguridad en Outlook Podemos configurar el cliente de correo para una configuración más segura, la configuración básica incluirá: •No abrir la vista previa automaticamente •Bloquear adjuntos que puedan ser “peligrosos” •Configurar la Zona de Seguridad •Bloquear mensajes con HTML en el envio y recepción •Utilizar la firma digital para garantizar la autenticidad/integridad Seguridad Outlook 1. No mostrar la vista previa

- 19. Seguridad Outlook 2. Zona de Seguridad y no permitir adjuntos peligrosos Seguridad Outlook 3. Formato de envío de mensajes

- 20. Cuando sospechar de un correo electrónico Debemos desconfiar de cualquier correo que incluya: • Mensajes y saludos generales. • Una dirección de remitente falsa (poco creible). • Una falsa sensación de urgencia en la necesidad de la respuesta. • Vínculos falsos. • Correos electrónicos que enlazan a sitios Web. • Errores ortográficos y gramaticales. Evitar la ejecución de “malware” • Los correos “falsos” que incorporan virus o “caballos de troya” en su interior por lo general requieren del usuario “abrir” el mensaje o cuando menos “mostrar” su contenido en la ventana correspondiente al recibirlo.

- 21. Evitar la ejecución automática de “malware” • Para evitar la ejecución automática es aconsejable “deshabilitar el mostrar la ventana de contenido del mensaje” y tratar de reconocer por la información de la cabecera (remitente, asunto, idioma, …) si el mensaje es de nuestro interés. Técnicas AntiSpam •Crear una cuenta en un servicio gratuito y utilizarla como referencia para los “registros” solicitados en Internet, descargas, ... •Utilizar un programa para previsualizar los encabezados antes de la descarga •Configurar reglas como “filtros” frente a terminos frecuentes de SPAM. (gratis, ganador, felicitaciones, ...) •Utilizar la cuenta de correo principal solo con personas de confianza. •Instalar un “filtro” que solo admita correo en nuestro idioma.

- 22. Chequear el correo antes de descargarlo Cuentas de correo alternativas • Es muy recomendable disponer de una cuenta de correo alternativa que sea utilizada para todos los procesos de registro para la descarga de información o “demos” desde Internet • De esta forma podemos “minimizar” la cantidad de correo “spam” que recibamos y con ello la probabilidad de caer en las técnicas de “phising”

- 23. Como se configura SpamGourmet • 1. Crea una cuenta de usario. En el panel izquierdo, proporciona un nombre de usuario (mejor que sea un alias) y tu dirección de correo auténtica (donde leeras los mensajes). • 2. Confirmación de tu dirección de correo. Recibirás un correo de spamgourmet para confirmar tu dirección de correo. Los correos que se reciban en tus direcciones desechables de spamgourmet se reenvian a tu dirección de correo auténtica, por eso normalmente llamada dirección de correo electrónico de reenvío. Sigue las indicaciones del correo para confirmar tu petición de cuenta de usuario (seguir el enlace web que viene en el correo). • 3. Después de crear tu cuenta y confirmar la dirección de correo de reenvio, donde deseas recibir tus mensajes, ¡ya puedes dar direcciones de correo de usar y tirar autodestruibles siempre que quieras! Las direcciones a dar tienen el siguiente formato: destino.x.usuario@spamgourmet.com • donde ‘destino’ es cualquier palabra o expresión que quieras (a veces llamamos a esto como nombre de la desechable) pero que no hayas utilizado antes, x es el número de mensajes (máximo) que quieres recibir en esta dirección desechable (máximo posible 20), y usuario es tu nombre de usuario. • Por ejemplo, si tu nombre de usuario es ‘jsanz', y deseas recibir correo limitado de una empresa llamada ‘e-compras’ en vez de dar tu dirección de correo auténtica da la siguiente: Ejemplo de uso de la cuenta spamgourmet

- 24. Recomendaciones generales • No tener activada la vista previa de los mensajes de correo en la bandeja de entrada • No abrir ningún correo de origen desconocido y menos aún descargar los archivo adjuntos que contenga. • Eliminar todos aquellos mensajes con bromas, videos y similares !incluso aunque provengan de alguien conocido!. • Proporcionar tu dirección de correo electrónico principal únicamente a las personas que conoces. • Crear y utilizar otra cuenta para la respuesta a formularios en Internet. • No atender a correos electrónicos escritos en idiomas que no hablas. • No atender a sorteos u ofertas económicas si no puede comprobarse su veracidad