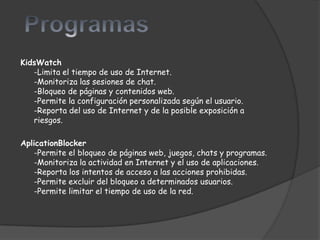

Este documento contiene información sobre el control parental en dispositivos electrónicos. Explica que el control parental implica limitar o bloquear el acceso de menores a estos dispositivos mediante claves o combinaciones de teclas configuradas por los padres. Además, menciona dos programas de control parental específicos, KidsWatch y ApplicationBlocker, describiendo brevemente sus funciones principales como monitorear la actividad en internet, limitar el tiempo de uso y bloquear páginas o aplicaciones.