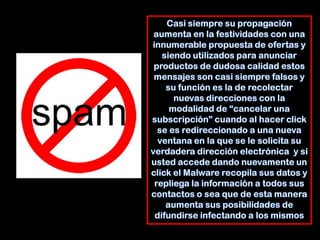

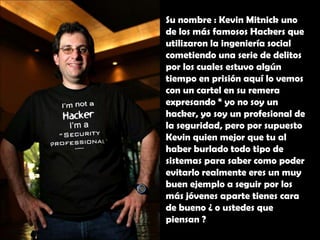

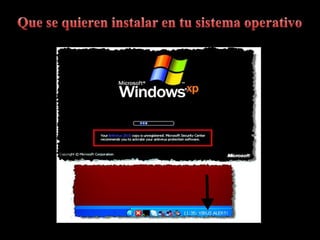

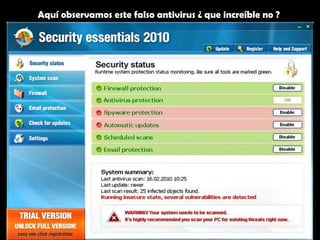

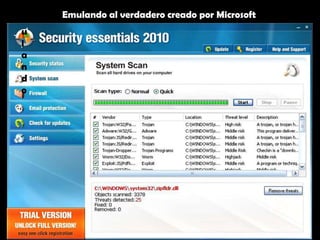

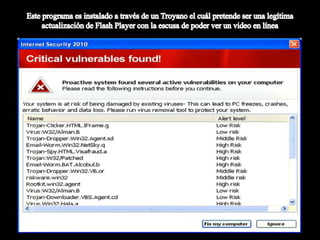

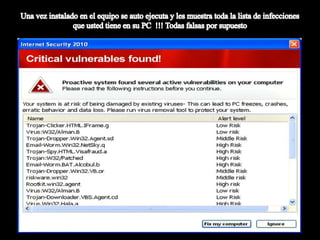

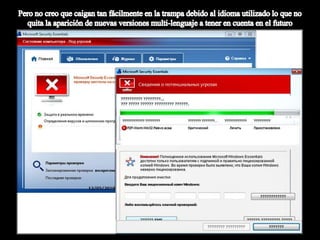

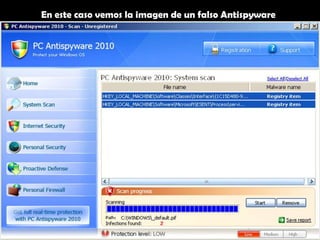

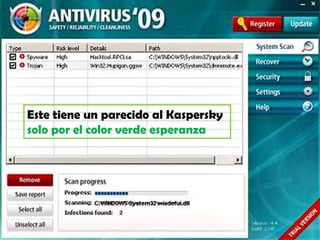

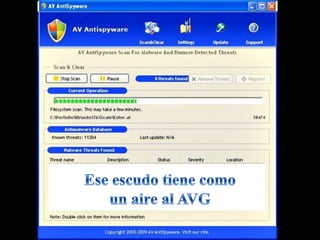

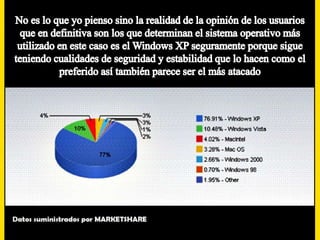

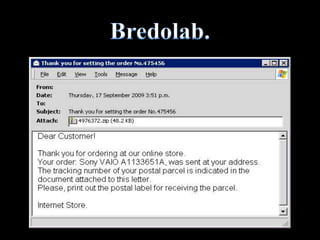

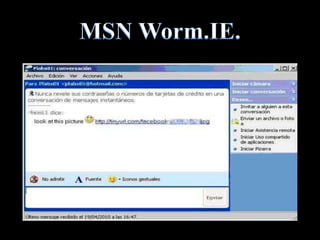

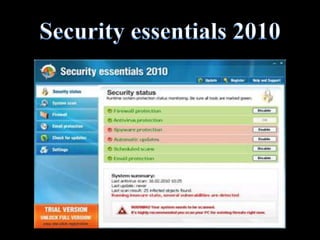

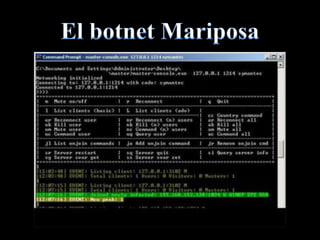

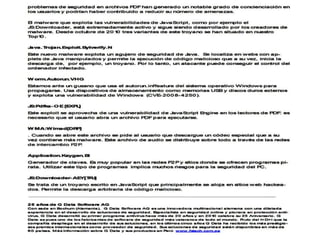

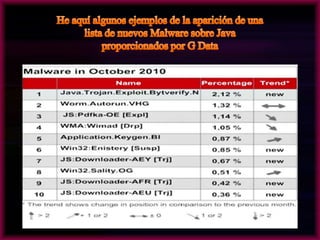

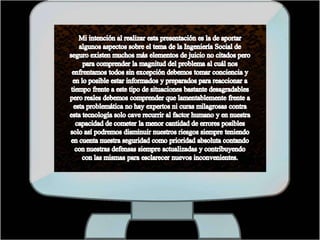

El malware es un software diseñado para dañar sistemas informáticos y se ha vuelto más sofisticado gracias a la ingeniería social, que explota la vulnerabilidad humana para recoger información personal y acceder a recursos económicos. Su variedad incluye virus, troyanos, y programas maliciosos que operan de manera encubierta, lo que genera que la seguridad informática dependa cada vez más de antivirus que deben actualizarse constantemente para enfrentar nuevas amenazas. A pesar de los avances en la detección y prevención, la proliferación de malware sigue siendo un desafío significativo, tanto para individuos como para empresas.