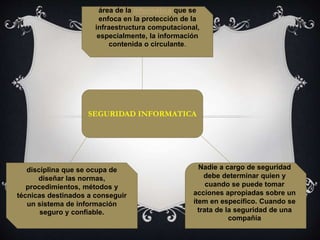

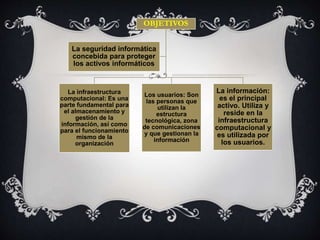

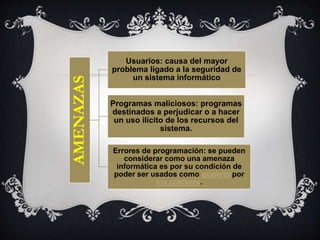

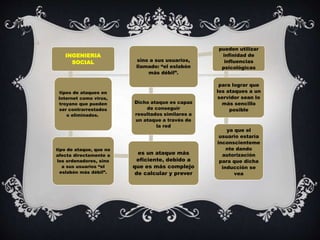

La seguridad informática se enfoca en proteger la infraestructura computacional y la información almacenada y transmitida a través de ella. Establece normas y métodos para crear sistemas de información seguros y confiables mediante la prevención de amenazas como usuarios maliciosos, programas dañinos, y errores de programación. Una de las amenazas más efectivas es la ingeniería social, que busca manipular psicológicamente a los usuarios para acceder a sistemas de manera autorizada.