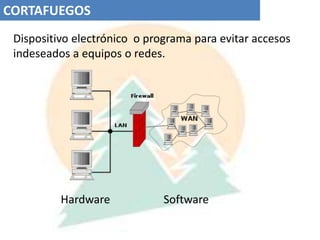

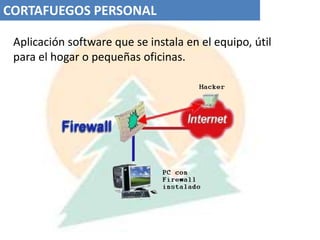

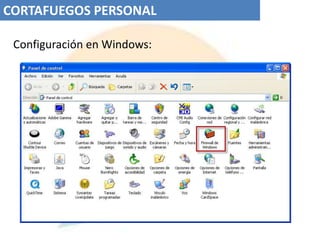

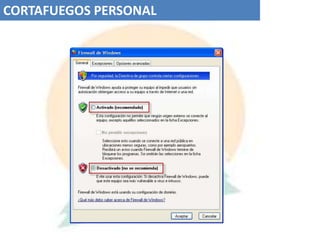

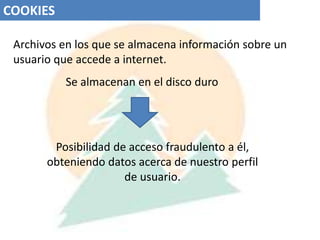

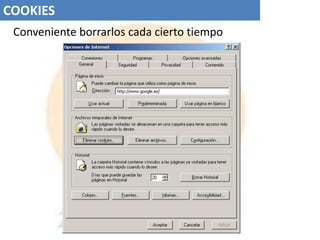

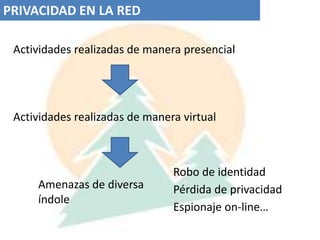

Este documento trata sobre la seguridad informática y la privacidad en la red. Explica la evolución de los virus informáticos y tipos como gusanos, bombas lógicas y troyanos. También describe formas de prevención como copias de seguridad, antivirus y cortafuegos. Finalmente, discute amenazas a la privacidad en internet como robo de identidad, pérdida de privacidad y espionaje en línea.