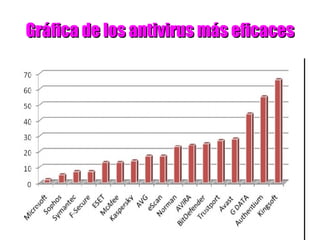

El documento habla sobre la privacidad y seguridad informática. Explica que la privacidad consiste en limitar el acceso a la información solo a usuarios autorizados, mientras que la seguridad garantiza que la información no sea manipulada por usuarios no autorizados. También describe las herramientas como la criptografía, contraseñas y firewalls que mantienen la privacidad, y las copias de seguridad, antivirus y parches que garantizan la seguridad. Finalmente, explica los diferentes tipos de malware como virus, gusanos,