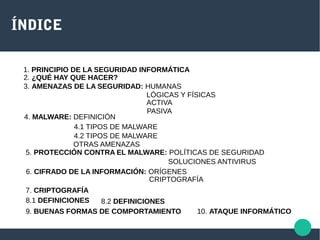

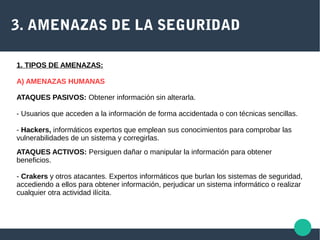

Este documento trata sobre la seguridad informática. Explica las principales amenazas a la seguridad como malware, ataques lógicos y físicos. Describe formas de protegerse incluyendo políticas de seguridad, antivirus y cifrado. También define conceptos clave como criptografía, firmas digitales y buenas prácticas de comportamiento online.