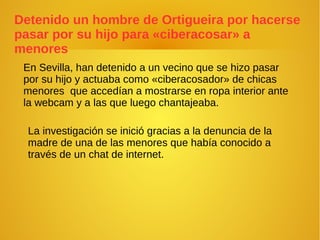

El documento habla sobre seguridad informática. Explica los principios básicos como confidencialidad, integridad y disponibilidad de la información. Describe las amenazas como malware, virus, troyanos y cómo protegerse mediante antivirus, cortafuegos y cifrado. También cubre temas como phishing, cookies y redes wifi protegidas.