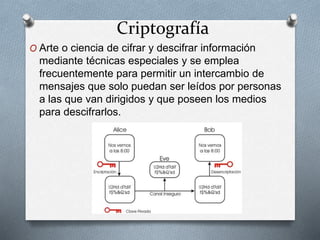

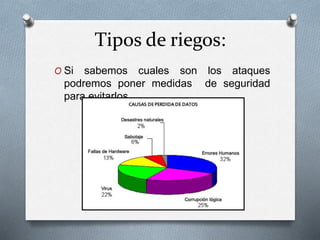

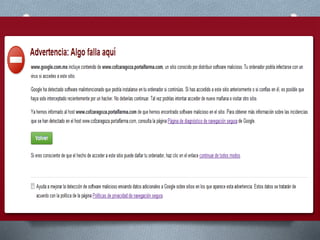

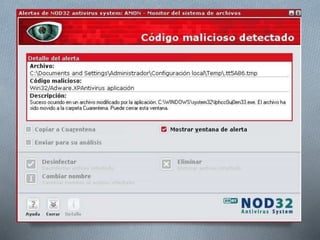

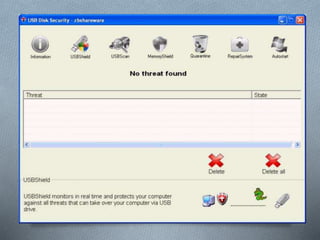

El documento aborda la seguridad y la privacidad en sistemas informáticos, destacando la importancia de proteger la infraestructura computacional mediante estándares, protocolos y herramientas. Se identifican riesgos como virus, intrusos y pérdida de datos, y se discuten medidas preventivas como antivirus, contraseñas y firewalls. Además, se menciona cómo empresas como Facebook utilizan el rastreo de usuarios para construir perfiles de consumo, enfatizando la necesidad de una mayor protección de la privacidad personal.