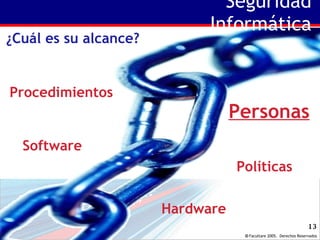

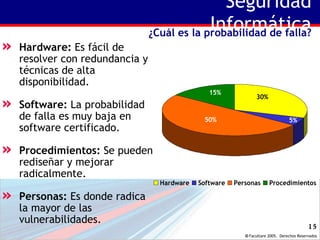

El documento trata sobre la protección de activos de información y la seguridad informática. Explica que los datos son valiosos para generar información y conocimiento, y por lo tanto deben protegerse. Describe las amenazas como fallas de hardware, software, redes o personas, así como ataques como hacking e ingeniería social. Finalmente, recomienda diseñar políticas y procedimientos de seguridad, educar a los usuarios, e implementar herramientas para reducir riesgos.