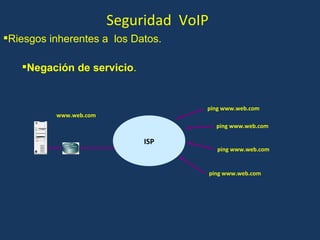

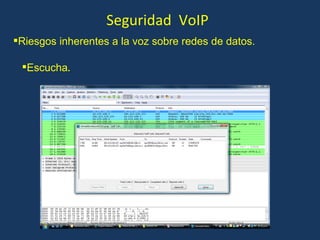

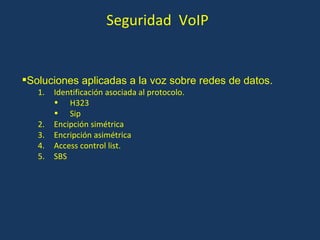

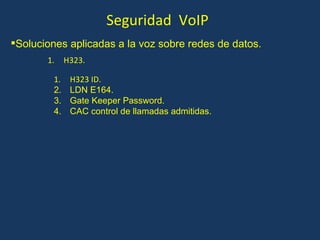

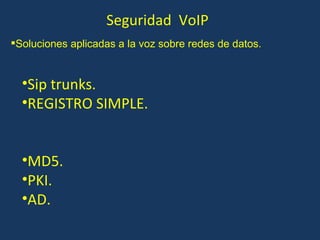

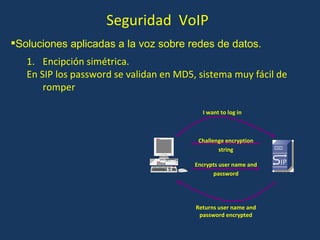

El documento aborda los riesgos de seguridad en la voz sobre IP (VoIP), comparándolos con la telefonía convencional y detallando problemas como suplantación, robo de minutos y llamadas no solicitadas. Se discuten diversas soluciones para mitigar estos riesgos, incluyendo identificación de interlocutores por protocolos H323 y SIP, así como la implementación de cifrados y controles de acceso. Además, se mencionan los desafíos relacionados con la seguridad de datos y la necesidad de adecuados mecanismos de protección frente a ataques cibernéticos.