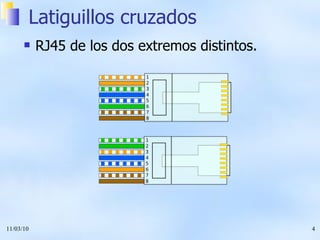

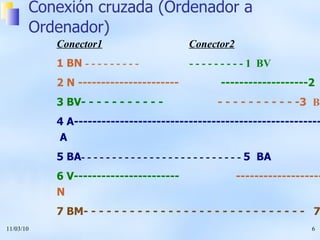

Este documento proporciona instrucciones para el cableado y configuración de una red de área local (LAN), incluyendo los tipos de conectores RJ45, la configuración de direcciones IP, máscaras de red y puertas de enlace, y el uso del comando ping para verificar la conectividad entre dispositivos en la red.