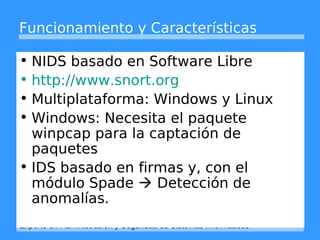

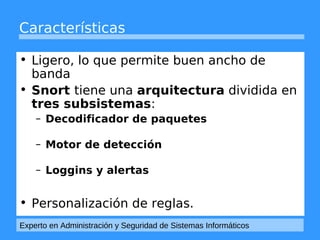

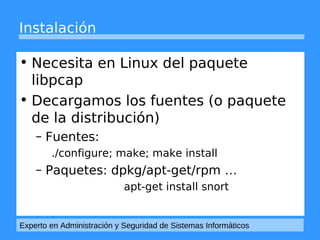

Este documento describe Snort, un sistema de detección de intrusos basado en software libre. Explica las características, instalación, funcionamiento y configuración de Snort. Snort es un NIDS multiplataforma que utiliza firmas y detección de anomalías para identificar tráfico malicioso a través de la inspección y el análisis de paquetes de red. El documento proporciona detalles sobre cómo configurar Snort para monitorear el tráfico de red específico y generar alertas.

![Configuración

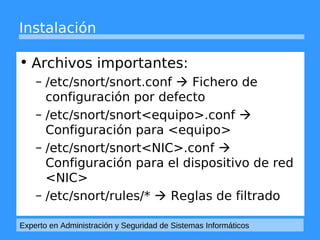

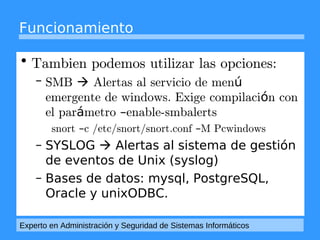

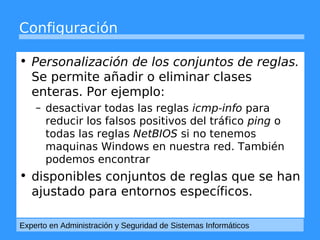

• Sintonización para su buen

funcionamiento.

• Personalización del

/etc/snort/snort.conf

• Red local:

var HOME_NET address[,a2]

var HOME_NET $ NIC (ej: eth0) Utiliza

IP/MASK del la interfaz como para obtener la

red local

• Variable EXTERNAL_NET

Experto en Administración y Seguridad de Sistemas Informáticos](https://image.slidesharecdn.com/snor-2006-141113063807-conversion-gate02/85/Snort-2006-12-320.jpg)

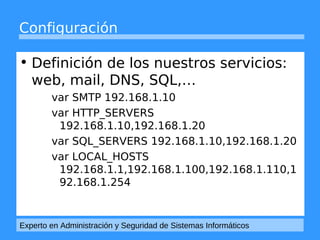

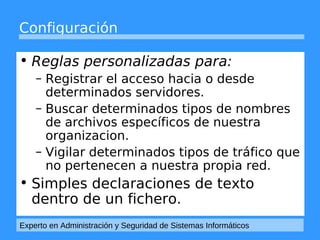

![Configuración

var MY_NET

[192.168.1.0/24,10.1.1.0/24]

alert tcp any any -> $MY_NET any

(flags:S; msg:"paquete SYN";)

alert tcp !10.1.1.0/24 any ->

10.1.1.0/24 any (flags: SF; msg:

“SYN-FIN Scan”;)

alert tcp any any -> 10.1.1.0/24

100:600 (flags: S; msg: “TRAP!”;)

Experto en Administración y Seguridad de Sistemas Informáticos](https://image.slidesharecdn.com/snor-2006-141113063807-conversion-gate02/85/Snort-2006-24-320.jpg)