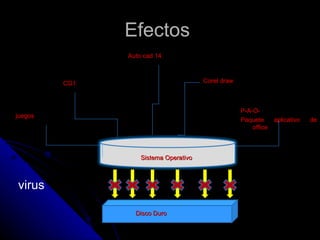

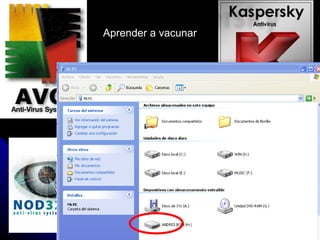

El documento describe los diferentes tipos de virus informáticos, incluyendo sus características, cómo se propagan y los posibles efectos. Explica que los virus son programas dañinos que se pueden replicar e infectar otras computadoras, y pueden consumir recursos, borrar archivos o incluso causar daños físicos si infectan sistemas industriales o médicos. También clasifica diferentes tipos como gusanos, caballos de Troya, virus polimórficos y espías, y ofrece consejos sobre cómo prevenir y eliminar virus.

![Virus Informáticos [email_address]](https://image.slidesharecdn.com/virusinformaticos-090830105318-phpapp02/85/Virus-Informaticos-1-320.jpg)