Trabajo cuadro comparativo

•Descargar como DOCX, PDF•

0 recomendaciones•2,311 vistas

cuadro comparativo

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Más contenido relacionado

La actualidad más candente

La actualidad más candente (20)

Gestión de riesgos de seguridad de la información - ISO 27005

Gestión de riesgos de seguridad de la información - ISO 27005

Auditoria Informática o de Sistemas - Introducción

Auditoria Informática o de Sistemas - Introducción

Destacado

Destacado (20)

Cuadro comparativo de_modelos_de_procesos_de_software

Cuadro comparativo de_modelos_de_procesos_de_software

Similar a Trabajo cuadro comparativo

Similar a Trabajo cuadro comparativo (20)

Lineamiento de auditoria en sistemas jeniffer mendoza

Lineamiento de auditoria en sistemas jeniffer mendoza

Derecho taller no.1 segundo_parcial_barba caceres lovato_estándares y normas ...

Derecho taller no.1 segundo_parcial_barba caceres lovato_estándares y normas ...

Último

Último (10)

Institucion educativa la esperanza sede la magdalena

Institucion educativa la esperanza sede la magdalena

COMOGANARAMIGODPARACRISTOIGLESIAADVENTISTANECOCLI,COM

COMOGANARAMIGODPARACRISTOIGLESIAADVENTISTANECOCLI,COM

Buscadores, SEM SEO: el desafío de ser visto en la web

Buscadores, SEM SEO: el desafío de ser visto en la web

Trabajo cuadro comparativo

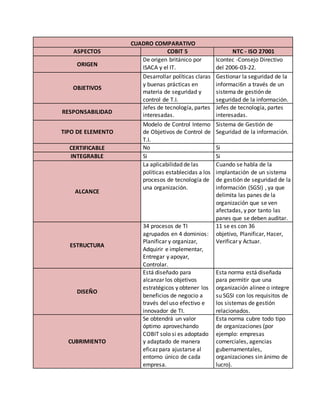

- 1. CUADRO COMPARATIVO ASPECTOS COBIT 5 NTC - ISO 27001 ORIGEN De origen británico por ISACA y el IT. Icontec -Consejo Directivo del 2006-03-22. OBJETIVOS Desarrollar políticas claras y buenas prácticas en materia de seguridad y control de T.I. Gestionar la seguridad de la informaci6n a través de un sistema de gestión de seguridad de la información. RESPONSABILIDAD Jefes de tecnología, partes interesadas. Jefes de tecnología, partes interesadas. TIPO DE ELEMENTO Modelo de Control Interno de Objetivos de Control de T.I. Sistema de Gestión de Seguridad de la información. CERTIFICABLE No Si INTEGRABLE Si Si ALCANCE La aplicabilidad de las políticas establecidas a los procesos de tecnología de una organización. Cuando se habla de la implantación de un sistema de gestión de seguridad de la información (SGSI) , ya que delimita las panes de la organización que se ven afectadas, y por tanto las panes que se deben auditar. ESTRUCTURA 34 procesos de TI agrupados en 4 dominios: Planificar y organizar, Adquirir e implementar, Entregar y apoyar, Controlar. 11 se es con 36 objetivo, Planificar, Hacer, Verificar y Actuar. DISEÑO Está diseñado para alcanzar los objetivos estratégicos y obtener los beneficios de negocio a través del uso efectivo e innovador de TI. Esta norma está diseñada para permitir que una organización alinee o integre su SGSI con los requisitos de los sistemas de gestión relacionados. CUBRIMIENTO Se obtendrá un valor óptimo aprovechando COBIT solo si es adoptado y adaptado de manera eficaz para ajustarse al entorno único de cada empresa. Esta norma cubre todo tipo de organizaciones (por ejemplo: empresas comerciales, agencias gubernamentales, organizaciones sin ánimo de lucro).