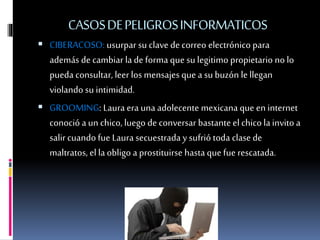

Este documento trata sobre la ética informática, los delitos informáticos y los peligros en Internet. Explica que la ética informática promueve el buen uso de las redes sociales y evita compartir información privada con desconocidos. También describe los delitos informáticos como el robo de identidad y fraude cibernético. Finalmente, detalla los peligros como el ciberacoso, grooming y sexting, dando ejemplos de casos reales.