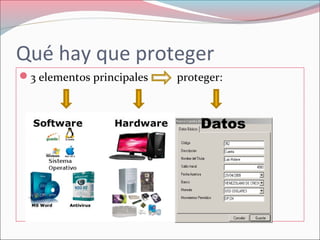

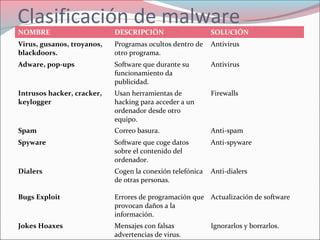

Este documento describe las medidas básicas de seguridad de la información. Resume tres objetivos clave de la seguridad: confidencialidad, integridad y disponibilidad de la información. También describe las principales amenazas a la seguridad como virus, malware, intrusos y fallos, así como medidas para protegerse como antivirus, cortafuegos y copias de seguridad.