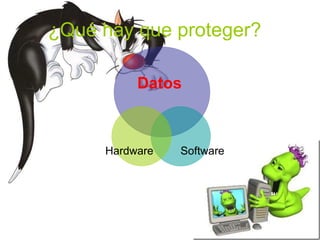

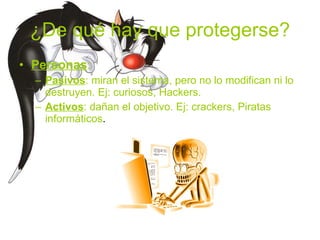

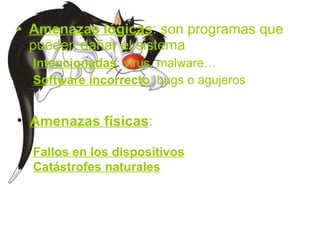

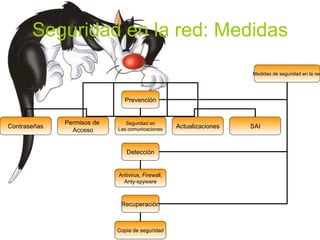

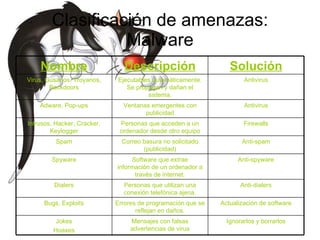

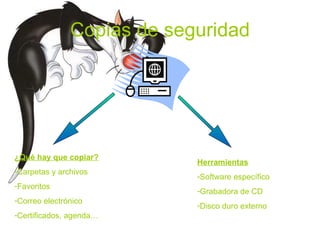

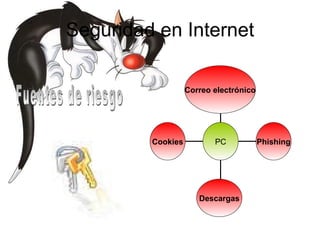

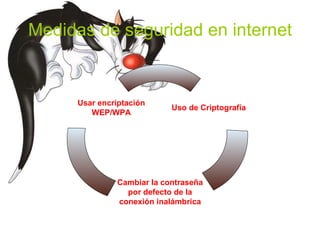

Este documento trata sobre seguridad informática. Explica que la seguridad persigue la confidencialidad, integridad y disponibilidad de datos, software y hardware. Detalla las amenazas como malware, errores, fallos y personas malintencionadas. Recomienda medidas de seguridad como contraseñas fuertes, firewalls, copias de seguridad y mantener actualizado el software.