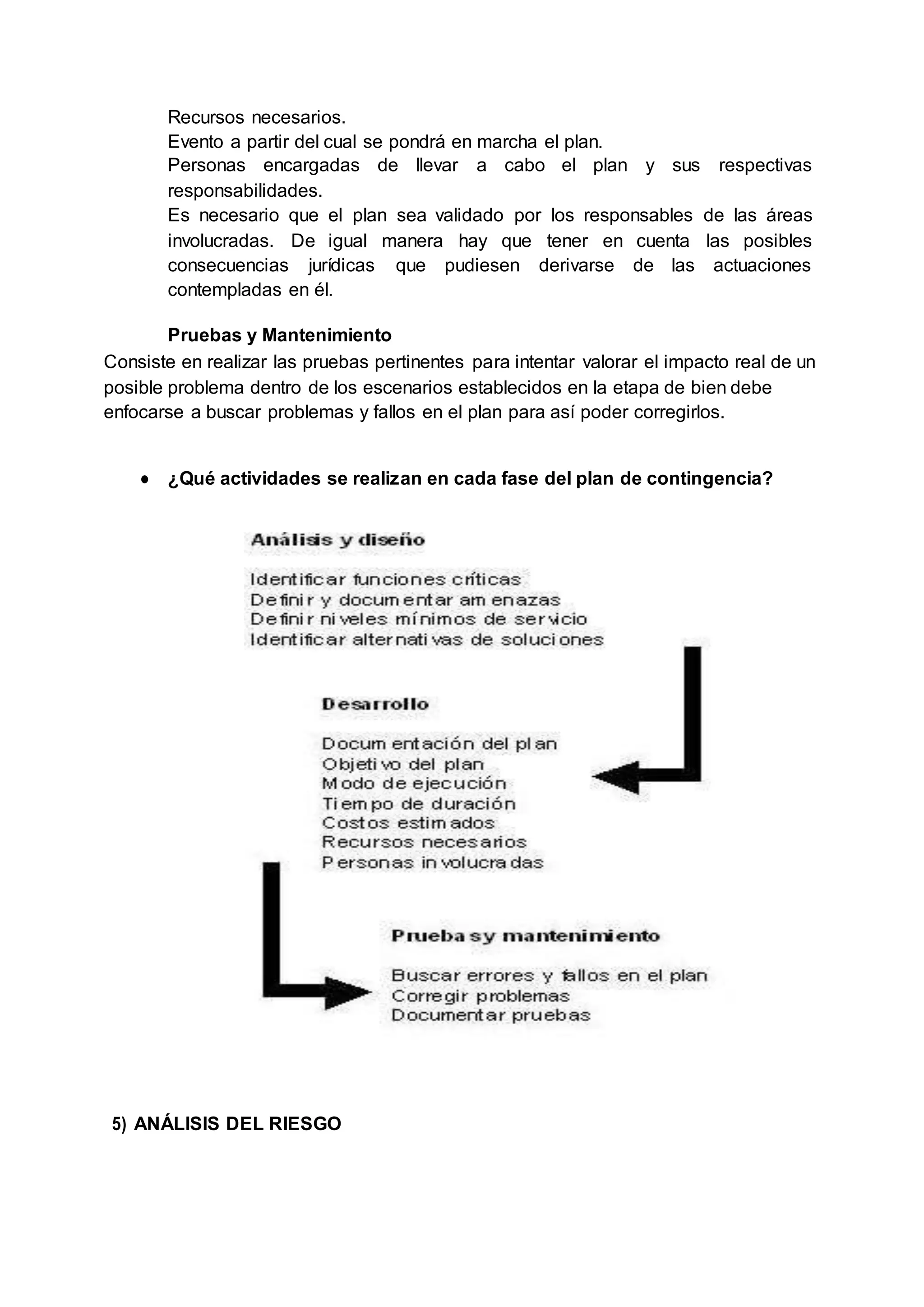

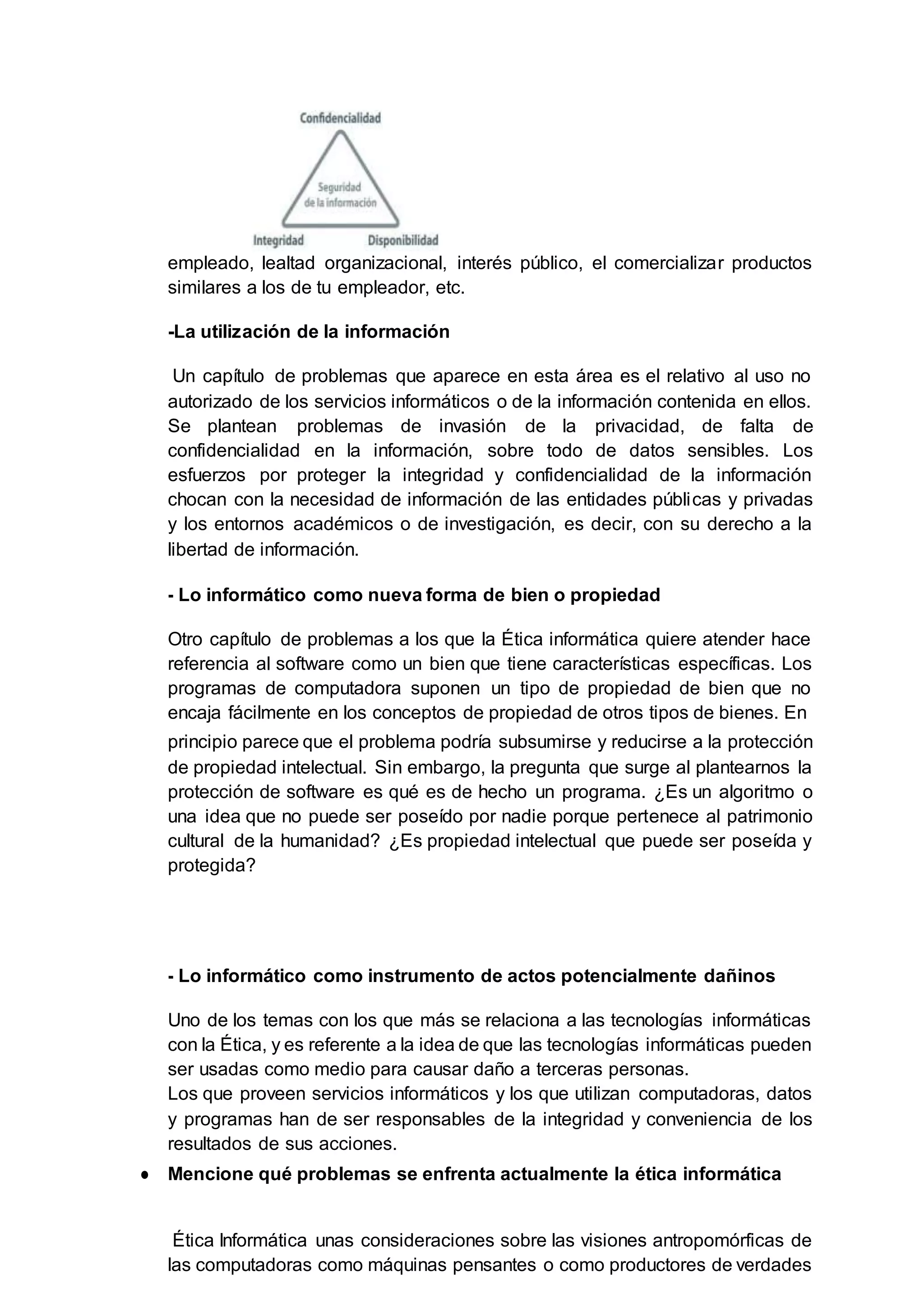

Este documento presenta una introducción a los fundamentos de la seguridad informática. Explica por qué es importante proteger la información y cuáles son los objetivos de la seguridad informática. También describe las principales amenazas a los sistemas informáticos, incluyendo amenazas humanas, de hardware, de software y de la red. Finalmente, define conceptos clave como vulnerabilidades, servicios de seguridad y criterios comunes para la evaluación de la seguridad de los productos de tecnología de la información.