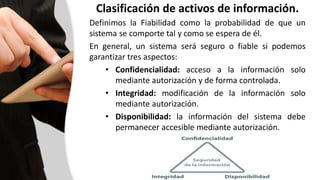

El documento habla sobre conceptos generales de seguridad de la información. Define la seguridad de la información como el conjunto de medidas para asegurar la confidencialidad, integridad y disponibilidad de los sistemas de información de una organización. También explica que la seguridad de la información abarca aspectos técnicos, organizativos y legales, y debe gestionarse mediante un modelo PDCA de planificación, ejecución, verificación y acción.