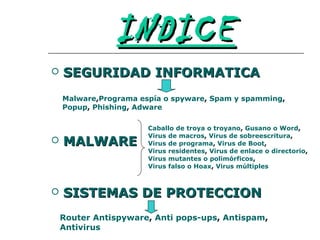

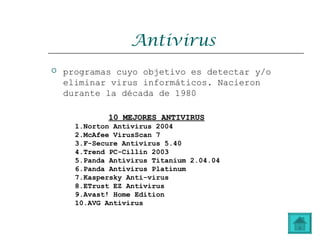

El documento describe varios tipos de malware como virus, troyanos, gusanos y spyware, así como sistemas de protección como antivirus, firewalls y anti-spam. Explica brevemente cómo funcionan estos programas maliciosos y las medidas de seguridad para prevenirlos.