Virus clásicos 4 c

•Descargar como DOCX, PDF•

0 recomendaciones•122 vistas

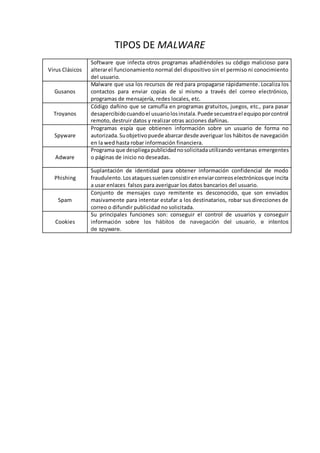

Este documento describe los diferentes tipos de malware, incluyendo virus clásicos que infectan otros programas sin permiso, gusanos que se propagan rápidamente a través de redes, troyanos que se camuflan como programas legítimos para ocultar su código dañino, spyware que obtiene información personal sin autorización, adware que muestra publicidad no deseada, phishing que suplanta identidades para robar datos financieros, spam que envía mensajes no solicitados masivamente, y cookies que rastrean los hábitos de navegación de

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Tico

Este documento define y describe brevemente varios tipos de malware comunes, incluyendo virus, gusanos, troyanos, spyware, adware, phishing, spam y cookies. Explica cómo cada uno funciona para infectar, propagarse, robar información u obtener acceso no autorizado a los dispositivos y datos de los usuarios.

Virus y malware

Aquí tenéis un trabajo sobre los diferentes tipos de virus y malware. Un tema sobre el que debemos de estar informados hoy en día, ya que es muy común hoy en día

Amenazasyvirus

El documento define varios términos relacionados con la ciberseguridad como spam, virus, troyanos, cookies, adware, phishing y vulnerabilidades. Explica que el spam son correos no solicitados enviados en masa que pueden usarse para delitos, los virus son archivos maliciosos que dañan sistemas, y los troyanos son programas ocultos que permiten el acceso no autorizado a computadoras. También define cookies como herramientas para recopilar datos de usuarios, y adware como software publicitario que a veces se inst

Presentación virus

Este documento resume 11 tipos diferentes de malware y amenazas cibernéticas, incluyendo virus, gusanos, troyanos, espías, dialers, spam, pharming, phishing, keyloggers, rogue software y nuevos virus para dispositivos electrónicos. Explica brevemente las características y funcionalidades de cada uno con el objetivo de informar a los lectores sobre estas amenazas cibernéticas.

Presentación virus

El documento lista y brvemente describe varios tipos de malware informático como virus, gusanos, troyanos, espías, dialers, spam, pharming, phishing, keyloggers, rogue software y nuevos dispositivos electrónicos. Explica que estos programas maliciosos pueden infectar, dañar, eliminar o robar información de un sistema. Recomienda nunca dar información personal a través de correo electrónico, llamadas o mensajes sin saber su origen para evitar fraudes.

Laura

El documento describe diferentes tipos de malware y estafas cibernéticas, incluyendo virus, phishing, spyware y spam. Los virus intentan dañar o alterar una computadora sin permiso del usuario, mientras que el phishing y el spyware recopilan información personal sin el conocimiento del usuario con fines maliciosos. El spam se refiere a mensajes no deseados y no solicitados, a menudo de tipo publicitario.

Riesgos y amenazas de la informacion electronica

Este documento describe los principales riesgos y amenazas de la información electrónica como el spam, hoax, malware, ingeniería social, phishing, vishing y smishing. Explica cada una de estas amenazas como spam (mensajes no solicitados), hoax (mensajes falsos o engañosos), malware (software malicioso como virus, gusanos y troyanos), ingeniería social (obtener información a través de engaños), phishing (suplantar identidad para robar información), vishing (phishing por teléfono) y smishing (

Riesgos de la información electrónica

En esta presentación vemos los diferentes maneras por las que es vulnerada la información electrónica y los medios que se pueden usar para proteger la información como los antivirus.

Recomendados

Tico

Este documento define y describe brevemente varios tipos de malware comunes, incluyendo virus, gusanos, troyanos, spyware, adware, phishing, spam y cookies. Explica cómo cada uno funciona para infectar, propagarse, robar información u obtener acceso no autorizado a los dispositivos y datos de los usuarios.

Virus y malware

Aquí tenéis un trabajo sobre los diferentes tipos de virus y malware. Un tema sobre el que debemos de estar informados hoy en día, ya que es muy común hoy en día

Amenazasyvirus

El documento define varios términos relacionados con la ciberseguridad como spam, virus, troyanos, cookies, adware, phishing y vulnerabilidades. Explica que el spam son correos no solicitados enviados en masa que pueden usarse para delitos, los virus son archivos maliciosos que dañan sistemas, y los troyanos son programas ocultos que permiten el acceso no autorizado a computadoras. También define cookies como herramientas para recopilar datos de usuarios, y adware como software publicitario que a veces se inst

Presentación virus

Este documento resume 11 tipos diferentes de malware y amenazas cibernéticas, incluyendo virus, gusanos, troyanos, espías, dialers, spam, pharming, phishing, keyloggers, rogue software y nuevos virus para dispositivos electrónicos. Explica brevemente las características y funcionalidades de cada uno con el objetivo de informar a los lectores sobre estas amenazas cibernéticas.

Presentación virus

El documento lista y brvemente describe varios tipos de malware informático como virus, gusanos, troyanos, espías, dialers, spam, pharming, phishing, keyloggers, rogue software y nuevos dispositivos electrónicos. Explica que estos programas maliciosos pueden infectar, dañar, eliminar o robar información de un sistema. Recomienda nunca dar información personal a través de correo electrónico, llamadas o mensajes sin saber su origen para evitar fraudes.

Laura

El documento describe diferentes tipos de malware y estafas cibernéticas, incluyendo virus, phishing, spyware y spam. Los virus intentan dañar o alterar una computadora sin permiso del usuario, mientras que el phishing y el spyware recopilan información personal sin el conocimiento del usuario con fines maliciosos. El spam se refiere a mensajes no deseados y no solicitados, a menudo de tipo publicitario.

Riesgos y amenazas de la informacion electronica

Este documento describe los principales riesgos y amenazas de la información electrónica como el spam, hoax, malware, ingeniería social, phishing, vishing y smishing. Explica cada una de estas amenazas como spam (mensajes no solicitados), hoax (mensajes falsos o engañosos), malware (software malicioso como virus, gusanos y troyanos), ingeniería social (obtener información a través de engaños), phishing (suplantar identidad para robar información), vishing (phishing por teléfono) y smishing (

Riesgos de la información electrónica

En esta presentación vemos los diferentes maneras por las que es vulnerada la información electrónica y los medios que se pueden usar para proteger la información como los antivirus.

Power poin de sofware malisioso

El documento describe varios tipos de amenazas informáticas como virus, gusanos, troyanos, spam, dialers, pharming, phishing y keyloggers. También menciona programas espías y explica brevemente cómo los virus podrían afectar a dispositivos como Blackberries y sistemas de vehículos a través de Bluetooth.

Virus informaticos

Este documento define y describe varios tipos de software malicioso como malware, phishing, spyware, adware y spam. Explica que el malware tiene como objetivo dañar sistemas sin consentimiento, el phishing busca obtener datos personales de forma fraudulenta, el spyware recopila información sin conocimiento del usuario y el adware muestra publicidad sin permiso. Finalmente, define el spam como mensajes no deseados y masivos enviados con fines publicitarios.

TIPOS DE VIRUS EN LA INFORMATICA

El documento describe los diferentes tipos de virus informáticos, incluyendo troyanos, gusanos, spywares, hackers, rootkits, spam, exploit, hoax y phishing. Los troyanos permiten el acceso remoto no autorizado a un sistema, mientras que los gusanos se propagan a través de correos electrónicos con archivos adjuntos. Los spywares recopilan información personal sin permiso e introducen cambios no deseados. El phishing roba información bancaria haciéndose pasar por sitios legítimos.

Presentacion 3

El documento trata sobre diferentes tipos de amenazas digitales como los bots infectados, el spam, los virus, los ransomware, el phishing y el kitbaiting. Define cada uno de estos términos brevemente.

Virus informático

Este documento describe diferentes tipos de malware, incluyendo troyanos, spyware, ransomware, adware y gusanos. La mayoría de las infecciones ocurren cuando los usuarios descargan archivos maliciosos sin darse cuenta, como al hacer clic en enlaces de correo electrónico o visitar sitios web inseguros. Algunos malware, como los troyanos, se disfrazan de programas inocentes para engañar a los usuarios y luego robar información personal o tomar control de sus dispositivos.

Seguridad informática

Este documento trata sobre conceptos relacionados con la seguridad informática. Explica que un intruso es alguien que accede sin permiso a datos u otros recursos de un sistema. También describe varios tipos de malware como virus, gusanos, troyanos y spywares, así como técnicas de seguridad activas y pasivas para prevenir incidentes o minimizar sus efectos. Por último, define conceptos como phishing, pharming, spam, antivirus, cortafuegos y antispam.

Virus informáticos

Un virus informático es un programa malicioso que se diseña para modificar el funcionamiento de un equipo y propagarse de un equipo a otro. Puede dañar software o destruir datos de forma inesperada. El malware, que incluye virus, troyanos y spyware, son programas maliciosos que se instalan sin el conocimiento del usuario para robar información o controlar el sistema. Es importante protegerse usando software de seguridad completo que detecte y actualice continuamente las amenazas.

Amenazas a la máquina

Este documento describe varias amenazas a la seguridad de las máquinas, incluyendo gusanos, dialers, pharming y keyloggers. También describe varios tipos de malware como virus, troyanos, spyware, spam, cookies, hoaxes, phishing y adware.

Software malicioso grupo_2 (1)

Este documento presenta una lista y breves descripciones de varios tipos de software malicioso, incluyendo virus, gusanos, troyanos, spam, dialers, pharming, phishing, keyloggers, rogue software y spyware. También describe brevemente algunos virus específicos para BlackBerry y vehículos.

Presentación de pc zombie

Malware es un tipo de software malicioso que se infiltra en las computadoras sin el consentimiento del usuario con el objetivo de dañarlas o infiltrarse en ellas. Algunos ejemplos de malware son virus, gusanos, troyanos y spyware. Un ordenador infectado por malware se conoce como un ordenador zombie y puede ser controlado de forma remota sin el conocimiento del usuario.

Seguridad en la red

Este documento describe varios conceptos y mecanismos relacionados con la seguridad en redes. Explica que la seguridad en redes consiste en políticas y prácticas para prevenir el acceso no autorizado a una red y sus recursos. Luego enumera mecanismos comunes de prevención como firewalls, proxy, listas de control de acceso, VPN y sistemas de detección de intrusos. También define y explica brevemente conceptos como antivirus, spyware, phishing, spam y estafas comunes en redes sociales.

Presentación del Grupo de Investigaciones Tecnnológicas GITEC de delitos info...

Presentación del Grupo de Investigaciones Tecnnológicas GITEC de delitos info...Observatorio de Educación del Caribe Colombiano - Universidad del Norte

Presentación del Grupo de Investigaciones Tecnnológicas GITEC de delitos informáticos. Esta presentación se hizo en el marco del foro sobre el uso de llas TIC en las IE, organizadas por la Secretaría de Educación Distrital de Barranquilla y el Observatorio de Educación del Caribe Colombiano de la Universidad del Norte, en el marco del programa de la Semana del Maestro e Internet, promovido desde la Universidad del Norte.Riesgos de la información electrónica

Este documento describe varios riesgos de la información electrónica como spam, hoaxes, malware (virus, gusanos, troyanos, rootkits, spyware, keyloggers, stealers y adware), crimeware, pharming, phishing, vishing y smishing. Estos riesgos incluyen mensajes no solicitados, códigos maliciosos, robo de información personal y estafas a través de medios electrónicos.

Riesgos de la información electrónica pinto mileidy

Este documento describe varios riesgos de la información electrónica como virus, ataques, hoaxes, spam y malware. Explica que los hoaxes y spam se usan para distribuir contenido falso o publicitario de forma masiva a través de correo electrónico y mensajería. También describe diferentes tipos de malware como virus y troyanos que buscan infiltrarse en las computadoras. Otro riesgo mencionado es el phishing que intenta robar información personal haciéndose pasar por empresas legítimas. Por último, indica que las vacunas informáticas

Riesgos del internet

Internet puede ser peligroso debido a varios riesgos como malware, virus, spyware y programas dañinos. El malware incluye virus, gusanos y troyanos que pueden dañar la computadora. Los virus se propagan a través de correos electrónicos y spyware recopila información personal sin consentimiento. Se recomienda usar antivirus y antispyware como Kaspersky y Avast para minimizar estos riesgos en la red.

Virus informáticos 1

Un virus informático es un malware que altera el funcionamiento de una computadora sin el permiso del usuario. Los antivirus y filtros de archivos pueden prevenir virus. Existen varios tipos de virus como troyanos, gusanos, bombas lógicas, hoaxes y bromas. Troyanos roban información, gusanos se duplican, hoaxes y bromas no son dañinos pero molestos.

Virus

Este documento define y describe varios tipos de malware, incluyendo virus, troyanos, gusanos, spyware, ransomware, y más. Explica que los virus infectan otros archivos insertando su código malicioso para propagarse, mientras que el spyware y adware recopilan información sobre usuarios o muestran publicidad sin su consentimiento. También cubre las principales vías de infección de malware como sitios web fraudulentos y archivos USB infectados, y recomienda seguir una guía paso a paso para detectar y eliminar malware de un sistema.

Software malicioso grupo_2 (1)

Este documento resume diferentes tipos de software malicioso como virus, gusanos, troyanos, spam, dialers, pharming, phishing, keyloggers, rogue software y espías. También describe brevemente la posibilidad de virus en dispositivos Blackberry y sistemas de automóviles a través de Bluetooth.

Software malicioso grupo_2_5_

Este documento proporciona información sobre varios tipos de software malicioso, incluyendo virus, gusanos, troyanos, spam, dialers, pharming, phishing, keyloggers, rogue software y spyware. Explica brevemente qué son estos tipos de malware y cómo funcionan para infectar y dañar computadoras o robar información personal sin el consentimiento del usuario. También cubre brevemente la posibilidad de virus en dispositivos móviles como Blackberries y sistemas de vehículos.

Virus, malware y antivirus

Los virus y malware como los virus clásicos, gusanos, troyanos, spyware y adware son amenazas comunes para la seguridad informática que pueden alterar el funcionamiento de los dispositivos sin el conocimiento del usuario e infectar otros sistemas. Los antivirus son programas importantes para detectar y eliminar malware mediante el análisis de archivos, correos electrónicos y descargas.

Virus y malware

Aquí explicamos un poco lo que son los virus y el malware. Además, explicamos los tipos de malware que hay.

Virus y malware

Este documento describe diferentes tipos de virus y malware, como virus clásicos, gusanos, troyanos, spyware, adware, phising y spam. Explica brevemente qué son las cookies y menciona algunos antivirus gratuitos populares como Avast, AVG y Softonic.

Más contenido relacionado

La actualidad más candente

Power poin de sofware malisioso

El documento describe varios tipos de amenazas informáticas como virus, gusanos, troyanos, spam, dialers, pharming, phishing y keyloggers. También menciona programas espías y explica brevemente cómo los virus podrían afectar a dispositivos como Blackberries y sistemas de vehículos a través de Bluetooth.

Virus informaticos

Este documento define y describe varios tipos de software malicioso como malware, phishing, spyware, adware y spam. Explica que el malware tiene como objetivo dañar sistemas sin consentimiento, el phishing busca obtener datos personales de forma fraudulenta, el spyware recopila información sin conocimiento del usuario y el adware muestra publicidad sin permiso. Finalmente, define el spam como mensajes no deseados y masivos enviados con fines publicitarios.

TIPOS DE VIRUS EN LA INFORMATICA

El documento describe los diferentes tipos de virus informáticos, incluyendo troyanos, gusanos, spywares, hackers, rootkits, spam, exploit, hoax y phishing. Los troyanos permiten el acceso remoto no autorizado a un sistema, mientras que los gusanos se propagan a través de correos electrónicos con archivos adjuntos. Los spywares recopilan información personal sin permiso e introducen cambios no deseados. El phishing roba información bancaria haciéndose pasar por sitios legítimos.

Presentacion 3

El documento trata sobre diferentes tipos de amenazas digitales como los bots infectados, el spam, los virus, los ransomware, el phishing y el kitbaiting. Define cada uno de estos términos brevemente.

Virus informático

Este documento describe diferentes tipos de malware, incluyendo troyanos, spyware, ransomware, adware y gusanos. La mayoría de las infecciones ocurren cuando los usuarios descargan archivos maliciosos sin darse cuenta, como al hacer clic en enlaces de correo electrónico o visitar sitios web inseguros. Algunos malware, como los troyanos, se disfrazan de programas inocentes para engañar a los usuarios y luego robar información personal o tomar control de sus dispositivos.

Seguridad informática

Este documento trata sobre conceptos relacionados con la seguridad informática. Explica que un intruso es alguien que accede sin permiso a datos u otros recursos de un sistema. También describe varios tipos de malware como virus, gusanos, troyanos y spywares, así como técnicas de seguridad activas y pasivas para prevenir incidentes o minimizar sus efectos. Por último, define conceptos como phishing, pharming, spam, antivirus, cortafuegos y antispam.

Virus informáticos

Un virus informático es un programa malicioso que se diseña para modificar el funcionamiento de un equipo y propagarse de un equipo a otro. Puede dañar software o destruir datos de forma inesperada. El malware, que incluye virus, troyanos y spyware, son programas maliciosos que se instalan sin el conocimiento del usuario para robar información o controlar el sistema. Es importante protegerse usando software de seguridad completo que detecte y actualice continuamente las amenazas.

Amenazas a la máquina

Este documento describe varias amenazas a la seguridad de las máquinas, incluyendo gusanos, dialers, pharming y keyloggers. También describe varios tipos de malware como virus, troyanos, spyware, spam, cookies, hoaxes, phishing y adware.

Software malicioso grupo_2 (1)

Este documento presenta una lista y breves descripciones de varios tipos de software malicioso, incluyendo virus, gusanos, troyanos, spam, dialers, pharming, phishing, keyloggers, rogue software y spyware. También describe brevemente algunos virus específicos para BlackBerry y vehículos.

Presentación de pc zombie

Malware es un tipo de software malicioso que se infiltra en las computadoras sin el consentimiento del usuario con el objetivo de dañarlas o infiltrarse en ellas. Algunos ejemplos de malware son virus, gusanos, troyanos y spyware. Un ordenador infectado por malware se conoce como un ordenador zombie y puede ser controlado de forma remota sin el conocimiento del usuario.

Seguridad en la red

Este documento describe varios conceptos y mecanismos relacionados con la seguridad en redes. Explica que la seguridad en redes consiste en políticas y prácticas para prevenir el acceso no autorizado a una red y sus recursos. Luego enumera mecanismos comunes de prevención como firewalls, proxy, listas de control de acceso, VPN y sistemas de detección de intrusos. También define y explica brevemente conceptos como antivirus, spyware, phishing, spam y estafas comunes en redes sociales.

Presentación del Grupo de Investigaciones Tecnnológicas GITEC de delitos info...

Presentación del Grupo de Investigaciones Tecnnológicas GITEC de delitos info...Observatorio de Educación del Caribe Colombiano - Universidad del Norte

Presentación del Grupo de Investigaciones Tecnnológicas GITEC de delitos informáticos. Esta presentación se hizo en el marco del foro sobre el uso de llas TIC en las IE, organizadas por la Secretaría de Educación Distrital de Barranquilla y el Observatorio de Educación del Caribe Colombiano de la Universidad del Norte, en el marco del programa de la Semana del Maestro e Internet, promovido desde la Universidad del Norte.Riesgos de la información electrónica

Este documento describe varios riesgos de la información electrónica como spam, hoaxes, malware (virus, gusanos, troyanos, rootkits, spyware, keyloggers, stealers y adware), crimeware, pharming, phishing, vishing y smishing. Estos riesgos incluyen mensajes no solicitados, códigos maliciosos, robo de información personal y estafas a través de medios electrónicos.

Riesgos de la información electrónica pinto mileidy

Este documento describe varios riesgos de la información electrónica como virus, ataques, hoaxes, spam y malware. Explica que los hoaxes y spam se usan para distribuir contenido falso o publicitario de forma masiva a través de correo electrónico y mensajería. También describe diferentes tipos de malware como virus y troyanos que buscan infiltrarse en las computadoras. Otro riesgo mencionado es el phishing que intenta robar información personal haciéndose pasar por empresas legítimas. Por último, indica que las vacunas informáticas

Riesgos del internet

Internet puede ser peligroso debido a varios riesgos como malware, virus, spyware y programas dañinos. El malware incluye virus, gusanos y troyanos que pueden dañar la computadora. Los virus se propagan a través de correos electrónicos y spyware recopila información personal sin consentimiento. Se recomienda usar antivirus y antispyware como Kaspersky y Avast para minimizar estos riesgos en la red.

Virus informáticos 1

Un virus informático es un malware que altera el funcionamiento de una computadora sin el permiso del usuario. Los antivirus y filtros de archivos pueden prevenir virus. Existen varios tipos de virus como troyanos, gusanos, bombas lógicas, hoaxes y bromas. Troyanos roban información, gusanos se duplican, hoaxes y bromas no son dañinos pero molestos.

Virus

Este documento define y describe varios tipos de malware, incluyendo virus, troyanos, gusanos, spyware, ransomware, y más. Explica que los virus infectan otros archivos insertando su código malicioso para propagarse, mientras que el spyware y adware recopilan información sobre usuarios o muestran publicidad sin su consentimiento. También cubre las principales vías de infección de malware como sitios web fraudulentos y archivos USB infectados, y recomienda seguir una guía paso a paso para detectar y eliminar malware de un sistema.

Software malicioso grupo_2 (1)

Este documento resume diferentes tipos de software malicioso como virus, gusanos, troyanos, spam, dialers, pharming, phishing, keyloggers, rogue software y espías. También describe brevemente la posibilidad de virus en dispositivos Blackberry y sistemas de automóviles a través de Bluetooth.

Software malicioso grupo_2_5_

Este documento proporciona información sobre varios tipos de software malicioso, incluyendo virus, gusanos, troyanos, spam, dialers, pharming, phishing, keyloggers, rogue software y spyware. Explica brevemente qué son estos tipos de malware y cómo funcionan para infectar y dañar computadoras o robar información personal sin el consentimiento del usuario. También cubre brevemente la posibilidad de virus en dispositivos móviles como Blackberries y sistemas de vehículos.

La actualidad más candente (19)

Presentación del Grupo de Investigaciones Tecnnológicas GITEC de delitos info...

Presentación del Grupo de Investigaciones Tecnnológicas GITEC de delitos info...

Riesgos de la información electrónica pinto mileidy

Riesgos de la información electrónica pinto mileidy

Similar a Virus clásicos 4 c

Virus, malware y antivirus

Los virus y malware como los virus clásicos, gusanos, troyanos, spyware y adware son amenazas comunes para la seguridad informática que pueden alterar el funcionamiento de los dispositivos sin el conocimiento del usuario e infectar otros sistemas. Los antivirus son programas importantes para detectar y eliminar malware mediante el análisis de archivos, correos electrónicos y descargas.

Virus y malware

Aquí explicamos un poco lo que son los virus y el malware. Además, explicamos los tipos de malware que hay.

Virus y malware

Este documento describe diferentes tipos de virus y malware, como virus clásicos, gusanos, troyanos, spyware, adware, phising y spam. Explica brevemente qué son las cookies y menciona algunos antivirus gratuitos populares como Avast, AVG y Softonic.

Sin título 1

Este documento proporciona definiciones de varios tipos de virus, malware y fraudes comunes, incluyendo adware, antivirus legítimo, botnet, ciberdelincuente, cryptolockers, firewall, fraude online, gusano informático, malware, phishing, ransomware, spyware, troyano y virus informático. El objetivo es educar a los usuarios sobre estas amenazas cibernéticas.

VIRUS

Este documento resume diferentes tipos de amenazas cibernéticas como PC Zombie, SPIM, Spear Phishing, Ransomware, Spam, Phishing y Scam. Explica que un PC Zombie es un computador infectado que puede ser controlado remotamente sin el conocimiento del usuario para realizar actividades ilegales. SPIM se refiere a spam enviado a usuarios de mensajería instantánea. Spear Phishing involucra correos electrónicos fraudulentos dirigidos a grupos específicos. Ransomware cifra archivos hasta que se pague un rescate

Comercio Electronico/Investigacion 3

Este documento resume diferentes tipos de amenazas cibernéticas como PC Zombie, SPIM, Spear Phishing, Ramsomware, Spam y Scam. Describe sus características, como infectan computadoras o engañan a usuarios, y las tecnologías y software que usan como páginas web fraudulentas, correos electrónicos falsos y malware. El documento provee información básica sobre estas amenazas cibernéticas emergentes y cómo operan.

Virus

Este documento describe 10 tipos diferentes de malware comunes, incluyendo virus, gusanos, troyanos, espías, dialers, spam, pharming, phishing, keyloggers y software falso. Cada uno se define brevemente, describiendo cómo funcionan y los posibles daños que pueden causar a los sistemas y usuarios.

Riesgos Electronicos

Amenazas y Riesgos en el Manejo de la Información.

Angela Natalia Pakacios Moreno

Universidad Pedagógica y Tecnológica de Colombia

Malware

El documento habla sobre diferentes tipos de malware y estafas cibernéticas. Explica que un PC zombie es un ordenador infectado que puede ser controlado remotamente para distribuir virus o enviar spam. También describe formas de evitar convertirse en una víctima, como actualizar software y evitar enlaces sospechosos. Además, define términos como phishing, spam y ransomware, que buscan robar información personal o bloquear archivos hasta pagar un rescate.

Pc zombie, spim, ramsomware

El documento describe diferentes tipos de amenazas informáticas como PC Zombie, Ramsomware, Spam, Phishing y Scam. Un PC Zombie es un ordenador infectado que puede ser controlado por terceros para actividades ilegales sin el conocimiento del usuario. El Ramsomware secuestra datos y pide rescate. El Spam es correo electrónico no solicitado con contenido publicitario. El Phishing trata de robar datos bancarios mediante emails falsos. Y el Scam son estafas a través de correo electrónico o páginas web falsas.

GLOSARIO DE VIRUS Y FRAUDES

Este documento proporciona definiciones de varios tipos de virus, fraudes y amenazas de seguridad en internet como actualizaciones de sistema, antivirus, archivos infectados, ciberdelincuencia, correos electrónicos fraudulentos, cortafuegos, crackers, enlaces acortados, falsificaciones de páginas web, ficheros de origen dudoso, gusanos, hackers, hoaxes, keyloggers, malware, páginas web fraudulentas, phishing, programas maliciosos, ransomware, rogueware, spyware, suplantación de identidad

Riesgos de la Información Electrónica

Se presenta una presentación con los principales riesgos, virus y vacunas informáticas que existen y que hay que tener en cuenta

Los virus zaira lorenzo pérez 4ºb

Este documento describe 11 tipos diferentes de malware comunes, incluyendo virus, gusanos, troyanos, espías, dialers, spam, pharming, phishing, keyloggers, software falso y virus que afectan nuevos dispositivos electrónicos. Explica brevemente las características y funcionalidad de cada uno.

Terror y delitos informaticos

El documento describe la evolución de los virus y amenazas cibernéticas a través de las décadas, desde los primeros virus de disquete hasta los ataques sofisticados de hoy en día. También explica diversos tipos de amenazas como gusanos, troyanos, rootkits y sus objetivos de robar información confidencial y causar daños.

Delitos informaticos

El documento habla sobre diferentes tipos de delitos informáticos como el phishing, donde los delincuentes crean páginas falsas de bancos para robar información de cuentas. También menciona el spam, spoofing, troyanos, gusanos, hacking y falsificación informática como delitos comunes. Explica brevemente en qué consiste cada uno de estos delitos y cómo los ciberdelincuentes los llevan a cabo.

Virus y fraudes

Este documento proporciona definiciones de varios tipos de virus, fraudes y amenazas de seguridad en la red. Incluye explicaciones concisas de términos como virus, troyanos, phishing, ransomware, spyware y malware. El documento pretende servir como glosario para que los usuarios comprendan mejor los riesgos comunes en internet y cómo protegerse contra ellos.

Malware jorge

Este documento define malware y describe varios tipos comunes, incluyendo virus, gusanos, troyanos, espías, spam y phishing. Los virus intentan alterar la computadora sin permiso del usuario, mientras que los gusanos se multiplican en redes. Los troyanos proveen acceso no autorizado y los espías recopilan información del usuario. El spam envía correo no solicitado masivamente y el phishing obtiene información bancaria mediante correos fraudulentos.

Phishing y Troyanos

El documento habla sobre el phishing y los troyanos. Explica que el phishing es un tipo de estafa donde se suplanta la identidad de empresas para robar datos personales de usuarios. Los troyanos son programas maliciosos que se esconden en otros archivos y permiten acceso remoto para robar información sin permiso. El documento proporciona consejos para protegerse como mantener software actualizado y evitar descargar archivos sospechosos.

Riesgos y amenazas de la informacion.

La tendencia del mundo actual a emplear nuevos mecanismos para hacer negocios, a contar con información actualizada permanentemente que permita la toma de decisiones, ha facilitado el desarrollo de nuevas tecnologías y sistemas de información, que a su vez son vulnerables a las amenazas informáticas crecientes y por ende a nuevos riesgos.

Claudia yanes garcia

Este documento describe 10 tipos de virus informáticos: espía, spam, gusano informático, pharming, phishing, troyano, dialer, keylogger, rogue software y virus informático. Cada uno tiene un propósito malicioso como recopilar información privada sin consentimiento, enviar correo basura, replicarse a sí mismo en otros sistemas, robar datos bancarios, eliminar archivos, aumentar costos de llamadas, registrar pulsaciones de teclado, hacer creer que hay un virus e infectar otros archivos respectivamente. El documento también m

Similar a Virus clásicos 4 c (20)

Último

Oración a Pomba Gira María Padilha .docx

Oración A Pomba Gira María Padilha para que regrese el ser amado

La revolución de Netflix redefiniendo las películas, la televisión, el arte y...

La revolución de Netflix redefiniendo las películas, la televisión, el arte y la música 1.docx

PRESENTACION TEMA COMPUESTO AROMATICOS Y

Acerca de esta unidad

La estructura característica de los compuestos aromáticos lleva a una reactividad única. Abordamos la nomenclatura de los derivados del benceno, la estabilidad de los compuestos aromáticos, la sustitución electrofílica aromática y la sustitución nucleofílica aromática

SLIDESHARE, qué es, ventajas y desventajas

slideshare es una plataforma qué permite subir archivos, como PDF, videos, infografías, documentos, etc

COMUNIDADES DE APRENDIZAJE EN EL CURSO DE APLICACIONES PARA INTERNET

Trabajo monográfico sobre el tema Comunidades de Aprendizaje en línea

Análisis de Crowdfunding con el maestro Tapia de Artes

Este documento muestra un análisis de las diferentes plataformas de Crowdfunding que analizamos en clase

Último (11)

La revolución de Netflix redefiniendo las películas, la televisión, el arte y...

La revolución de Netflix redefiniendo las películas, la televisión, el arte y...

COMUNIDADES DE APRENDIZAJE EN EL CURSO DE APLICACIONES PARA INTERNET

COMUNIDADES DE APRENDIZAJE EN EL CURSO DE APLICACIONES PARA INTERNET

FICHA DE EDUCACIÓN RELIGIOSA 17 DE CTUBRE LA oracion.docx

FICHA DE EDUCACIÓN RELIGIOSA 17 DE CTUBRE LA oracion.docx

Análisis de Crowdfunding con el maestro Tapia de Artes

Análisis de Crowdfunding con el maestro Tapia de Artes

ESTUDIANTES BENEFICIARIOS que se suman a los beneficios de la universidad

ESTUDIANTES BENEFICIARIOS que se suman a los beneficios de la universidad

Virus clásicos 4 c

- 1. TIPOS DE MALWARE Virus Clásicos Software que infecta otros programas añadiéndoles su código malicioso para alterarel funcionamiento normal del dispositivo sin el permiso ni conocimiento del usuario. Gusanos Malware que usa los recursos de red para propagarse rápidamente. Localiza los contactos para enviar copias de sí mismo a través del correo electrónico, programas de mensajería, redes locales, etc. Troyanos Código dañino que se camufla en programas gratuitos, juegos, etc., para pasar desapercibidocuandoel usuariolosinstala.Puede secuestrael equipoporcontrol remoto, destruir datos y realizar otras acciones dañinas. Spyware Programas espía que obtienen información sobre un usuario de forma no autorizada.Suobjetivopuede abarcardesde averiguar los hábitos de navegación en la wed hasta robar información financiera. Adware Programa que despliegapublicidadnosolicitadautilizando ventanas emergentes o páginas de inicio no deseadas. Phishing Suplantación de identidad para obtener información confidencial de modo fraudulento.Losataquessuelenconsistirenenviarcorreoselectrónicosque incita a usar enlaces falsos para averiguar los datos bancarios del usuario. Spam Conjunto de mensajes cuyo remitente es desconocido, que son enviados masivamente para intentar estafar a los destinatarios, robar sus direcciones de correo o difundir publicidad no solicitada. Cookies Su principales funciones son: conseguir el control de usuarios y conseguir información sobre los hábitos de navegación del usuario, e intentos de spyware.