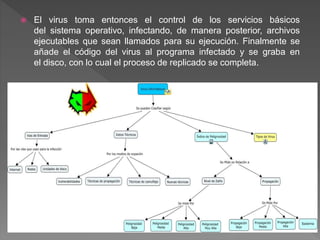

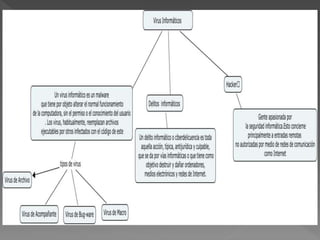

El documento describe cómo funcionan los virus informáticos al infectar programas y replicarse, explica diferentes tipos de delitos cibernéticos como fraude y robo, y menciona diferentes tipos de hackers como los de "sombrero blanco" que buscan mejorar la seguridad y los de "sombrero gris" de moral ambigua.