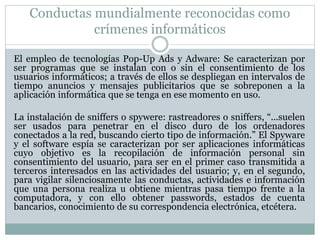

El documento trata sobre la criminalidad relacionada con la informática. Explica que a medida que la tecnología se ha desarrollado, también lo han hecho las formas en que se cometen delitos, como el acceso no autorizado a sistemas, la piratería, el fraude y más. Además, clasifica los delitos informáticos en aquellos que usan la tecnología como método, medio u objetivo, e identifica varios tipos específicos como delitos contra hardware, software y datos.