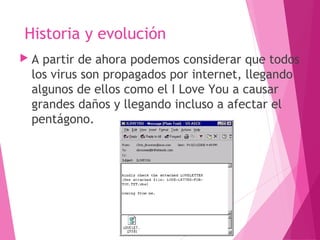

Este documento describe brevemente la historia y evolución de los virus informáticos desde su primera aparición en 1972 hasta la actualidad. Explica que los virus son programas diseñados para interferir en el funcionamiento de las computadoras y se transmiten principalmente a través de disquetes, descargas o correos electrónicos. También resume los diferentes tipos de virus como boot, macro, residentes, troyanos e internet.