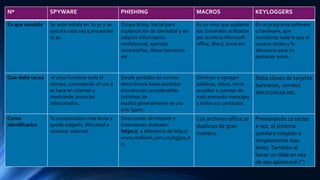

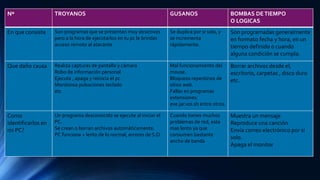

Este documento describe diferentes tipos de virus informáticos como spyware, phishing, macros, keyloggers, troyanos, gusanos y bombas de tiempo. Explica lo que son, cómo funcionan, los daños que pueden causar e indicios para identificarlos, como un computador más lento, la duplicación excesiva de archivos o programas desconocidos que se ejecutan automáticamente.