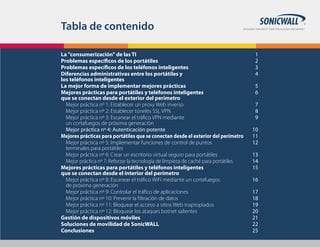

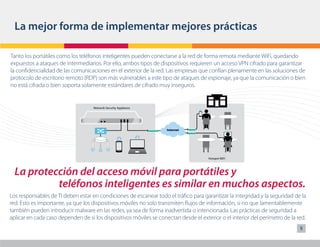

Este documento describe 12 mejores prácticas para controlar el acceso de portátiles y teléfonos inteligentes a las redes corporativas. Cubre problemas específicos de ambos dispositivos y diferencias en su administración. Las mejores prácticas incluyen establecer un proxy web inverso, túneles SSL VPN, escaneo de tráfico VPN y autenticación potente para dispositivos que se conectan desde fuera de la red, e implementar funciones de control de puntos terminales para portátiles.