Conmutación LAN e inalámbrica: 7. Conceptos y configuración inalámbrica básica

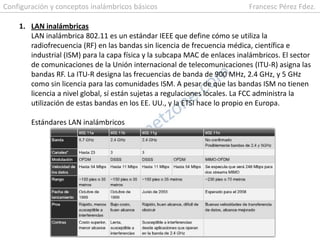

- 1. 1. LAN inalámbricas LAN inalámbrica 802.11 es un estándar IEEE que define cómo se utiliza la radiofrecuencia (RF) en las bandas sin licencia de frecuencia médica, científica e industrial (ISM) para la capa física y la subcapa MAC de enlaces inalámbricos. El sector de comunicaciones de la Unión internacional de telecomunicaciones (ITU-R) asigna las bandas RF. La ITU-R designa las frecuencias de banda de 900 MHz, 2.4 GHz, y 5 GHz como sin licencia para las comunidades ISM. A pesar de que las bandas ISM no tienen licencia a nivel global, sí están sujetas a regulaciones locales. La FCC administra la utilización de estas bandas en los EE. UU., y la ETSI hace lo propio en Europa. Estándares LAN inalámbricos Configuración y conceptos inalámbricos básicos Francesc Pérez Fdez.

- 2. 1. LAN inalámbricas Las tres organizaciones clave que influencian los estándares WLAN en todo el mundo son: • ITU-R: regula la asignación del espectro RF y órbitas satelitales. • IEEE: desarrolló y mantiene los estándares para redes de área local y metropolitanas con la familia de estándares IEEE 802 LAN/MAN. • Wi-Fi Alliance: asociación de proveedores cuyo objetivo es mejorar la interoperabilidad de productos que están basados en el estándar 802.11, y certifica proveedores en conformidad con las normas de la industria y adhesión a los estándares. 2. El Punto de Acceso Un punto de acceso conecta a los clientes (o estaciones) inalámbricos a la LAN cableada. Los dispositivos de los clientes, por lo general, no se comunican directamente entre ellos; se comunican con el AP. En esencia, un punto de acceso convierte los paquetes de datos TCP/IP desde su formato de encapsulación en el aire 802.11 al formato de trama de Ethernet 802.3 en la red Ethernet conectada por cable. En una infraestructura de red, los clientes deben asociarse con un punto de acceso para obtener servicios de red. Configuración y conceptos inalámbricos básicos Francesc Pérez Fdez.

- 3. 2. El Punto de Acceso Un punto de acceso es un dispositivo de Capa 2 que funciona como un hub Ethernet 802.3. La RF es un medio compartido y los puntos de acceso escuchan todo el tráfico de radio (frecuencia). Al igual que con el Ethernet 802.3, los dispositivos que intentan utilizar el medio compiten por él. A diferencia de las NIC Ethernet, sin embargo, es costoso realizar NIC inalámbricas que puedan transmitir y recibir información al mismo tiempo, de modo que los dispositivos de radio no detectan colisiones. En cambio, los dispositivos WLAN están diseñados para evitarlos. Los puntos de acceso supervisan una función de coordinación distribuida (DCF) llamada acceso múltiple por detección de portadora con prevención de colisiones (CSMA/CA). Esto simplemente significa que los dispositivos en una WLAN deben detectar la energía del medio (estimulación de la RF sobre cierto umbral) y esperar hasta que éste se libere antes de enviar. Dado que se requiere que todos los dispositivos lo realicen, se distribuye la función de coordinar el acceso al medio. Si un punto de acceso recibe información desde la estación de un cliente, le envía un acuse de recibo para confirmar que se recibió la información. Este acuse de recibo evita que el cliente suponga que se produjo una colisión e impide la retransmisión de información por parte del cliente. Configuración y conceptos inalámbricos básicos Francesc Pérez Fdez.

- 4. 2. El Punto de Acceso Imagine dos estaciones cliente que conectan al punto de acceso, pero están en lugares opuestos de su alcance. Si están al alcance máximo del punto de acceso, no podrán conectarse entre sí. De esta manera, ninguna de esas estaciones detecta a la otra en el medio, y pueden terminar por transmitir en simultáneo. A esto se lo llama problema de nodo (o estación) escondido. Una manera de resolver este problema de nodo escondido es una característica de CSMA/CA llamada petición para enviar/listo para enviar (RTS/CTS). El RTS/CTS se desarrolló para permitir una negociación entre un cliente y un punto de acceso. Cuando está activado el RTS/CTS en una red, los puntos de acceso asignan un medio para la estación que lo solicite por el tiempo que sea necesario para completar la transmisión. Cuando se completa la transmisión, otras estaciones pueden solicitar el canal de modo similar. De otra forma, se retoma la función de prevención de colisiones normal. 3. Operaciones inalámbricas 802.11g es compatible con versiones anteriores de 802.11b, los puntos de acceso admiten ambos estándares. Para que un punto de acceso admita tanto el 802.11a como los 802.11b y g, deberá tener una segunda radio para operar en la banda RF diferente. Configuración y conceptos inalámbricos básicos Francesc Pérez Fdez.

- 5. 3. Operaciones inalámbricas Un identificador de conjunto de servicios (SSID) es un identificador único que utiliza los dispositivos cliente para distinguir entre múltiples redes inalámbricas cercanas. Varios puntos de acceso en la red pueden compartir un SSID. El estándar IEEE 802.11 establece el esquema de canalización para el uso de las bandas ISM RF no licenciadas en las WLAN. La banda de 2.4 GHz se divide en 11 canales para Norteamérica y 13 canales para Europa. Estos canales tienen una separación de frecuencia central de sólo 5 MHz y un ancho de banda total (u ocupación de frecuencia) de 22 MHz. El ancho de banda del canal de 22 MHz combinado con la separación de 5 MHz entre las frecuencias centrales significa que existe una superposición entre los canales sucesivos. Si existen tres puntos de acceso adyacentes, utilice los canales 1, 6 y 11. Si sólo hay dos, seleccione dos canales cualesquiera con al menos 5 canales de separación entre ellos, como el canal 5 y el canal 10. Configuración y conceptos inalámbricos básicos Francesc Pérez Fdez.

- 6. 3. Operaciones inalámbricas Las LAN inalámbricas pueden utilizar diferentes topologías de red. Al describir estas topologías, la pieza fundamental de la arquitectura de la WLAN IEEE 802.11 es el conjunto de servicios básicos (BSS). Un ESS debe tener de 10 a 15 por ciento de superposición entre celdas en un área de servicio extendida. Con un 15 por ciento de superposición entre celdas, un SSID y canales no superpuestos (una celda en canal 1 y la otra en canal 6), se puede crear la capacidad de roaming. Configuración y conceptos inalámbricos básicos Francesc Pérez Fdez.

- 7. 3. Operaciones inalámbricas Una parte clave del proceso de 802.11 es descubrir una WLAN y, luego, conectarse a ella. Los componentes principales de este proceso son los siguientes: • Beacons - Tramas que utilizan los punto de acceso de la red WLAN para comunicar su presencia. Aunque las beacons pueden transmitirse regularmente por un punto de acceso, las tramas para sondeo, autenticación y asociación se utilizan sólo durante el proceso de asociación (o reasociación). • Sondas - Tramas que utilizan los clientes de la WLAN para encontrar sus redes. El pedido de sondeo especifica el nombre de la red (SSID) y las tasas de bit. Las WLAN con la característica de broadcast SSID deshabilitada no responderán. • Autenticación - 802.11 se desarrolló originalmente con dos mecanismos de autenticación. El primero, llamado autenticación abierta, es fundamentalmente una autenticación NULL. Un segundo mecanismo de autenticación se denomina clave de autenticación compartida. • Asociación - Esta etapa finaliza la seguridad y las opciones de tasa de bit, y establece el enlace de datos entre el cliente WLAN y el punto de acceso. Como parte de esta etapa, el cliente aprende el BSSID, que es la dirección MAC del punto de acceso, y el punto de acceso traza un camino a un puerto lógico conocido como el identificador de asociación (AID) al cliente WLAN. El AID es equivalente a un puerto en un switch. Configuración y conceptos inalámbricos básicos Francesc Pérez Fdez.

- 8. 4. Seguridad inalámbrica Uno de los ataques más sofisticados que un usuario no autorizado puede realizar se llama ataque man-in-the-middle (MITM) (intermediario). El atacante selecciona un host como objetivo y se posiciona logísticamente entre el objetivo y el router o gateway del objetivo. Para llevar a cabo este ataque, un pirata informático selecciona una estación como objetivo y utiliza software husmeador de paquetes, como Wireshark, para observar la estación cliente que se conecta al punto de acceso. El pirata informático puede ser capaz de leer y copiar el nombre de usuario objetivo, nombre del servidor y dirección IP del servidor y cliente, el ID utilizado para computar la respuesta y el desafío y su respuesta asociada, que se pasa no cifrada entre la estación y el punto de acceso. Las WLAN de empresas que utilizan dispositivos WLAN de tecnología avanzada proveen herramientas a los administradores que trabajan juntas como un sistema de prevención de intrusión inalámbrica (IPS). Estas herramientas incluyen escáners que identifican puntos de acceso no autorizados y redes ad hoc y también administración de recursos de radio (RRM) que monitorean la banda RF en busca de actividad y carga de puntos de acceso. Configuración y conceptos inalámbricos básicos Francesc Pérez Fdez.

- 9. 4. Seguridad inalámbrica Las WLAN 802.11b y g utilizan la banda 2.4 GHz ISM sin licencia. Ésta es la misma banda utilizada por la mayoría de los productos de consumo, incluidos monitores de bebé, teléfonos inalámbricos y hornos de microondas. Con estos dispositivos que congestionan la banda RF, los atacantes pueden crear ruido en todos los canales de la banda con dispositivos comúnmente disponibles. Este tipo de ataques son conocidos como DoS (Denegación de Servicio). 5. Protocolos de seguridad inalámbricos Se introdujeron dos tipos de autenticación con el estándar 802.11 original: clave de autenticación WEP abierta y compartida. Mientras la autenticación abierta en realidad es "no autenticación“, la autenticación WEP debía proveer privacidad a un enlace. Para contrarrestar las debilidades de la clave WEP compartida, el primer enfoque de las compañías fue tratar técnicas como SSID camuflados y filtrado de direcciones MAC. Las fallas con la encriptación de la clave WEP compartida están desdobladas. Primero, el algoritmo utilizado para encriptar la información podía ser descifrado por crackers. Segundo, la escalabilidad era un problema. Las claves WEP de 32 bits se administraban manualmente, de modo que los usuarios ingresaban manualmente, por lo general, de manera incorrecta, lo que creaba llamadas a las mesas de ayuda de soporte técnico. Configuración y conceptos inalámbricos básicos Francesc Pérez Fdez.

- 10. 5. Protocolos de seguridad inalámbricos Cisco, al querer cumplir con la demanda de mejor seguridad, desarrollaron sus propios sistemas mientras ayudaban simultáneamente a desarrollar el estándar 802.11i. En el camino hacia el 802.11i, se creó el algoritmo de encriptación TKIP, que estaba enlazado con el método de seguridad de Acceso protegido WiFi (WPA) de la Wi-Fi Alliance. El IEEE desarrolló el estándar 802.11i WLAN para autenticación y autorización, para utilizar IEEE 802.1x. Hay dos mecanismos de encriptación a nivel empresa especificados por el 802.11i certificados como WPA y WPA2 por la Wi-Fi Alliance: Protocolo de integridad de clave temporal (TKIP) y Estándar de encriptación avanzada (AES). El TKIP tiene dos funciones primarias: encripta el contenido de la Capa 2 y lleva a cabo un control de la integridad del mensaje (MIC) en el paquete encriptado. Esto ayuda a asegurar que no se altere un mensaje. El AES tiene las mismas funciones que el TKIP, pero utiliza información adicional del encabezado de la MAC que les permite a los hosts de destino reconocer si se alteraron los bits no encriptados. Además, agrega un número de secuencia al encabezado de información encriptada. Configuración y conceptos inalámbricos básicos Francesc Pérez Fdez.

- 11. 5. Protocolos de seguridad inalámbricos Cuando configura los puntos de acceso Linksys o los routers inalámbricos, como el WRT300N, puede que no vea el WPA o el WPA2; en lugar de eso, podrá ver referencias a algo llamado clave precompartida (PSK). Algunos de los distintos tipos de PSK son: • PSK o PSK2 con TKIP es el mismo que WPA • PSK o PSK2 con AES es el mismo que WPA2 • PSK2, sin un método de encriptación especificado, es el mismo que WPA2 Configuración y conceptos inalámbricos básicos Francesc Pérez Fdez.