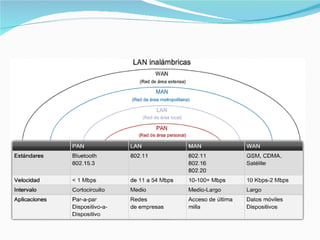

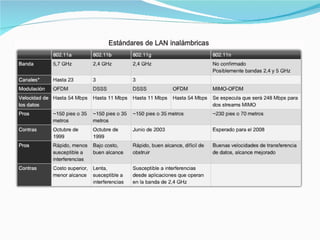

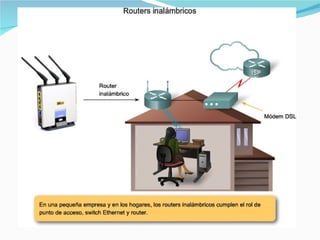

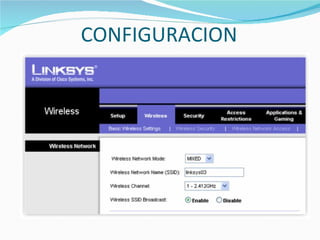

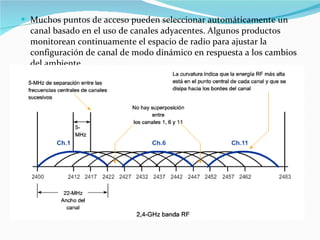

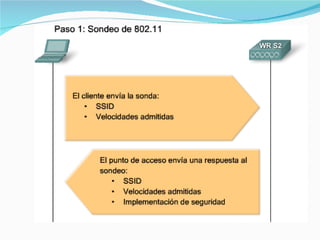

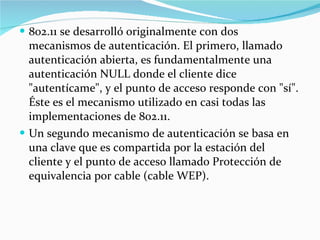

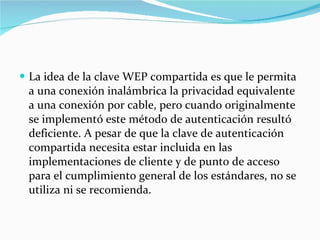

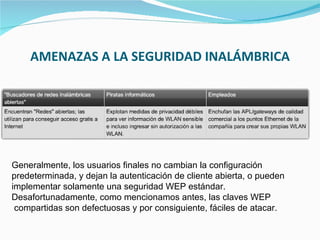

Este documento resume varias tecnologías inalámbricas como WiFi, WiMAX, IEEE 802.11, IEEE 802.16, IEEE 802.20 y redes inalámbricas ad-hoc. Explica sus características, ventajas y desventajas, así como el proceso de configuración y asociación de puntos de acceso y clientes inalámbricos.