Práctica 1 a (seguridad activa) version 2

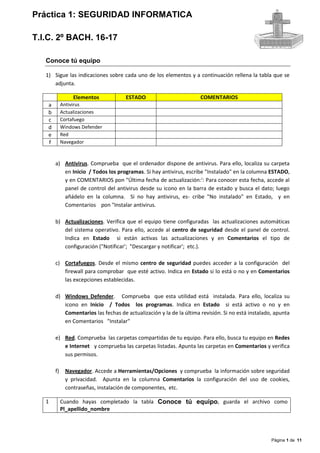

- 1. Página 1 de 11 Práctica 1: SEGURIDAD INFORMATICA T.I.C. 2º BACH. 16-17 Conoce tú equipo 1) Sigue las indicaciones sobre cada uno de los elementos y a continuación rellena la tabla que se adjunta. Elementos ESTADO COMENTARIOS a Antivirus b Actualizaciones c Cortafuego d Windows Defender e Red f Navegador a) Antivirus. Comprueba que el ordenador dispone de antivirus. Para ello, localiza su carpeta en Inicio / Todos los programas. Si hay antivirus, escribe "Instalado" en la columna ESTADO, y en COMENTARIOS pon "Última fecha de actualización:': Para conocer esta fecha, accede al panel de control del antivirus desde su icono en la barra de estado y busca el dato; luego añádelo en la columna. Si no hay antivirus, es- cribe "No instalado" en Estado, y en Comentarios pon "Instalar antivirus. b) Actualizaciones. Verifica que el equipo tiene configuradas las actualizaciones automáticas del sistema operativo. Para ello, accede al centro de seguridad desde el panel de control. Indica en Estado si están activas las actualizaciones y en Comentarios el tipo de configuración ("Notificar'; "Descargar y notificar'; etc.). c) Cortafuegos. Desde el mismo centro de seguridad puedes acceder a la configuración del firewall para comprobar que esté activo. Indica en Estado si lo está o no y en Comentarios las excepciones establecidas. d) Windows Defender. Comprueba que esta utilidad está instalada. Para ello, localiza su icono en Inicio / Todos los programas. Indica en Estado si está activo o no y en Comentarios las fechas de actualización y la de la última revisión. Si no está instalado, apunta en Comentarios "Instalar" e) Red. Comprueba las carpetas compartidas de tu equipo. Para ello, busca tu equipo en Redes e Internet y comprueba las carpetas listadas. Apunta las carpetas en Comentarios y verifica sus permisos. f) Navegador. Accede a Herramientas/Opciones y comprueba la información sobre seguridad y privacidad. Apunta en la columna Comentarios la configuración del uso de cookies, contraseñas, instalación de componentes, etc. 1 Cuando hayas completado la tabla Conoce tú equipo, guarda el archivo como Pl_apellido_nombre

- 2. Página 2 de 11 Práctica 1: SEGURIDAD INFORMATICA T.I.C. 2º BACH. 16-17 Instalar un antivirus 2) Si no tienes un programa antivirus instalado en tu ordenador, puedes optar por utilizar uno gratuito para uso doméstico como Avast! o AVG. En esta práctica descargaremos e instalaremos el antivirus Avast! en español. Para ello tienes que tener permiso de administrador y seguir los siguientes pasos: a) Entra en www.avast.com/es-ww/free-antivirus-download. Accede al apartado Software gratuito y descarga la última versión disponible. b) Una vez descargado, haz doble clic sobre el archivo para iniciar la instalación y sigue los pasos indicados por el asistente. Para poder instalarlo, debes cumplir los términos de la licencia indicados por el fabricante. Finalizada la instalación, te pregunta si quieres que, una vez reiniciado el equipo, se lleve a cabo una búsqueda inicial de virus en el sistema. Es recomendable indicar que sí, para asegurarnos de que no hay ningún virus en nuestro equipo (este proceso se realizará durante el reinicio y su tiempo estimado es de unos 10 minutos). c) A continuación, cerramos el asistente y reiniciamos el equipo para terminar de instalar el antivirus y realizar la comprobación inicial de virus. d) Una vez finalizado este proceso y reiniciado el equipo, nos aparecerá un mensaje que indica que el antivirus está instalado y se nos invita a entrar en la web de Avast! para registrarnos antes de 60 días. Este registro nos permite disponer del antivirus de manera gratuita durante un año. El proceso de registro nos solicitará una dirección de correo, a la cual nos enviarán una clave de registro para activar el producto. e) Entramos en la cuenta de correo indicada para conocer dicha clave. Será una relación de números del tipo: Xl1111111X2222A3333-44X5X66X f) Copiamos el código de registro y accedemos al panel de control del antivirus desde el icono de la barra de tareas para registrarlo. Para ello hacemos clic sobre el icono con el botón derecho y elegimos la opción Acerca de Avast!. Pulsamos el botón Código de licencia y pegamos el código. Finalmente hacemos clic en Aceptar para completar el proceso de registro. Transcurrido un año, el antivirus nos avisará de que se termina el plazo de licencia. Para renovarla por un año más, bastará con acceder de nuevo al registro con nuestro nombre de usuario y contraseña

- 3. Página 3 de 11 Práctica 1: SEGURIDAD INFORMATICA T.I.C. 2º BACH. 16-17 2 Cuando hayas completado el proceso Instalar un antivirus, realizar un informe de las incidencias. Guarda el archivo como Pl_apellido_nombre (continua en el mismo que antes) 3) Además de los programas antivirus, existe software específico para la detección y eliminación de otras clases de software malintencionado. Sigue los pasos. Windows Defender a) Entra en www.microsoft.es. Escribe la palabra "Defender"en el buscador. Sigue el enlace de la búsqueda y averigua qué es Windows Defender y para qué sirve. Recoge las respuestas en un documento de texto. Guarda el archivo como P1_apellido_nombre. b) Para abrir Windows Defender, haz clic en el botón Inicio. En el cuadro de búsqueda, escribe "Defender" y pulsa Intro. c) Haz clic en Examinar ahora para ver si tu equipo está protegido contra el software malintencionado. d) Una vez completado el examen, haz una captura de pantalla de los resultados y guárdala en el documento de texto. 3 Cuando hayas completado el proceso Windows Defender, actualizas el archivo como Pl_apellido_nombre realizando un informe de las incidencias en este punto. Guárdalo en tú pincho USB. Proteger archivos con contraseña 4) Prácticamente todos los programas que puedes utilizar en tu ordenador ofrecen entre sus herramientas de seguridad la opción de proteger los archivos con una contraseña. Crearemos un documento con el procesador de texto y añadiremos contenido escrito e imágenes. Una vez finalizado, lo protegeremos con una contraseña y lo subiremos a un blog. Comprobaremos cómo, cuándo tratemos de acceder a él, no podremos abrirlo si no sabemos la contraseña. Seguiremos los siguientes pasos: a) Utiliza un buscador de Internet para obtener el texto de La canción del pirata, de José de Espronceda. b) Abre tu procesador de texto y crea un documento nuevo. Pega en el documento el texto buscado: "Con diez cañones por banda ..::

- 4. Página 4 de 11 Práctica 1: SEGURIDAD INFORMATICA T.I.C. 2º BACH. 16-17 c) A continuación, busca una imagen acorde con el texto y pégala en el documento. Guarda el archivo como CancionPirata_apellidonombre. d) Una vez guardado, lo protegeremos con una contraseña de apertura. Sigue los pasos según el procesador que uses: Microsoft Word (versión 2.010) i) Ve a la ficha Archivo y selecciona Información. Despliega Proteger documento y elige Cifrar con contraseña. ii) Escribe una contraseña en el cuadro Cifrar documento apertura y, a continuación, haz clic en Aceptar. iii) Escribe de nuevo la contraseña y haz clic en Aceptar. LibreOffice Writer i) Ve a Archivo/ Guardar como. ii) Activa la opción Guardar con contraseña y pulsa Guardar. iii) Escribe la contraseña y la confirmación de contraseña y luego haz clic en Aceptar. e) Entra en tu blog y crea una entrada nueva con los siguientes datos (si no tienes blog, puedes entrar en Blogger con tu cuenta de Gmail y crear uno): Título: La canción del pirata, de José de Espronceda. Imagen: la seleccionada anteriormente. Texto: ejemplo de documentos protegidos con contraseña. Documento: adjunta el documento realizado. f) Una vez publicada, haz clic sobre el enlace al documento de la entrada anterior. Elige la opción Abrir el documento y comprueba cómo te solicita la contraseña como paso obligatorio para mostrarte el contenido. 4 Cuando hayas completado el proceso Proteger archivos con contraseña, actualizas el archivo como Pl_apellido_nombre realizando un informe de las incidencias en este punto. Guárdalo en tú pincho USB. Proteger carpetas con contraseña 5) Para proteger los archivos de un directorio puedes utilizar la gestión de usuarios y permisos que te ofrece el sistema operativo. Una posible solución para cuando varias personas utilizan el mismo usuario de un equipo es utilizar las herramientas de compresión de archivos y carpetas, ya que permiten establecer contraseñas. Para ello utilizaremos el compresor WinRAR.

- 5. Página 5 de 11 Práctica 1: SEGURIDAD INFORMATICA T.I.C. 2º BACH. 16-17 a) Entra en www.winrar.es/descargas y obtén la última versión disponible. Consulta las condiciones de licencia. Una vez descargado el programa, haz doble clic sobre el archivo para comenzar la instalación y sigue los pasos del asistente hasta finalizar. b) Crea una carpeta que se llame Punto5_apellidonombre. A continuación, abre el explorador de archivos y sitúate en un nivel superior a la carpeta creada, que es el directorio que quieres proteger. Haz clic sobre la carpeta con el botón derecho y elige la opción Añadir al archivo... En la solapa Avanzado pulsa el botón Establecer contraseña. c) Pulsa Aceptar para generar un archivo comprimido (RAR) con todo el contenido del directorio. Una vez hecho esto, podemos borrar el directorio que hemos comprimido. d) A partir de este momento, cuando hagamos doble clic sobre el archivo RAR, antes de mostrarnos el contenido nos solicitará la contraseña que hemos establecido. Podemos extraer archivos y añadir archivos nuevos (o archivos actuales que hayamos modificado) utilizando los botones Añadir y Extraer en o simplemente arrastrándolos desde la ventana de WinRAR a un directorio o desde un directorio a la ventana de WinRAR. Compruébalo cuando realices el apartado e) de este punto 5. A la hora de seleccionar una contraseña, ten en cuenta que se diferencia entre números, letras mayúsculas y letras minúsculas. Lo ideal es que contenga caracteres de los tres tipos y que sea larga (cuanto mayor sea la longitud de una contraseña, más difícil será de obtener mediante programas de detección). Una clave de una sola cifra necesitará diez intentos como máximo para ser descubierta (valores del O al 9). Con números y letras tendremos 64 combinaciones por cada carácter (con un alfabeto de 27 letras mayúsculas y minúsculas). Utilizar una clave de longitud adecuada es fundamental para disminuir la posibilidad de que la adivinen, dada la actual potencia de cálculo de los ordenadores. e) Calcula en una hoja de cálculo el número máximo de intentos necesarios para descifrar una clave de 4, 8, 10 Y 12 caracteres con: i) sólo números ii) números y minúsculas iii) números, mayúsculas y minúsculas. Guárdala como Calculo5_apellidonombre en la carpeta Punto5_apellidonombre protegida como se indica en el apartado d. 5 Cuando hayas completado el proceso Proteger carpetas con contraseña, actualizas el archivo como Pl_apellido_nombre realizando un informe de las incidencias en este punto. Guárdalo en tú pincho USB.

- 6. Página 6 de 11 Práctica 1: SEGURIDAD INFORMATICA T.I.C. 2º BACH. 16-17 Encriptación de documentos. 6) Otra opción para proteger documentos es utilizar herramientas de encriptación. Para esta práctica descargaremos e instalaremos el programa PixelCryptor. Se trata de una herramienta gratuita para uso personal que permite encriptar y desencriptar ficheros utilizando como clave de encriptación una imagen (que es una clave fácil de recordar por nosotros y a la vez difícil de identificar por potenciales intrusos). Para ello sigue los pasos que indicamos a continuación: a) Entra en un navegador y escribe en el buscador " PixelCryptor " Accede a uno de los sitios que permiten descargar esta herramienta (por ejemplo, pixelcryptor.uptodown.com) y descarga la última versión disponible. b) Haz doble clic sobre el archivo descargado y sigue los pasos del asistente para instalar la aplicación. c) Una vez finalizada la instalación, se arranca automáticamente la herramienta. La interfaz es muy sencilla, ya que dispone de dos funciones: Encode files (codificar ficheros) y Decode files (decodificar ficheros). d) Hacemos clic en la opción de codificar ficheros y se nos muestra una pantalla desde la que podemos realizar las siguientes acciones: crear directorio, añadir carpeta, añadir archivo y borrar archivo. Creamos una nueva carpeta y la llamamos Punto6_apellidonombre. e) Elegimos ahora la opción de añadir ficheros y seleccionamos en nuestro ordenador tres archivos que queramos encriptar como ejemplo. Hacemos clic en Siguiente y seleccionamos la imagen que se utilizará como clave de encriptación. Pulsamos de nuevo Siguiente y seleccionamos el nombre y la ruta en la que se generará el fichero encriptado con los documentos seleccionados. Hacemos elle una vez más en Siguiente y comenzará el proceso de encriptación. Una vez finalizado el proceso, se nos mostrará un resumen con el archivo encriptado generado y la imagen utilizada como clave de encriptación. Debemos conservar y recordar dicha imagen, ya que será necesaria para realizar el proceso de desencriptación. f) Seguimos ahora el proceso contrario. Para ello hacemos clic sobre la opción de decodificar ficheros y seleccionamos en primer lugar la imagen utilizada como clave de encriptación ya continuación el fiche- ro encriptado anteriormente. Indicamos seguidamente la ruta en la que queremos extraer los archivos. Una vez finalizado el proceso, se nos muestra un resumen de los archivos generados. g) Para acabar, accede a la carpeta Punto6_apellidonombre y comprueba que estén disponibles todos los archivos generados.

- 7. Página 7 de 11 Práctica 1: SEGURIDAD INFORMATICA T.I.C. 2º BACH. 16-17 6 Cuando hayas completado el proceso Encriptación de documentos, actualizas el archivo como Pl_apellido_nombre realizando un informe de las incidencias en este punto. Guárdalo en tú pincho USB. Seguridad en las redes sociales: WhatsApp y Snapchat 7) Abre un documento nuevo en un procesador de texto y crea una tabla como la que tienes en la imagen para recoger toda la información de esta práctica. WhatsApp Snapchat Servicios ofrecidos Edad mínima de uso Datos personales que recoge Permisos destacables Rellena cada una de las celdas de la tabla con la información de los siguientes apartados: WhatsApp a) Entra en www.whatsapp.com y lee el apartado Cómo funciona. En la tabla de tu documento, copia los servicios que ofrece WhatsApp. b) A continuación, busca el apartado de Privacidad & Términos y accede al punto 9: Ability to Accept Terms of Service. Localiza la edad mínima de uso y rellena con ese dato la celda correspondiente en la tabla de información. c) Busca ahora, en el mismo apartado de privacidad y términos, el párrafo B del punto 3, WhatsApp Access, y busca dos datos que WhatsApp recoge de tu teléfono. Incluye esta información en la celda correspondiente de tu tabla. d) En el punto 4 del apartado de privacidad y términos, WhatsApp indica para qué usuarios puedes hacerlo invisible. Rellena la celda de permisos destacables con esta información. Snapchat e) Entra en es.wikipedia.org/wiki/Snapchat y lee en esa página cómo funciona Snapchat. Copia los servicios que ofrece la aplicación y rellena la celda correspondiente en tu tabla. f) Accede ahora a la página de Snapchat (www.snapchat.com) y en el apartado Legal selecciona Terms of Service. En el punto 1 se indica la edad mínima de uso de la aplicación. Copia y pega ese dato en la celda correspondiente de tu tabla.

- 8. Página 8 de 11 Práctica 1: SEGURIDAD INFORMATICA T.I.C. 2º BACH. 16-17 g) En ese mismo apartado, en el punto 2, Your Content, lee los permisos que otorgas a Snapchat sobre cualquiera de los contenidos que tú intercambias con esta aplicación. Intenta entender claramente cada uno de los permisos. Rellena la celda de permisos destacables con esta información. h) Accede al apartado de política de privacidad (Privacy Policy) y lee el apartado Information We Get Automatically When You Use Our Services. Selecciona cinco datos tuyos que recopila la aplicación e inclúyelos en la celda correspondiente de tu tabla de información. 7 A. continuación de la tabla Seguridad en las redes sociales, redacta un pequeño análisis para indicar aquellos aspectos que te hayan resultado más relevantes respecto a los servicios recibidos y los datos entregados por el usuario. Guarda el documento, actualizando el archivo como Pl_apellido_nombre. Guárdalo en tú pincho USB. Comprobaciones de seguridad en Internet 8) En Internet podemos encontrar páginas que utilizan una conexión segura: emplean el protocolo criptográfico seguro llamado HTTPS (hypertext transfer protocol secure), que utiliza un cifrado basado en certificados de seguridad SSL(secure sockets layer), creando un canal cifrado que no puede ser interpretado en el caso de que alguien intercepte la conexión. Para identificar una página con conexión segura fíjate en los siguientes elementos: a) En función de la versión del navegador y del tipo de certificado de seguridad, puede aparecer también la barra de direcciones en otro color para indicar conexión segura. b) En la barra de herramientas o en la barra de estado aparece un icono con un candado cerrado. c) Haciendo die en el icono del candado se abre la ventana Identificación del sitio web. Si pulsamos el botón Ver certificado, accederemos a la identificación del mismo. Aquí podemos consultar información como la entidad emisora del certificado o las fechas de emisión y expiración. 8 Realiza este proceso Comprobaciones de seguridad en Internet, en tres sitios web y recoge los resultados en un documento.. Guarda el documento, actualizando el archivo como Pl_apellido_nombre. Guárdalo en tú pincho USB.

- 9. Página 9 de 11 Práctica 1: SEGURIDAD INFORMATICA T.I.C. 2º BACH. 16-17 Las cookies Las cookies no son dañinas en sí mismas, pero supusieron un problema de seguridad en los primeros navegadores. d) Consulta las cookies a través de tu navegador: abre el navegador Mozilla Firefox y ve a Herramientas/ Opciones. En la solapa Privacidad, pulsa Eliminar cookies de forma individual. Se abrirá una ventana emergente donde verás las cookies que tiene guardadas en tu equipo. Comprueba si tienes activadas las cookies y, en caso afirmativo, fíjate en cuánto tiempo se mantienen disponibles. Haz clic en el botón Mostrar cookies y despliega el árbol de Sitios. Haz clic en alguna cookie para acceder a su contenido y a sus propiedades (nombre, contenido, dominio, fecha de expiración, etc.). Escribe el resultado en el documento que has creado o bien realiza una captura de pantalla. e) Navega por cinco páginas web y comprueba cómo crece la cantidad de cookies almacenadas. Haz una captura de pantalla y adjúntala al documento. Para acabar, pulsa Eliminar todas las cookies. 9 Guarda el documento con las incidencias del proceso Las cookies, actualizando el archivo como Pl_apellido_nombre. Guárdalo en tú pincho USB. Identificar falsos enlaces en un e-mail Los mensajes de spam y phishing nos invitan a hacer clic en enlaces para que accedamos a una determinada página web. Una forma de identificar la dirección a la accedemos es comprobar la URL establecida en el enlace. Un enlace tiene dos parámetros: Href: Es la dirección real del enlace, a la cual se accederá al hacer clic. No es visible a simple vista. En el código fuente se marca con las etiquetas <a href> y </a>. Texto del enlace. Es la parte del enlace que se muestra en el e-mail. Corresponde al texto puesto entre las etiquetas. f) Accede a tu cuenta de correo. Busca cinco correos que contengan algún enlace. Para ver el href puedes poner el puntero sobre el enlace (sin pulsar): la dirección de acceso se mostrará en una etiqueta flotante de ayuda. Otra forma es pulsar sobre el enlace con el botón derecho, seleccionar la opción Ver código fuente (o Inspeccionar elemento, según el navegador que uses) y comprobar el valor del parámetro href de la etiqueta. g) Captura las cinco pantallas y adjúntala al documento. 10 Guarda el documento con las incidencias del proceso Identificar falsos enlaces en un e-mail, actualizando el archivo como Pl_apellido_nombre. Guárdalo en tú pincho USB.

- 10. Página 10 de 11 Práctica 1: SEGURIDAD INFORMATICA T.I.C. 2º BACH. 16-17 Tu huella en Internet 9) Todo lo que hacemos en Internet deja rastro, una huella digital que habla de ti. Esa información es tu identidad digital; es tu deber cuidarla y las leyes te protegen para ese fin. Conocer tu IP en Internet Hemos visto que cada vez que nos conectamos a Internet nos identificamos a través de una dirección única asignada a nuestro ordenador, llamada dirección IP. Vamos a ver qué fácil es conocer la IP que tenemos asignada. a) Abre un navegador y entra en www.google.es. Escribe la búsqueda "conocer nuestra IP pública': b) Entra en cualquier enlace, busca la dirección IP con la que estás navegando y apuntalas. c) Repite la operación entrando en otro enlace y comprueba que detecta la misma IP. Conocer el navegador para protegerte d) Abre cualquier navegador. Pulsa la combinación de teclas Shift + Ctrl+ Supr. Se abrirá una ventana en la que podrás borrar tus datos de navegación. e) Pulsando el botón eliminar podrás borrar todo lo que hayas seleccionado. Sin embargo, habrá términos que no entiendas. f) Haz clic en “Acerca de la eliminación del historial de exploración” si tienes Internet Explorer o en la opción correspondiente de otros navegadores. Se abrirá una web en la que explican qué son las cookies, los formularios, etc. g) En un documento de texto, haz una tabla como la siguiente y complétala con el significado de los términos que encuentres. Historial de exploración Explicación Cookies Información que los sitios almacenan en el ordenador para recordar tus preferencias, como qué páginas has visitado, qué te gusta, qué sueles hacer o tu ubicación. Datos de formularios Historial Historial de descargas h) A continuación busca información en Internet y contesta a la siguiente pregunta en el documento: ¿qué es la navegación privada? i) No olvides que los móviles también tienen un navegador: cuando navegues con el móvil, revisa los ajustes de privacidad.

- 11. Página 11 de 11 Práctica 1: SEGURIDAD INFORMATICA T.I.C. 2º BACH. 16-17 11 Cuando hayas terminado la tabla Tu huella en Internet, actualizas el archivo como Pl_apellido_nombre realizando un informe de las incidencias en este punto, copiando la tabla y contestando : ¿qué es la navegación privada? Guárdalo en tú pincho USB.. GUARDAR como EL ARCHIVO (formato PDF) FORMATO del nombre del archivo: nnAAABBBNNN.pdf Donde: 1) nn: número de la practica 2) AAA: las tres primeras letras de tú primer apellido. 3) BBB: las tres primeras letras de tú segundo apellido. 4) NNN: las tres primeras letras de tú nombre. manolo.bachillerato@gmail.com (ASUNTO: PRACTICA_nn)