Proyecto 5

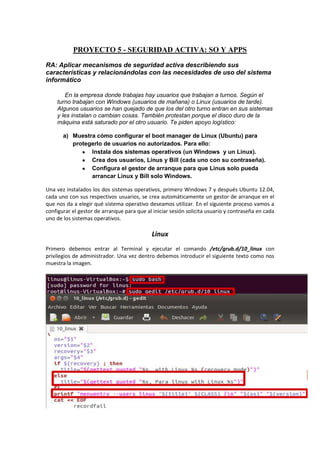

- 1. PROYECTO 5 - SEGURIDAD ACTIVA: SO Y APPS RA: Aplicar mecanismos de seguridad activa describiendo sus características y relacionándolas con las necesidades de uso del sistema informático En la empresa donde trabajas hay usuarios que trabajan a turnos. Según el turno trabajan con Windows (usuarios de mañana) o Linux (usuarios de tarde). Algunos usuarios se han quejado de que los del otro turno entran en sus sistemas y les instalan o cambian cosas. También protestan porque el disco duro de la máquina está saturado por el otro usuario. Te piden apoyo logístico: a) Muestra cómo configurar el boot manager de Linux (Ubuntu) para protegerlo de usuarios no autorizados. Para ello: Instala dos sistemas operativos (un Windows y un Linux). Crea dos usuarios, Linus y Bill (cada uno con su contraseña). Configura el gestor de arranque para que Linus solo pueda arrancar Linux y Bill solo Windows. Una vez instalados los dos sistemas operativos, primero Windows 7 y después Ubuntu 12.04, cada uno con sus respectivos usuarios, se crea automáticamente un gestor de arranque en el que nos da a elegir qué sistema operativo deseamos utilizar. En el siguiente proceso vamos a configurar el gestor de arranque para que al iniciar sesión solicita usuario y contraseña en cada uno de los sistemas operativos. Linux Primero debemos entrar al Terminal y ejecutar el comando /etc/grub.d/10_linux con privilegios de administrador. Una vez dentro debemos introducir el siguiente texto como nos muestra la imagen.

- 2. Una vez modificado este fichero, guardamos los cambios y ejecutamos la orden sudo updategrubpara reflejar los cambios en el fichero /bootgrub/grub.cfg. Hecho esto debemos modifcar el fichero sudo gedit /etc/grub.d/40_custom y debemos introducir el comando passwordseguido del nombre de usuario y su contraseña, como nos muestra la imagen. Hecho esto realizamos de nuevo la misma operación anterior de ejecutar la orden sudo update-grubpara reflejar los cambios en el fichero /bootgrub/grub.cfg. Al iniciar el sistema operativo Linux nos pide que introduzcamos usuario y contraseña, tal y como nos muestra la imagen. b) Busca en Internet cómo asignarle una clave cifrada al Grub2.

- 3. Debemos entrar en el Terminal de Linux y ejecutar la orden sudo grub. Previamente instalado. Introducimos la contraseña que deseemos encriptar. Hecho esto realizamos de nuevo la misma operación anterior de ejecutar la orden sudo update-grub. Ahora debemos editar el fichero menú.lstpara guardar originado antes. la clave encriptada que hemos

- 4. Como hemos dicho anteriormente después de cada modificación debemos ejecutar el comando que nos indica la imagen. Al encender el equipo te pedirá que introduzcas la contraseña, para acceder a los sistemas operativos que desees iniciar.

- 5. c) Explica cómo establecer en Windows 7 un sistema de cuotas para limitar el espacio ocupado en disco: Crea un usuario. El usuario que hemos creado se llama bill2. Limita el espacio de disco que puede usar a 100 MB. Nos situamos en Equipo, sobre el disco que hemos añadido Cuotas de Disco pulsamos botón derecho Propiedades como nos muestra la imagen. Pulsamos en Cuota, seguido de Mostrar configuración de cuota.

- 6. El siguiente paso es crear una Nueva entrada de Cuota. En esta ventana debemos añadir al usuario que hemos creado anteriormente, Bill2. Al aceptar el usuario en la siguiente ventana debemos definir el límite de espacio y el nivel de advertencia. Como se muestra en la imagen, pulsamos en Aceptar.

- 7. En esta ventana nos informa de los parámetros de configuración definidos anteriormente. Al salir de la ventana anterior debemos habilitar las 4 opciones disponibles, que nos muestra la imagen e informa de las funciones que realiza. Pulsamos en aceptar.

- 8. Comprueba que queda registrado cuando el usuario excede su límite de cuota. Entramos en el usuario creado y copiamos un fichero cualquiera hasta que nos salga este tipo de mensaje. Que nos informa que su disco está limitado a 100 MB. Hecho el paso anterior debemos iniciar sesión con el Administrador y vemos como nos aparece la advertencia del usuario Billi2.

- 9. Como tenemos activado el visor de eventos, lo podemos vemos ven en Visor de Eventos como nos muestra la imagen. Tu jefe te comenta que quiere seguir trabajando en casa con datos críticos de la empresa. Suele llevarse el portátil, pero empieza a sospechar astutamente que puede ser poco seguro: a) Explícale riesgos. Lo recomendable sería el no extraer ningún tipo de datos en dispositivos extraíbles y/o portátiles, ya que se pueden producir pérdidas o robos en los dos casos anteriores tendría un problema bastante serio en los que la recuperación de los datos sería casi imposible, además de correr el riesgo de que estos puedan ser utilizados de forma malintencionada. b) Enumera diversas soluciones para que su portátil sea seguro frente a robo/pérdida. Para empezar deberíamos utilizar los candados Kensington para que no puedan sustraer el equipo fácilmente. Deberíamos utilizar equipos con detector de huellas digitales para que no puedan acceder al equipo ni a sus archivos que es lo más importante. Otra solución sería encriptar el disco duro del equipo, aunque lo roben o lo pierda tiene la seguridad de que no podrán acceder a sus archivos, lo único que podrían hacer es formatearlo. c) Le planteas la alternativa de tener una copia de seguridad en un pendrive y en su ordenador de casa. Le sugieres que tenga una carpeta cifrada donde albergar todos los datos críticos. Muéstrale cómo, a través de la herramienta Truecrypt para Windows, se puede crear una carpeta cifrada en el pendrive (¡cuidado, no es el caso práctico del libro!).

- 10. Para empezar debemos instalar el programa Truecrypt, una vez hecho este paso debemos hacer lo siguiente. Al terminar la instalación te aparecerá la siguiente ventana. Donde debemos pulsar en CreateVolume. En la siguiente ventana debemos elegir la primera opción, ya que queremos cifrar una carpeta dentro de un pendrive.

- 11. En esta venta que nos aparece debemos elegir la primera opción, ya que queremos crea un volumen normal encriptado. Pulsamos en Next. En esta ventana debemos elegir donde queremos crear el volumen encriptado, pulsamos en Select File, en este caso elegimos nuestro pendrive y le llamamos Carpeta Cifrada y pulsamos en Next.

- 12. En la siguiente ventana nos da a elegir varios algoritmos de encriptación, pero nosotros elegimos el que viene por defecto, ya que es el más utilizado y el más seguro. Pulsamos Next. En esta ventana no indica que espacio queremos dar al volumen, en este caso no vamos hacerlo de todo el pendrive porque sería muy lento el proceso, así que hemos elegido un tamaño de 200 Mb. Pulsamos en Next.

- 13. Ahora debemos introducir la contraseña para poder abrir nuestro volumen, sino de nada serviría cifrarlo. Pulsamos en Next. Al hacer esto nos aparecerá un mensaje que nos indica que la contraseña es muy corta en cuanto a número de caracteres, pulsamos en Sí. En esta ventana debemos pulsar en formatear.

- 14. Como se puede ver el proceso de encriptación del volumen ha finalizado correctamente. Pulsamos en Aceptar. También podemos ver como en nuestro pendrive aparece un archivo sin ninguna extensión, como se ve en la imagen. Ahora vamos a montar la unidad, para que en ese archivo puedas almacenar todos tus datos. Debemos seleccionar el volumen que creamos anteriormente. Elegir la letra de la unidad y pulsamos en Mount.

- 15. En la siguiente ventana te pide la contraseña que habías creado anteriormente. Pulsamos en OK. Como se ve el volumen ya está montado y liso para ser utilizada. Y poder introducir todos los archivos que deseemos y as i ya tenemos nuestro archivos cifrados.

- 16. RA: Asegurar la privacidad de la información transmitida en redes informáticas describiendo vulnerabilidades e instalando software especifico Estás dando soporte como técnico de seguridad informática a una empresa que se dedica al desarrollo de animaciones 3D y efectos visuales para películas, videojuegos y televisión. Por causa de la crisis están recortando presupuesto para el próximo año. No obstante, tienen que renovar las aplicaciones de Autodesk® que utilizan (Autodesk® Maya® EntertainmentCreation Suite Ultimatey Autodesk® 3ds Max) y los equipos para ejecutarlas, puesto que los clientes exigen cada vez mejor calidad. La compra de licencias resulta muy cara, teniendo en cuenta además que estos programas se usan solo varias semanas al año: a) Pensando en la nube, plantea una solución que ayude a minimizar costes (tanto en el hardware como en el software), y que sea segura. La mejor opción sería comprar una sola vez los 2 programas, instalarlos en un solo servidor del cual tenga como clientes a los 20 equipos de la empresa y puedan utilizar los programas con solo tener una conexión a internet y con equipos no tan potentes. b) Haz una simulación estimando cuánto se podría ahorrar con tu solución en un año, frente a los costes que supondría renovar los 20 equipos de trabajo y las licencias correspondientes. Si tenemos en cuenta que los dos software juntos tienen un precio de 14547,50 € en total multiplicado por 20 licencias saldría un total de 290.950 € c) Resume ventajas e inconvenientes de tu solución. Analiza especialmente temas de seguridad. Ventajas: Se puede acceder a las aplicaciones desde cualquier dispositivo múltiples usuarios. No tienes que instalarlo en tu equipo físico. Los programas se actualizan automáticamente, sin tener muchos problemas informáticos. Sobre seguridad se supone que al alquilar servidores de empresas importantes debería ser muy estricta pero nunca se sabe lo que puede pasar. Desventajas: Sin conexión a internet no puede utilizar las aplicaciones. Tanto los ficheros como las aplicaciones no están bajo nuestro control por lo que no sabemos quién accede a ellos, hay que confiar en las políticas de la empresa. A lo hacker les atrae más acceder a la nube que a un solo equipo, sufrimos más riesgos.

- 17. Dado que el tráfico de Internet de todos los equipos es muy elevado, la dirección de la empresa se ha dado cuenta de que no es suficiente proteger con antivirus los 3 equipos de los directivos. Te piden consejo sobre qué antivirus sería bueno adquirir para que el tráfico de Internet sea seguro (debe incluir protección anti-phising, escaneo de e-mails y escaneo de URLs): a) Presenta una comparativa de los principales antivirus del mercado que reúnen los requisitos solicitados.

- 19. b) Analiza cómo se podrían reducir costes a la hora de adquirir las licencias de antivirus para todos los equipos. Estima el coste de la solución más barata. He hecho la comparativa de los dos antivirus Nod 32 y Small Business Security Suite. Y la verdad resulta más económica la opción de Nod 32ya que se requiere 3 licencias por 119.99$ durante 2 años mientras que en la segunda opción por las mismas características deberíamos pagar 320.40€. Hay que decir que el primer antivirus es más conocido y fiable. c) Descarga e instala una versión de prueba del antivirus que recomiendas. Demuestra que cumple los requisitos solicitados.

- 20. El gran jefe de la empresa ha leído algo de que puede haber vulnerabilidades en aplicaciones que tienen instaladas. Le confirmas que es verdad y que de hecho la versión 10 de Adobe® Reader tiene una vulnerabilidad conocida. Inmediatamente te asigna la tarea de localizar los equipos que están en peligro: a) Descarga e instala la herramienta SpiceWorks (ver caso práctico 13). b) Localiza con dicha herramienta los equipos de tu red que tienen la versión 10 o anterior Instalada la aplicación, en la primera ventana debemos pulsar en DiscoverMyDevices, como nos muestra la imagen.

- 21. Realizado el paso anterior debemos elegir el rango de direcciones IP que deseemos escanear, después pulsamos en EnterCredentials. En esta ventana nos muestra como el programa está escaneando todos los equipos de nuestra red LAN. Terminado el escaneo, en esta ocasión la aplicación no por problemas no puedo extraer información del resto de equipos que había en nuestra red.

- 22. Ahora debemos pulsar en Invetory – Devices, en los que nos aparecen todos los equipos de nuestra red pero no nos deja ver sus características. Realizado lo anterior nos aparece esta ventana donde podemos ver nuestro propio equipo y sus características. c) Busca cuál es la versión a la que deberían actualizarse. Comprueba si la herramienta permite actualizar los equipos de la red de forma remota. Como se puede ver en nuestro equipo la herramienta Spiceworks, está instalada en su versión más reciente, por lo que no debemos actualizar, como muestra la imagen.