Encriptacion

- 1. ENCRIPTACION

- 2. Definicion La Encriptación, es un tema de la programación bien interesante, de hecho se trata de una alta ciencia de la informática, que pasa por arte, inclusive hoy se trata de una tecnología. Encriptación es una palabra rara en español, quizá fea, no obstante se emplea en documentación técnica.

- 3. Objetivo de la Encriptacion En esencia la criptografía o Encriptacion que viene a ser una derivada de la criptografia trata de enmascarar las representaciones caligráficas de una lengua, de forma discreta. Si bien, el área de estudio científico que se encarga de ello es la Criptologia

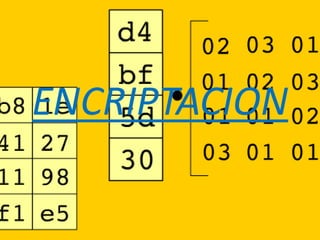

- 4. Modelo de Encriptación Modelo EncryptionString EncryptionString, es un clásico sistema el cual toma el mensaje y una clave del usuario, y a través de una combinación de estos dos parámetros se produce una cadena codificada. Mantengo la explicación original del método: Texto a codificar: ENCRYPTION Caracteres del Texto: E N C R Y P T I O N Códigos ASCII: 69 78 67 82 89 80 84 73 79 78 Contraseña KEY: K E Y K E Y K E Y K Caracteres de KEY: 75 69 89 75 69 89 75 69 89 75 Suma de Códigos ASCII: 144 147 156 157 158 169 159 142 168 153 En caracteres: “ œ ? © Ÿ ? ¨ ™ Texto codificado: “œ?©Ÿ?¨™ El modo para usar la función EncryptionString es el siguiente: '//Codifica TextoCodificado = EncryptString(TextoOriginal, Contraseña, ENCRYPT) '//Decodifica TextoOriginal = EncryptString(TextoCodificado, Contraseña, DECRYPT)

- 5. Modelo de Encriptación Modelo ChrTran ChrTran es violentamente complicado de violar, de hecho imposible. Virtualmente las probabilidades de descifrar un mensaje son del orden de 255! (255 factorial), un numero sin fin en la práctica (por ejemplo las calculadoras comunes soportan solo hasta 69!). Tengo que confesar que tuve que reescribir ChrTran porque presentaba errores de programación y mucho código para optimizar, el resultado es sorprendente. Ni que decir que no tenía en cuenta que en español usamos tildes y eñes. Como su abreviación lo dice ChrTran transpone caracteres, usa dos claves de 255 caracteres (la carta ASCII) y produce un texto codificado de origen aleatorio. Toma cada carácter del texto, encuentra su posición en la primera clave, e intercambia este carácter por el carácter en la misma posición de la segunda clave. Es complicado de asimilar. Lo más difícil de ChrTran es el manejo de las claves. La primera clave (la sarta de búsqueda) podría ser publica (mejor debiera decir debe ser publica). Mientras que la segunda clave es una sarta aleatoria de la carta ASCII. El modo de manejar ChrTran es el siguiente: ClaveAleatoria = RandomChart() '// Se podría usar la sarta de búsqueda, ClaveDeBúsqueda, como '// otra cadena aleatoria con ClaveDeBúsqueda = RandomChart() '// aqui se mantiene un nivel de Encriptación flexible, más no '// inseguro, al hacer ClaveDeBúsqueda como la secuencia 0 a 255 '// de la carta ASCII: For i = 0 To 255 ClaveDeBúsqueda = ClaveDeBúsqueda + Chr$(i) Next '//Codifica TextoCodificado = ChrTran(TextoOriginal, ClaveDeBúsqueda, ClaveAleatoria) '//Decodifica TextoOriginal= ChrTran(TextoCodificado, ClaveAleatoria, ClaveDeBúsqueda) En la primera línea se usa RandonChart, la cual es una función que retorna la carta ASCII en un orden aleatorio.