PerfilforenseDigital.ppt

- 2. PERFILACIÓN CRIMINAL "Si quieres comprender al autor, contempla su obra.” La perfilación criminal es una técnica de investigación criminológica, derivada del análisis que se realiza a los diferentes patrones conductuales en los agresores conocidos; para con ello definir y crear tipologías (perfilación criminal inductiva) y así auxiliar en la resolución de crímenes en los casos donde se desconoce al responsable, a partir de los indicios físicos y psicológicos encontrados en la escena del crimen (perfilación criminal deductiva). Harris David, Profiles In Injustice, febrero, 2003).

- 3. DEFINICIÓN El perfil criminológico puede definirse como una estimación acerca de las características biográficas del estilo de vida del responsable de una serie de crímenes o delitos graves. OBJETIVO Delimitar las características del presunto culpable para disminuir el rango de posibles culpables focalizando y restringiendo las posibilidades de investigación. No obstante, el perfil tiene sus limitaciones, no es una ciencia exacta, está basada en el análisis de la huella psicológica que el delincuente deja en sus crímenes y en datos estadísticos recolectado de otros casos y datos teóricos aportados por la Psicología y la Criminología.

- 4. ÁMBITOS DE APLICACIÓN DEL PERFIL CRIMINOLÓGICO Generalmente, el uso del perfil criminológico se restringe generalmente a crímenes importantes tales como homicidios y violaciones, pero puede tener otras aportaciones entre ellas: 1. Homicidios** donde el culpable es un desconocido para la víctima, el perfil puede ayudar a dar luz sobre el crimen y encaminar a la policía en sus investigaciones. 2. Para evaluar la posibilidad de relacionar varios homicidios**, realizar un perfil sobre el autor de los asesinatos puede ayudar a determinar si estamos ante un delincuente en serie o ante delincuentes inconexos. 3. El perfil ayuda a conocer ante qué tipo de personas nos enfrentamos y ésta arma puede usarse para lograr su captura. 4. Otro ámbito de aplicación es su función teórica, ya que el análisis y la evaluación de casos sirven para aumentar el conocimiento que se tiene sobre técnica y sobre el hecho criminal

- 5. Para la elaboración de un perfil criminal es necesario el análisis y evaluación de estas fuentes: • Escena de crimen • Perfil Geográfico • Modus operandi y firma del criminal

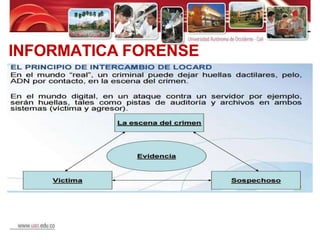

- 6. ESCENA DEL CRIMEN La escena del crimen es, como su nombre indica, el lugar que el delincuente ha elegido para atacar a su víctima. Las escenas usadas por el delincuente pueden ser en varios lugares , puede atacar un sitio, saltar a un segundo. En cualquier caso, la escena principal es donde se realizo el ataque.

- 7. PERFIL GEOGRÁFICO Este perfil describe el aspecto geográfico donde se desenvuelve el delincuente, sus escenas del crimen, sus desplazamientos, el terreno en el que actúa, zona de riesgo, base de operaciones. Este perfil nos dice mucho del mapa mental del criminal, que es la descripción que el delincuente tiene en su cabeza de las zonas geográficas en las que se desenvuelve en su vida.

- 8. MODUS OPERANDI Y FIRMA El modus operandi es el método que usa el delincuente para llevar a cabo su crimen, describe las técnicas y las decisiones que el delincuente ha tenido que tomar. De esta evaluación sacamos información sobre cómo mata nuestro delincuente y qué características psicológicas se pueden deducir de este método: planificador, inteligente, profesión que puede desarrollar, descuidado, perfeccionista, sádico… El modus operandi, al contrario que la firma, puede variar a lo largo del tiempo puesto que, como habilidades, pueden aprenderse o evolucionar o degenerarse con los crímenes posteriores. El modus operandi tiene naturaleza funcional y tiene tres metas: Proteger la identidad del delincuente. Consumar con éxito la agresión. Facilitar la huida.

- 9. VICTIMOLOGÍA La víctima tiene una importancia crucial puesto que es la protagonista y sobre ella recae el acto criminal. Si la víctima sobrevive puede aportar mucha información de primera mano acerca de su agresor y de sus circunstancias, si ésta fallece es necesario realizar una autopsia. En esta autopsia se trata de recoger varios aspectos personales y sociales de la víctima respecto a su domicilio, educación, estado civil, aficiones, situación económica, temores, hábitos, enfermedades, amistades, trabajo... De toda esta información se desprende primariamente una clasificación de la víctima en cuanto al riesgo que suponen para ser agredidas. Por otra parte, el estudio y análisis de la víctima nos da información de cómo su delincuente se relaciona con sus víctimas, lo que nos proporciona una huella importante para realizar el perfil.

- 10. Perfil Criminal La perfilacion criminal es un procesode análisis en el cual se requieren de una gran cantidad de conocimientosen diferentes áreas Ofensoresdegenerados Tipos y Clasificaciones El criminal nato Los delincuentes dementas Criminaloi des Son ofensoresque padecen patologías mentales o físicas Son ofensoressin característicasespeciales Otras propuestas Atléticos Pícnicos Leptosomi cos Mixto Músculos bien desarrollados Aquellos que encajaron en más de una de las clasificaciones anteriores Son bajos y gordos Son altos y delgados Perfilacion Criminal Es una técnica de investigación derivada del análisis que se realiza a los diferentes patrones conductuales en los agresores conocidos. Concepto Existen tres maneras de elaborar perfiles Perfiles de agresores conocidos, psicológico o método inductivo Consiste en la caracterización de los agresores conocidos o población carcelaria Objetivo Limitar las características del presunto para disminuir el rango de posibles culpables. Perfil geográfico Perfiles de agresores desconocidos, psicológico o método deductivo Se centra en características y comportamiento geográficos del criminal estableciendo zonas de actuación y posible lugar de residencia En este método se realizan inferencias con base en el análisis de las evidencias psicológica de la escena del crimen Métodos utilizados Perfilacion Inductiva Fases investigativa Todo lo que tiene que ver con las evidencias ya sean físicas o conductuales Fase de ensayo Análisis de evidencias conductuales de crímenes conocidos donde ya existe un sospechoso Incluye dos fases Perfilacion deductiva

- 11. Los que padecen una enfermedad mental, hasta que una que presenta desordenes hormonales a nivel cerebral Características delincuenciales Psicológicas Sociales Incluye factores tales como raza, familia y cultura Objetivo de estudio Delincuente Victima Crimen Victimario Es alguien que repetidamente comete actos ilícitos y no cumple con lo establecido por las leyes o normas de obligado cumplimiento Es quien realiza el daño Es quien sufre un daño Es la acción voluntaria de herir gravemente o asesinar a alguien

- 12. No hay un perfil tipo para describirlo. Se trata de una delincuencia compleja que usa la alta tecnología y que tiende cada vez más a la sofisticación y profesionalización. Muchas de las personas que cometen los delitos informáticos poseen ciertas características específicas tales como la habilidad para el manejo de los sistemas informáticos o la realización de tareas laborales que le facilitan el acceso a información de carácter sensible. En algunos casos la motivación del delito informático se relaciona con el deseo de ejercitar, y a veces hacer conocer a otras personas, los conocimientos o habilidades del delincuente en ese campo. Cualquier tipo de información que se envié por medios electrónicos puede ser alcanzada por un ciberdelincuente, el cual no busca siempre un beneficio económico con su actividad delictiva, sino que en algunos casos solo busca poner a prueba su inteligencia. ¿Cómo es el delincuente informático?

- 13. Muchos de los “delitos informáticos” encuadran dentro del concepto de “delitos de cuello blanco“, término introducido por primera vez por el criminólogo estadounidense Edwin Sutherland en 1943. Esta categoría requiere que: (1) el sujeto activo del delito sea una persona de cierto estatus socio-económico; (2) su comisión no pueda explicarse por falta de medios económicos, carencia de recreación, poca educación, poca inteligencia, ni por inestabilidad emocional. Son individuos con una gran especialización en informática, que conocen muy bien las particularidades de la programación de sistemas computarizados, de forma tal que logran un manejo muy solvente de las herramientas necesarias para violar la seguridad de un sistema automatizado. ¿Cómo es el delincuente informático? ¿Cómo es el delincuente informático?

- 14. El delincuente informático va desde jóvenes obsesionados por el medio informático e Internet, muy hábiles y conscientes de su potencial, hasta el perfil de un empleado descontento con su empresa que busca venganza sin fines lucrativos inmediatos. Ojo, porque a veces estos actos sin ánimo de lucro movidos por venganza, en cuanto de sistemas informáticos se trata, pueden ser los más cuantiosos económicamente hablando. ¿Cómo es el delincuente informático?

- 15. En la mayoría de los casos, los sujetos activos, normalmente son personas del sexo masculino con un rango de edad entre los 15 y 40 años, con habilidad para el manejo de los sistemas informáticos y generalmente por su situación laboral se encuentran en lugares estratégicos donde se maneja información de carácter sensible. En la actualidad cualquier persona con conocimientos mínimos de informática y que esté habituado al uso de lasredes sociales, sistemas de mensajería y correo electrónico, y que en su día a día utilice dispositivos móviles e informáticos para el ocio o el trabajo puede convertirse en un delincuente informático, la clara intención de dañar será lo que marque la diferencia. Desde una ex-pareja dolida que hace “las mil y una” para entrar en los perfiles y cuentas del otro, sin importar la edad que tenga… Hasta un adulto poco habituado pero que sea eficaz encontrando información técnica y aprendiendo de manuales y tutoriales que encuentre en Internet… El peligro puede nacer en cualquier persona y de cualquier perfil. ¿Cómo es el delincuente informático?

- 16. Para construir el perfil de un Cibercriminal debemos basarnos en indicadores como 1.Las observaciones del crimen dentro de la escena. 2.El testimonio de testigos y las víctimas. 3.La existencia de patrones y correlaciones entre los diferentes crímenes

- 17. Métodos para crear un perfil: Inductivo y Deductivo El método inductivo,se basa en estadísticas y análisis comparativos para crear un perfil. Se recoge información de criminales que han cometido un tipo concreto de delitos, se analizan los datos y se establecen correlaciones de crímenes que son concretos y que son aplicables a los delitos investigados, los resultados de un perfil inductivo suelen ser poco específicos y más generales. El método deductivo,se basa en la aplicación de razonamientos deductivos a las pruebas observables. Los investigadores recogen información general acerca del crimen, de la que se extraen conclusiones concretas sobre las características del criminal. Es muy importante iniciar una investigación forense realizando un perfil inicial del Ciberdelincuente; se utiliza el método deductivo, el cual sugiere hacer la toma de datos en la escena del delito y crear el perfil.

- 18. SKILLS KNOWLEDGE RESOURCES AUTHORITY MOTIVE Habilidades Conocimiento Recursos Autoridad (Acceso) Motivo Modelo S.K.R.A.M. Creado en 1998 por Donn Parker.Se ha impuesto como una herramienta muy valiosa para iniciar la investigación sobre los posibles sindicados de la ejecución de un ataque informático. CORRESPONDE A LAS SIGLAS

- 19. Modelo S.K.R.A.M. Habilidades (SKILLS): Es primer componente del modelo de SKRAM, se relaciona con la habilidad de un sospechoso con los ordenadores y la tecnología. Para determinar el nivel de competencia de un sospechoso y sus habilidades, un investigador puede comenzar por el examen de experiencia laboral de dicho sospechoso. Normalmente, son competentes en el uso de computadoras para cometer delitos informáticos. Cuentan con capacitación técnica en la creación de redes, conocimientos de hardware, paquetes de software, sistemas operativos, sistemas de seguridad, el desarrollo de software, bases de datos y administración sistemas, son áreas clave que deben ser examinados por un investigador.

- 20. Modelo S.K.R.A.M. Conocimiento (KNOWLEDGE): A primera vista el conocimiento parece semejante a las habilidades. El conocimiento es una medida más general sobre datos específicos adquiridos por un sospechoso que sean críticos para el ataque y produzca el delito informático. El conocimiento incluye la capacidad de un sospechoso de planear y de predecir las acciones de sus víctimas (infraestructura de cómputo de su blanco y conocimiento firme de los movimientos de su víctima). Los investigadores deben intentar identificar quién tiene el conocimiento específico para realizar el delito informático que se investiga.

- 21. Modelo S.K.R.A.M. Recursos (RESOURCES): Los recursos incluyen los componentes físicos, el computador y otros dispositivos implicados en el proceso del delito, así mismo los contactos que tiene el sospechoso a su disposición. Al examinar los recursos de un sospechoso, el investigador no debe pasar por alto los socios comerciales del sospechoso, la red de amigos que tenga, etc…si pueden ser identificados facilita el método de investigación.

- 22. Modelo S.K.R.A.M. Autoridad (AUTHORITY): La autoridad es una medida de acceso del sospechoso y le ayuda a ejercer control sobre la información requerida para cometer su crimen. Un sospechoso puede obtener información vital del administrador (Puede ser el administrador de la información) tal como archivos de contraseñas y por lo tanto tener un acceso fácil para cometer el crimen usando esa información. Los investigadores deben determinar el lazo de relación del sospechoso con los datos obtenidos para cometer el delito.

- 23. Motivo (MOTIVE): Todas las habilidades técnicas del mundo no necesariamente pueden ser pruebas que indiquen que un sospechoso haya realizado determinado delito informático. Independientemente de la habilidad y del conocimiento técnico, la motivación es quizás lo más importantes en los criterios totales a evaluar. Los motivos posibles podrían ser emocionales,sociales,politicos, económicos o extorsivos. Los criminales altamente motivados pudieron tener poder de convencer a otros criminales más técnicos y tal vez a peritos que les ayuden a realizar un crimen. Modelo S.K.R.A.M.

- 24. PRIMERO Un empleado de una aerolínea vendió a la competencia información privilegiada y luego intentó borrar la evidencia • Skills (Habilidades): Manejo de computadoras, manejo del sistema operativo Windows, de herramientas ofimáticas y de redes. • Knowledge (Conocimiento): Conocimiento de la red de la empresa, conocimiento de nombres de usuario y contraseñas, conocimiento de los archivos contenedores de información relevante y correos de contacto de su competencia. • Resources (Recursos): Servidor y computador personal, red corporativa, sistema operativo. • Authority (autoridad): La autoridad fue "Administrador" , lo que le permitió acceder a la información y poder duplicarla sin limitación a otras personas ajenas a la compañía. También la misma autoridad le permitió la eliminación de la evidencia. • Motive (Motivo) El motivo sin duda fue el vender información y obtener ganancias extras a su trabajo. Luego otro motivo era ocultar la evidencia. http://diegocano123.blogspot.com/

- 25. SEGUNDO PREGUNTAS • En que empresas ha trabajado? • Qué tipo de estudios tiene? • Que sistemas diferentes maneja? • Si tiene conocimientos de programación? • Tiempo que lleva trabajando dentro de la empresa? • Qué cargo tiene en la empresa? • A que carpetas tiene acceso dentro del servidor? • Es cierto que tenía acceso remoto al sistema usando una VPN que la compañía le había asignado?

- 26. TERCERO RIESGOS BASADOS EN EL MODELO SKRAM

- 27. CUARTO Escala de Valoración Valoración según SKRAM Criterio 1: Los registros de casos no especifican las habilidades que se usan en el ataque, por lo que el sospechoso fue valorado sólo con 1 punto. Criterio 2: Se confirma que el sospechoso tiene experiencia en tecnología por lo que fue valorado con 1 punto. Criterio 3: Se confirma que el sospechoso tiene educación y experiencia técnica, por lo que el sospechoso fue valorado con 2 puntos. Criterio 4: El sospechoso mostró conocimiento de la infraestructura de red de los sistemas afectados y fue valorado con 1 punto. Criterio 5,6,7: Se identificó que el sospechoso debe ser un usuario habitual de los sistemas informáticos. Esto significa que el sospechoso trabajó con los sistemas directamente, está familiarizado y tiene acceso constante. Fue valorado con 1 punto en cada uno.

- 28. CUARTO Escala de Valoración según SKRAM Criterio 9: El sospechoso tiene control administrativo sobre los sistemas usados y fue valorado con 1 punto. Criterio 10: El sospechoso tiene funciones administrativas sobre quien perpetuo el ataque y fue valorado con 1 punto. Criterio 11: Tiene el conocimiento de redes y su estructura y fue valorado con 1 punto. Criterio 12: Al sospechoso lo motivó la parte monetaria y se valora con 1 punto. Criterio 13,14,15,16: Para el ejemplo, los demás puntos son negativos. Por tanto no se le asignó valor. El sospechoso tuvo 13 puntos de 16 totales y por lo tanto se clasifica como un sospechoso de riesgo alto.

- 29. Se requiere que determine los aspectos necesarios para obtener el perfil de un delincuente informático, apoyado en los estándares y criterios de la metodología del Dr. Don Parker SKRAM (Habilidades, Conocimiento, Recursos, Autoridad y Motivo). Identifique el sistema de información de una organización, presentando lo que considere sus aspectos más vulnerables, los datos y la información que considere de mayor sensibilidad y diseñe el perfil del delincuente informático que pudiera atacar su sistema de información. Otra manera de perfilar

- 30. El sistema de información escogido es el de sistema transaccional el cual está diseñado para recolectar, almacenar, modificar y recuperar todo tipo de información que es generada por las transacciones en una organización. Se identifica por ser la primera cara de una empresa con el usuario, se caracteriza porque su funcionamiento es en línea y permite realizar las operaciones cotidianas del negocio. Vulnerabilidades: Se visita primero todo el área de informática para realizar una inspección física y la ubicación de los equipos informáticos, levantar inventario de modelos y marcas, así como la cantidad de equipos que componen toda la red informática. Verificar puntos de acceso a computadoras internas, que puedan ser vulnerables de spyware y spam., recordemos que estos últimos son utilizados por los hackers para disparar paquetes de información desde los PC´s infectados a equipos de la red interna para aumentar el procesamiento de los mismos y debilitar la infraestructura.

- 31. Se verifica: · Tipos y capacidad de servidores, switch y equipos especiales como routers, firewall, SBC,softswitch, AAA, etc. · Equipos para control perimetral. · Topología de red · Subnetting · Destrezas del personal a cargo de dichos equipos · Verificación la vida útil y edad de equipos. · Infraestructura y respaldos de energía. · Sistemas de refrigeración o aire acondicionado. · Sistema contra incendios. · Contingencias de acceso a la red · Contingencias de sistemas informáticos · Solicitud de usuarios y claves de acceso para los auditores · Generar un informe sobre el estado actual de este punto.

- 32. Análisis de Vulnerabilidad: ● El riesgo es alto porque ya se tienen ataques, por consiguiente se debe de implementar de carácter urgente una solución para frenar dichas amenazas. ● La central no cuenta con control perimetral. ●El sistema de aire no es eficiente y no tiene respaldo, por lo cual se han presentado bloqueos de los mismos. ●No hay control de incendios. ●Se observan cajas de cartón almacenando libros dentro de la central ●La UPS actual está algo vieja, no se puede realizar pruebas de autonomía por posible afectación, pero suponiendo que las baterías estén en perfectas condiciones, los cálculos indican que la autonomía con la carga actual no superaría los 10 minutos, tiempo que no es el adecuado, además se observan algunas estaciones conectadas al respaldo. ●El peinado de cables y fibras no es óptimo y puede presentarse cualquier inconveniente. ●La red no está segmentada por tal motivo cualquier estación de trabajo puede acceder a los equipos del back. ●El host VPN no está actualizado y la mayoría de clientes instalados en las estaciones tampoco. ●Las cámaras de seguridad no cubren gran parte de la central. ●No hay infraestructura para realizar planes de contingencia, por lo cual se debe de contratar una salida a internet de backup a otro operador de servicio y ojala de diferente tecnología de acceso. ●No hay respaldo a la ups. ●El firewall actual es un equipo de tercera generación de gran envergadura pero se observa que está cargado de reglas, lo cual hace que las cosas se salgan de las manos frente a un ataque, por lo cual es necesario realizar una inspección exhaustiva a este equipo, e implementar una auditoría de firewall.

- 33. Para determinar el perfil del sospechoso, tendremos en cuenta: HABILIDADES ¿Tiene usted conocimiento sobre como burlar la seguridad general de los firewall? ¿Tiene usted alguna certificación en Linux o seguridad informática? ¿Conoce usted de algún software para ocultar o extraer información de un equipo de cómputo? CONOCIMIENTO ¿Hace cuánto que trabaja para el área de informática de la empresa? ¿Desempeña labores en el área de seguridad de la compañía? ¿Estaba usted presente en las instalaciones en el momento en que ocurrió el incidente? RECURSOS ¿Desde su equipo de trabajo usted puede tener acceso remotamente a otras estaciones de trabajo? ¿Cuenta usted con acceso al área específica donde sucedió el incidente? AUTORIDAD ¿Su usuario de red tiene privilegios de administrador sobre los equipos que hacen parte de la investigación? ¿Conoce usted las contraseñas de las personas que utilizan cotidianamente estos equipos? MOTIVO ¿Siente que la remuneración económica que recibe por su trabajo es muy poca para sus expectativas? ¿Tiene algún problema económico o calamidad domestica actualmente en su hogar?

- 34. El modelo de SKRAM es una suma de supuesta habilidad de un sospechoso, conocimientos, recursos, la autoridad y la motivación. • Skills – Habilidades: El primer componente del modelo SKRAM, las habilidades se refiere a aptitud de un sospechoso con las computadoras y la tecnología. • Knowledge – Conocimiento: El conocimiento a primera vista se parece mucho a las habilidades. A diferencia de las habilidades, el conocimiento es una medida más general de las habilidades específicas adquiridas por un sospechoso y que le son fundamentales para perpetrar el ataque informático en cuestión. • Resources – Recursos: Un sospechoso calificado y conocedor es incapaz de cometer un delito si no posee los recursos necesarios. • Authority – Autoridad: La autoridad es una medida de acceso del sospechoso y le ayuda a ejercer control sobre la información necesaria para cometer un delito. • Motive – Motivo: Todos los conocimientos técnicos en el mundo podrían no ser suficientes para determinar que un sospechoso ha cometido un delito informático. A continuación se presenta una escala del RIESGO tomando como base una serie de preguntas del anterior punto que ayudan a identificar la culpabilidad del sospechoso.

- 35. A continuación se presenta una escala del RIESGO tomando como base una serie de preguntas del anterior punto que ayudan a identificar la culpabilidad del sospechoso. A continuación se determinara el nivel de riesgo que representa el sospechoso en la investigación realizada, esta escala se determinó con las respuestas dadas por las personas encuestadas y la puntuación asignada y su combinación.