Criptografía

•

0 recomendaciones•146 vistas

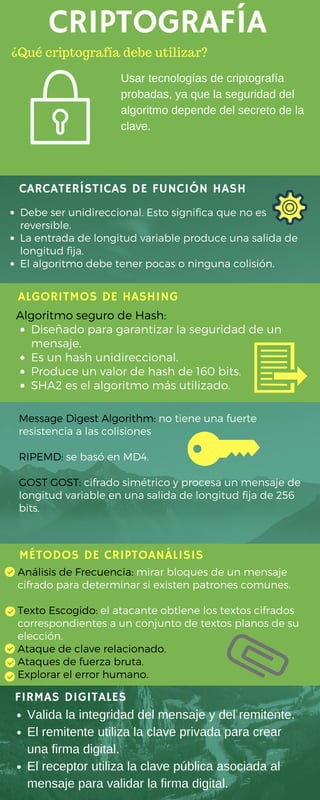

El documento habla sobre criptografía, algoritmos de hash, firmas digitales y métodos de criptoanálisis. Describe características clave de algoritmos de hash como ser unidireccionales y producir salidas de longitud fija a partir de entradas de longitud variable. También cubre algoritmos de hash seguros como SHA2 y firmas digitales que validan la integridad y remitente de un mensaje usando claves públicas y privadas.

Denunciar

Compartir

Denunciar

Compartir

Descargar para leer sin conexión

Recomendados

DNX Disandat. Xtended Xperiences. Casos prácticos para Metaverso, Realidad Aumentada, Realidad Virtual, Realidad extendida y Computación espacial en 20232023 07 Casos prácticos para Realidad aumentada, metaverso y realidad extendida

2023 07 Casos prácticos para Realidad aumentada, metaverso y realidad extendidaLuis Francisco Reyes Aceves

Más contenido relacionado

Similar a Criptografía

Similar a Criptografía (14)

Último

DNX Disandat. Xtended Xperiences. Casos prácticos para Metaverso, Realidad Aumentada, Realidad Virtual, Realidad extendida y Computación espacial en 20232023 07 Casos prácticos para Realidad aumentada, metaverso y realidad extendida

2023 07 Casos prácticos para Realidad aumentada, metaverso y realidad extendidaLuis Francisco Reyes Aceves

Último (17)

presentacion_desamblado_de_una_computadora_base_a_las_normas_de_seguridad.pdf

presentacion_desamblado_de_una_computadora_base_a_las_normas_de_seguridad.pdf

investigación de los Avances tecnológicos del siglo XXI

investigación de los Avances tecnológicos del siglo XXI

Guia Basica para bachillerato de Circuitos Basicos

Guia Basica para bachillerato de Circuitos Basicos

presentación del desensamble y ensamble del equipo de computo en base a las n...

presentación del desensamble y ensamble del equipo de computo en base a las n...

Tarea_sesion_15_Reportes Maestro - Detalle con el uso de AJAX.pptx

Tarea_sesion_15_Reportes Maestro - Detalle con el uso de AJAX.pptx

2023 07 Casos prácticos para Realidad aumentada, metaverso y realidad extendida

2023 07 Casos prácticos para Realidad aumentada, metaverso y realidad extendida

herramientas web para estudiantes interesados en el tema

herramientas web para estudiantes interesados en el tema

Criptografía

- 1. CRIPTOGRAFÍA CARCATERÍSTICAS DE FUNCIÓN HASH ALGORITMOS DE HASHING MÉTODOS DE CRIPTOANÁLISIS FIRMAS DIGITALES Debe ser unidireccional. Esto significa que no es reversible. La entrada de longitud variable produce una salida de longitud fija. El algoritmo debe tener pocas o ninguna colisión. Algoritmo seguro de Hash: Diseñado para garantizar la seguridad de un mensaje. Es un hash unidireccional. Produce un valor de hash de 160 bits. SHA2 es el algoritmo más utilizado. Message Digest Algorithm: no tiene una fuerte resistencia a las colisiones RIPEMD: se basó en MD4. GOST GOST: cifrado simétrico y procesa un mensaje de longitud variable en una salida de longitud fija de 256 bits. Análisis de Frecuencia: mirar bloques de un mensaje cifrado para determinar si existen patrones comunes. Texto Escogido: el atacante obtiene los textos cifrados correspondientes a un conjunto de textos planos de su elección. Ataque de clave relacionado. Ataques de fuerza bruta. Explorar el error humano. ¿Qué criptografía debe utilizar? Usar tecnologías de criptografía probadas, ya que la seguridad del algoritmo depende del secreto de la clave. Valida la integridad del mensaje y del remitente. El remitente utiliza la clave privada para crear una firma digital. El receptor utiliza la clave pública asociada al mensaje para validar la firma digital.