Seguridad Informática: Niveles y Tipos de Amenazas

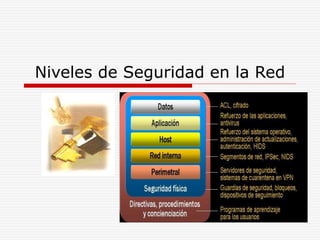

- 1. Niveles de Seguridad en la Red

- 2. Seguridad Informática SEGURIDAD INTERNA TIPOS DE ATAQUES

- 3. Seguridad Informática TIPOS DE ATAQUES Sniffing Barrido de puertos Spoofing Bugs de Software Adivinación de password Ingenieria Social Negacion de Servicios

- 12. Seguridad Informática SEGURIDAD INTERNA AUTENTICACION SEGMENTACION, VLAN ACTUALIZACIONES DE APLICACIONES Y SISTEMAS OPERATIVOS ANTIVIRUS CRITOGRAFIA POLÍTICAS, NORMAS Y PROCEDIMIENTOS

- 13. Seguridad Informática SEGURIDAD INTERNA AUTENTICACION Identificar :corresponde a la determinación de la identificación real del individuo que opera el sistema Autenticación valida que el individuo o sistema /o aplicación sea valido Autorización/control de acceso mecanismo que en función de la identificación y autenticación permite acceder a los datos

- 14. Seguridad Informática Gestión de usuarios Gestión de passwords y privilegios Autenticación de conexiones externas Autenticación de dispositivos

- 15. Seguridad Informática Usar un identificador único para cada usuario Mantener un registro de los usuarios que pueden usar el servicio Eliminar las autorizaciones a los usuarios que dejan la Organización Revisar periódicamente las cuentas de usuario redundantes Se pueden incluir cláusulas en el contrato laboral que especifiquen las sanciones si se realizan accesos no autorizados GESTION DE USUARIOS

- 16. Seguridad Informática Gestión de passwords y privilegios

- 17. Seguridad Informática El acceso a los sistemas debe hacerse mediante un proceso de logon Debe mostrar el mínimo posible de información sobre el sistema para no facilitar ayuda a usuarios no autorizados... No mostrar identificación del sistema hasta que termine el logon Advertir que es un sistema solo para usuarios autorizados No ofrecer mensajes que puedan guiar a usuarios no autorizados Autenticación de conexiones externas

- 18. Seguridad Informática Validar la conexión sólo tras rellenar todos los datos de entrada Si hay errores, no indicará qué parte de los datos es incorrecta Limitar el número de intentos fallidos de conexión Limitar los tiempos máximo y mínimo permitidos para hacer el logon Mostrar la siguiente información tras completar el logon: Fecha y hora del ultimo logon Información de los intentos fallidos desde el último logon Autenticación de conexiones externas

- 19. Seguridad Informática Se deben dividir las redes por grupos de usuarios Un método para controlar la seguridad de grandes redes es dividirlas en dominios separados cada uno protegido por un perímetro definido de seguridad Entre las redes a interconectar pueden implantarse firewalls que controlen los accesos y los flujos de información entre los dominios Los criterios para segregar las redes en dominios se basarán en la política de control de accesos SEGMENTACION, VLAN

- 20. Seguridad Informática ACTUALIZACIONES DE APLICACIONES Y SISTEMAS OPERATIVOS Periódicamente es necesario efectuar cambios en el sistema operativo, por ejemplo, para instalar una nueva versión o un parche de software. Se deben revisar y probar las aplicaciones cuando se efectúen cambios, para asegurar que no afectan a las operaciones o a la seguridad

- 21. 16/01/2016 21 es un proceso, La seguridad no un producto