Delitos informaticos

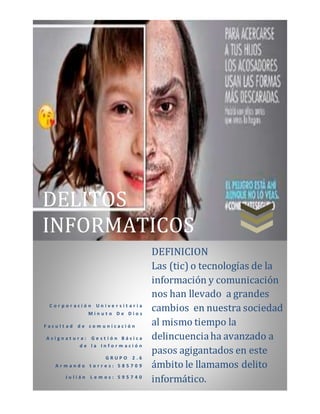

- 1. DELITOS INFORMATICOS C o r p o r a c i ó n U n i v e r s i t a r i a M i n u t o D e D i o s F a c u l t a d d e c o m u n i c a c i ó n A s i g n a t u r a : G e s t i ó n B á s i c a d e l a I n f o r m a c i ó n G R U P O 2 . 6 A r m a n d o t o r r e s : 5 8 5 7 0 9 J u l i á n L e m o s : 5 9 5 7 4 0 DEFINICION Las (tic) o tecnologías de la información y comunicación nos han llevado a grandes cambios en nuestra sociedad al mismo tiempo la delincuenciaha avanzado a pasos agigantados en este ámbito le llamamos delito informático.

- 2. (Consiste en él envió de contenido erótico o pornográfico a través de Internet o teléfonos móviles, que realiza generalmente la misma persona que posa en la fotografía o video con actitud erótica) (El concepto hace referencia a la práctica que realiza un adulto al hacerse pasar por niño o adolescente enloschats,redes sociales o foros con tal de ganarse la confianza de los menores y acceder a información personal. Su objetivo es lograr un acercamiento sexual.) (es una modalidad de estafa con el objetivo de intentar obtener de un usuario sus datos, claves, cuentas bancarias, números de tarjeta de crédito, identidades, etc. Resumiendo "todos los datos posibles" para luego ser usados de forma fraudulenta. ) (En esta práctica criminal los delincuentes llaman a números telefónicos aleatorios, si eres seleccionado escuchas una grabación, informándote que debes llamar a un número telefónico específico para supuestamente comunicarte con tu entidad financiera.)

- 3. (es una modalidad de ataque utilizada por los atacantes, que consiste en suplantar al Sistema de Resolución de Nombres de Dominio (DNS, Domain Name System) con el propósito de conducirte a una página Web falsa. El atacante logra hacer esto al alterar el proceso de traducción entre la URL de una página y su dirección IP.) (es el uso de información electrónica y medios de comunicacióntalescomocorreoelectrónico, redes sociales, blogs, mensajería instantánea, mensajes de texto, teléfonos móviles, y websites difamatorios para acosar a un individuo o grupo, mediante ataques personalesuotrosmedios.Puede constituir un delito penal. El ciberacoso es voluntarioso e implicaundañorecurrente yrepetitivoinfligido a través del medio del texto electrónico.) (El malware es un término general que se le da a todo aquel software que perjudica a la computadora. La palabra malware proviene del término en inglés malicious software, y en español es conocido con el nombre de código malicioso.)

- 4. ¿QUE ES EL DAÑO INFORMATICO? El daño informático es cuando tu sin tener unos estudios y precauciones previas eliminas , dañas ,alteras o suprimas información de un sistema. Debes tener mucho cuidado con esto pues un pequeño error puede hacerte pagar unos 48 o 96 meses de prisión además tendrás que pagar unos 100 o 1000 salarios mínimos eso depende del tipo de falta que hayas cometido ten cuidado el ARTICULO 269D es muy severo con esto Si interceptas, obstaculizas, entorpeces impides o paras datos informáticos sin una orden judicial tendrás que ir a la cárcel entre 36 a 72meses de prisión sin importar de donde lo tomes la ley es muy clara esto pues en el artículo 269C dice clara ente que no pues hacer esto in autorización previa del estado. Con esto se intenta eliminar el robo de información . Podrías pagar de 48 a 96 meses de prisión y 100 a 1000 salarios mínimos mensuales vigentes si entras abusiva mente a un sistema informático o si abusas de ese acceso que te dan y entras a partes que no debes incluso si te mantienes en un sistema donde ya no tienes permito estar. Para más información lee el artículo 269ª de la ley 1273

- 5. Aquí te daremos unas pautas, para poder reconocer un delito informático y poder evitarlo a toda costa sin salir perjudicado - Si te piden datos personales o claves fíjate que sea un número o página segura y certificada por la entidad bancaria. Si no estás seguro llama tú a la entidad bancaria o revisa el url y mira que este avalado por el banco. - Nunca debes responder mensajes con datos personales o claves bancarias. Generalmente estas entidades nunca piden datos personales para desbloquear o activar una cuenta bancaria - Tampoco abras ni descargues archivos que vengan adjuntos dentro de estos mensajes - Lo mejor y más confiable es llamar o visitar un punto de estas entidades, hablando así con un experto u/o encargado del tema. ¿Cómo Evitar ser Víctima de los delincuentes informáticos?

- 6. LEY 1273 /09 (Protección de La información y de los datos) ¿Qué es la Violación de Datos Personales? (269 F) Es cuando una persona sin tener autorización alguna o permiso utiliza datos personales de otras almacenados en computadores o medios magnéticos para su propio uso, ya sea hacerlos públicos, cambiarlos o venderlos etc. ¿Cómo se define cuando un individuo manipula un sistema informático y suplanta una entidad para capturar datos personales? (269 G) Se le denomina delincuente y estafador ya que se hace pasar por entidades o paginas quitándoles información personal a las personas, sacando provecho de sus cuentas bancarias y realizando transferencias de dinero a terceros o cómplices. Tiene como consecuencia prisión de 48 a 96 meses y multa de 100 a 1.000 salarios mínimos vigentes.