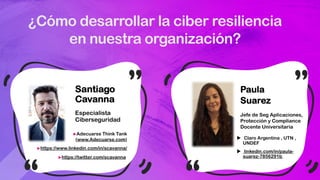

Forum 20210824 Suarez-Cavanna Ciberseguridad

- 1. ¿Cómo desarrollar la ciber resiliencia en nuestra organización? Santiago Cavanna Especialista Ciberseguridad uAdecuarse Think Tank (www.Adecuarse.com) uhttps://www.linkedin.com/in/scavanna/ uhttps://twitter.com/scavanna Paula Suarez Jefe de Seg Aplicaciones, Protección y Compliance Docente Universitaria u Claro Argentina , UTN , UNDEF u linkedin.com/in/paula- suarez-7856291b

- 2. Administración efectiva de los incidentes de seguridad. ¿Cómo desarrollar la ciberresiliencia en nuestra organización? Arquitecturas y técnicas para la ciber resiliencia / Anti Fragilidad. Estrategias de Backups y restauración de datos

- 4. #ciberresiliencia capacidad para anticipar, resistir, recuperarse y evolucionar para sobreponerse a condiciones adversas

- 5. Según el NIST, un plan de respuesta a incidentes debe incluir cuatro fases principales: Preparación Actividades Post incidente Contención Erradicación Recuperación Detección y Analisis

- 7. Objetivos de ciberresiliencia ANTICIPAR RESISTIR RECUPERAR EVOLUCIONAR COMPRENDER PREPARAR PREVENIR CONTENER RESTRINGIR RECUPERAR TRANSFORMAR REDISEÑAR MITRE - Cyber Resiliency Engineering Framework METAS

- 9. Detección y Análisis SIEM/ SOAR IOA / IOC Blue/Red Team https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-61r2.pdf https://www.crowdstrike.com/blog/indicators-attack-vs-indicators-compromise/ "Si piensas que la tecnología puede solucionar tus problemas de seguridad, está claro que ni entiendes los problemas ni entiendes la tecnología" -- Bruce Schneier

- 10. ANTICIPAR RESISTIR RECUPERAR EVOLUCIONAR COMPRENDER PREPARAR PREVENIR CONTENER RESTRINGIR RECUPERAR TRANSFORMAR REDISEÑAR METAS OBJETIVOS TECNICAS Adaptive Response Analytic Monitoring Coordinated Defense Deception Diversity Dynamic Positioning Dynamic Representation Non-Persistence Privilege Restriction Realignment Redundancy Segmentation Substantiated Integrity Unpredictability Supporting Practices Framework MITRE Definir métricas KPI Evaluar madurez MARCO DE GOBIERNO

- 12. Arquitecturas y técnicas para la ciber resiliencia / Anti Fragilidad.

- 15. https://www.mitre.org/sites/default/files/publications/pr_18-1174-ngci-cyber-threat-modeling.pdf

- 16. Ampliar el equipo de "Pensantes" para compensar los sesgos individuales Reconocer nuestras limitaciones y Como vemos el mundo/ Modelos Mentales Sesgos cognitivos https://en.wikipedia.org/wiki/List_of_cognitive_biases

- 18. • No confiar en nada (ni en nadie) Verifico. • Segmentar , aíslar y controlar las comunicaciones. • Monitorear (todo, siempre) • Responder proactiva y tempranamente Asumo el compromiso

- 19. Detección y Análisis https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-61r2.pdf SIEM / SOAR IOA / IOC Blue/Red TEAM https://www.crowdstrike.com/blog/indicators-attack-vs-indicators-compromise/

- 20. Estrategias de Backups y restauración de datos automatizados como medida preventiva para un ataque de ransomware u otro tipo de ataques • Sección controversial.

- 21. Principio: Equipo comprometido, equipo que se remueve y se reinstala desde fuentes confiables Principio: Todo lo que se pueda automatizar, debe ser automatizado Corolario: Cualquier backup puede estar comprometido. > Analisis + antimalware Principio: No puedo respaldar, lo que no sabía que tenía que respaldar Corolario: Si no puedo restaurar en tiempo y forma, no puedo decir que tengo un respaldo. > Probar. Principio: Si puede fallar, fallara. Corolario: Necesita un Inventario/ BIA/ DRP Necesita Backups (Atómicos en lo posible)

- 22. ¿Es la nube una opción válida?

- 23. Gracias Santiago Cavanna Especialista Ciberseguridad uAdecuarse Think Tank (www.Adecuarse.com) uhttps://www.linkedin.com/in/scavanna/ uhttps://twitter.com/scavanna Paula Suarez Jefe de Seg Aplicaciones, Protección y Compliance Docente Universitaria u Claro Argentina , UTN , UNDEF u linkedin.com/in/paula- suarez-7856291b