Mapa mental

•Descargar como DOCX, PDF•

1 recomendación•3,504 vistas

Denunciar

Compartir

Denunciar

Compartir

Recomendados

ProyectAnálisis de Vulnerabilidades de Protocolos de Protección y Autenticación Inal...

Análisis de Vulnerabilidades de Protocolos de Protección y Autenticación Inal...Analisisautentificacion

Recomendados

ProyectAnálisis de Vulnerabilidades de Protocolos de Protección y Autenticación Inal...

Análisis de Vulnerabilidades de Protocolos de Protección y Autenticación Inal...Analisisautentificacion

Más contenido relacionado

La actualidad más candente

La actualidad más candente (17)

Destacado

Destacado (20)

Similar a Mapa mental

Similar a Mapa mental (20)

Objetivos de la seguridad informatica y posibles riesgos

Objetivos de la seguridad informatica y posibles riesgos

Más de Jorge Humberto Donato Monreal

Más de Jorge Humberto Donato Monreal (11)

Trabajo final, RESUMEN DE NORMAS DE ESTANDARIZACION

Trabajo final, RESUMEN DE NORMAS DE ESTANDARIZACION

Último

Último (20)

Los avatares para el juego dramático en entornos virtuales

Los avatares para el juego dramático en entornos virtuales

Prueba de evaluación Geografía e Historia Comunidad de Madrid 4ºESO

Prueba de evaluación Geografía e Historia Comunidad de Madrid 4ºESO

BIOMETANO SÍ, PERO NO ASÍ. LA NUEVA BURBUJA ENERGÉTICA

BIOMETANO SÍ, PERO NO ASÍ. LA NUEVA BURBUJA ENERGÉTICA

EL HABITO DEL AHORRO en tu idea emprendedora22-04-24.pptx

EL HABITO DEL AHORRO en tu idea emprendedora22-04-24.pptx

TALLER DE DEMOCRACIA Y GOBIERNO ESCOLAR-COMPETENCIAS N°3.docx

TALLER DE DEMOCRACIA Y GOBIERNO ESCOLAR-COMPETENCIAS N°3.docx

RESULTADOS DE LA EVALUACIÓN DIAGNÓSTICA 2024 - ACTUALIZADA.pptx

RESULTADOS DE LA EVALUACIÓN DIAGNÓSTICA 2024 - ACTUALIZADA.pptx

PINTURA DEL RENACIMIENTO EN ESPAÑA (SIGLO XVI).ppt

PINTURA DEL RENACIMIENTO EN ESPAÑA (SIGLO XVI).ppt

Mapa mental

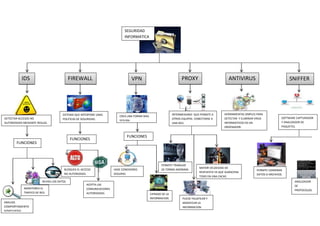

- 1. SEGURIDAD INFORMATICA IDS FIREWALL DETECTAR ACCESOS NO AUTORIZADOS MEDIANTE REGLAS. SISTEMA QUE INTERPONE UNAS POLITICAS DE SEGURIDAD. FUNCIONES FUNCIONES BLOQUEA EL ACCESO NO AUTORIZADO. PROXY VPN ANTIVIRUS INTERMEDIARIO QUE PERMITE A OTROS EQUIPOS CONECTARSE A UNA RED. CREA UNA FORMA MAS SEGURA. MONITOREA EL TRAFICO DE RED. ANALISIS COMPORTAMIENTO SOSPECHOSO. HERRAMIENTAS SIMPLES PARA DETECTAR Y ELIMINAR VIRUS INFORMATICOS EN UN ORDENADOR. SOFTWARE CAPTURADOR Y ANALIZADOR DE PAQUETES. FUNCIONES HASE CONEXIONES SEGURAS. PERMITE TRABAJAR DE FORMA ANONIMA. MAYOR VELOCIDAD DE RESPUESTA YA QUE ALMACENA TODO EN UNA CACHE. REVISA LOS DATOS. ACEPTA LAS COMUNICACIONES AUTORIZADAS. SNIFFER PERMITE EXAMINAR DATOS O ARCHIVOS. ANALIZADOR DE PROTOCOLOS. CIFRADO DE LA INFORMACION. PUEDE FALSIFICAR Y MODIFICAR LA INFORMACION.