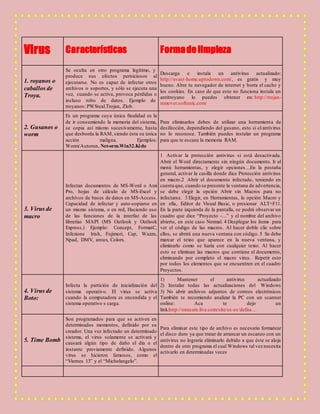

Características y formas de limpieza de virus

- 1. Virus Características Formade limpieza 1. royanos o caballos de Troya. Se oculta en otro programa legítimo, y produce sus efectos perniciosos al ejecutarse. No es capaz de infectar otros archivos o soportes, y sólo se ejecuta una vez, cuando se activa, provoca pérdidas o incluso robo de datos. Ejemplo de troyanos: PWSteal.Trojan, Zlob. Descarga e instala un antivirus actualizado: http://avast-home.uptodown.com/, es gratis y muy bueno. Abre tu navegador de internet y borra el cache y los cookies. En caso de que esto no funciona instala un antitroyano lo puedes obtener en: http://trojan- remover.softonic.com/ 2. Gusanos o worm Es un programa cuya única finalidad es la de ir consumiendo la memoria del sistema, se copia así mismo sucesivamente, hasta que desborda la RAM, siendo ésta su única acción maligna. Ejemplos: Worm/Autorun, Net-orm.Win32.Kido Para eliminarlos debes de utilizar una herramienta de desifección, dependiendo del gusano, esto si el antivirus no lo reconoce. También puedes instalar un programa para que te escane la memoria RAM. 3. Virus de macro Infectan documentos de MS-Word o Ami Pro, hojas de cálculo de MS-Excel y archivos de bases de datos en MS-Access. Capacidad de infectar y auto-copiarse en un mismo sistema, o en red, Haciendo uso de las funciones de la interfaz de las librerías MAPI (MS Outlook y Outlook Express.) Ejemplo: Concept, FormatC, Infezione Irish, Fujimori, Cap, Wazzu, Npad, DMV, aroux, Colors. 1 Activar la protección antivirus si está desactivada. Abrir el Word directamente sin ningún documento. Ir al menú herramientas, y elegir opciones…En la pestaña general, activar la casilla donde dice Protección antivirus en macro.2 Abrir el documento infectado, teniendo en cuenta que, cuando se presente la ventana de advertencia, se debe elegir la opción Abrir sin Macros para no infectarse. 3 Elegir, en Herramientas, la opción Macro y en ella, Editor de Visual Basic, o presionar ALT+F11. En la parte izquierda de la pantalla, se podrá observar un cuadro que dice “Proyecto -…” y el nombre del archivo abierto, en este caso Normal. 4 Desplegar los ítems para ver el código de las macros. Al hacer doble clic sobre ellos, se abrirá una nueva ventana con código. 5 Se debe marcar el texto que aparece en la nueva ventana, y eliminarlo como se haría con cualquier texto. Al hacer esto se eliminan las macros que contiene el documento, eliminando por completo el macro virus. Repetir esto por todos los elementos que se encuentren en el cuadro Proyectos. 4. Virus de Boto: Infecta la partición de inicialización del sistema operativo. El virus se activa cuando la computadora es encendida y el sistema operativo s carga. 1) Mantener el antivirus actualizado 2) Instalar todas las actualizaciones del Windows 3) No abrir archivos adjuntos de correos electrónicos También te recomiendo analizar la PC con un scanner online: Aca te dejo un link:http://onecare.live.com/site/es-es/defau… 5. Time Bomb Son programados para que se activen en determinados momentos, definido por su creador. Una vez infectado un determinado sistema, el virus solamente se activará y causará algún tipo de daño el día o el instante previamente definido. Algunos virus se hicieron famosos, como el “Viernes 13” y el “Michelangelo”. Para eliminar este tipo de archivo es necesario formatear el disco duro ya que tratar de arrancar un escaneo con un antivirus no lograría eliminarlo debido a que éste se aloja dentro de otro programa el cual Windows tal vez necesita activarlo en determinadas veces

- 2. 6. Spyware Son programas que están “espiando” las actividades de los internautas o capturan información de ellos. Pueden estar metidos en software desconocidos o que sean bajados automáticamente cuando el internauta visita sitios webs de contenido dudoso. Ejemplos Instalar un software anti –espias:son:Spybot Search & Destroy Ad-Aware Spyware Doctor SpywareBlaster 7.Hijackers Secuestran navegadores” de Internet, principalmente el Internet Explorer. Cuando eso pasa, el hijacker altera la página inicial del browser e impide al usuario cambiarla, muestra publicidad en pop-ups o ventanas nuevas, instala barras de herramientas en el navegador y pueden impedir el acceso a determinadas webs (como webs de software antivirus, por ejemplo). 1) Activa Mostrar todos los archivos y carpetas ocultos. 2) Desactiva Restaurar Sistema. 3) Iniciá tu PC en Modo Seguro (F8). Aquí te dejo un tutorial de cómo hacer los pasos 1 al 3: http://www.forospyware.com/t68195.html#p… Eliminar el Hijacker de tu navegador: 1º.- Haz un scan completo con un buen Antivirus actualizado.http://www.softonic.com/windows/antiviru… 2º.- Haz un scan completo con un buen Anti-Spyware actualizado. http://ad-aware.softonic.com/ http://spybot-search-destroy.softonic.co… http://superantispyware.softonic.com/ 3º.- Haz un scan de Anti-Troyanos. http://www.softonic.com/windows/anti-tro…Si continua el problema Descarga e instala un programa específico Anti-Hijackers. 8.Keylogger Pueden venir incrustados en virus, spywares o software sospechosos, destinados a capturar todo lo que es tecleado en el teclado. El objetivo principal, en estos casos, es capturar contraseñas. Realice una limpieza completa de archivos en desuso del sistema con algún programa comoCCleaner o similar eliminando cookies, cache, temporales, etc... Luego para eliminar amenazas de keyloggers podemos usar este programa: Anti-Keylogger Elite 3.3.3, descárgalo http://www.megaupload.com/?d=TIYLM6KJCrackh ttp://www.megaupload.com/?d=DXPUSX19 9. Zombie Ocurre cuando es infectada y está siendo controlada por terceros. Pueden usarlo para diseminar virus, keyloggers, y procedimientos invasivos en general. Usualmente esta situación ocurre porque la computadora tiene su Firewall y/o sistema operativo desactualizado. Si su equipo muestra síntomas de infección de virus zombie, en primer lugar, deberá asegurarse de que el software está actualizado. A continuación, ejecute la Herramienta de eliminación de software malintencionado de Microsoft. Esta herramienta puede realizar comprobaciones en equipos con Windows Vista, Windows XP, Windows 2000 y Windows Server 2003 en relación con infecciones por software malintencionado específico y predominante, y ayuda a eliminarlas. 10. Backdoors “puerta trasera” Programas similares al caballo de Troya. Abren una puerta de comunicación escondida en el sistema. Esta puerta sirve como un canal entre la máquina afectada y el intruso, que puede, así, introducir archivos maléficos en el sistema o robar información privada de los usuarios. 1. Actualice su antivirus. 2. Borre los archivos temporales (ejecutar: %temp%). 3. Borre los temporales de internet. 4. Mostrar extensiones y archivos ocultos y borrar los Backdoors.Si esto no te funciona descarga un software antiespias y escanea tú PC.

- 3. 11. Virus falso o Hoax: Son cadenas de mensajes distribuidas a través del correo electrónico y las redes, falsos mensajes de alerta sobre virus, Su finalidad es generar alarma y confusión entre los usuarios. Se deben eliminar inmediatamente, sin reenviárselo a nadie para evitar su expansión. 12. Virus polimorfos o mutantes Poseen la capacidad de encriptar el cuerpo del virus para que no pueda ser detectado fácilmente por un antivirus. Solo deja disponibles unas cuantas rutinas que se encargaran de desencriptar el virus para poder propagarse. Una vez desencriptado el virus intentará alojarse en algún archivo de la computadora. Las últimas versiones de los programas antivirus ya cuentan con detectores de este tipo de virus, por eso es muy importante mantener el antivirus actualizado.